Простыми словами с конкретными примерами

Интернет стал неотъемлемой частью нашей жизни. Он предоставляет нам возможность найти ответы на все вопросы, обмениваться информацией и общаться с друзьями в социальных сетях.

Для частого пользования одним сайтом, возникает необходимость сохранить информацию на нем или завести страницу. Сделать это возможно в своем аккаунте, войти в который необходимо через логин и пароль. Как сделать их надежными и тем самым защитить свои данные, читайте в статье.

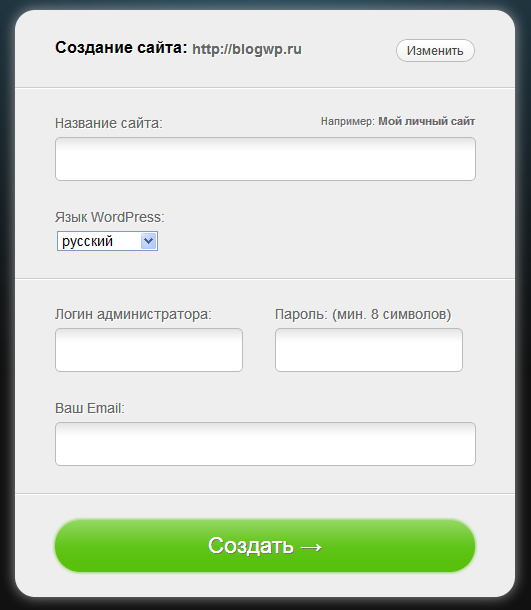

Как создать надежный логин

Логин является именем человека во всемирной сети, которое необходимо для идентификации в ней. Обычно он состоит из набора знаков или электронной почты. Чтобы обезопасить введенную информацию, необходимо создать . Для этого придерживайтесь следующих рекомендаций.

- Часто логин виден остальным пользователям интернет, поэтому не стоит набирать знаки хаотично. Придумайте красивое сочетание букв с цифрами, по которому посетители сайта смогут вас определить.

Здесь регистр букв не имеет значение. Нет разницы, если вы выберите для себя логин с именем Vera, VerA или vERa.

Здесь регистр букв не имеет значение. Нет разницы, если вы выберите для себя логин с именем Vera, VerA или vERa. - Также используйте для имени на сайте дополнительные слова, символы, черточки и другие знаки. Например, $VERA$ или Ledi_Vera.

- Не рекомендуется применять для регистрации на сайте одинаковый логин с паролем. Они приведут к быстрому взлому страницы.

- Ваша дата рождения или родственников, плохой вариант для логина.

- Многие сайты предлагают своим пользователям вместо логина воспользоваться адресом электронной почты. Такой вариант является безопасным, вы его точно запомните.

- Если вы хотите зарегистрироваться на нескольких подобных сайтах, тогда выберете одинаковый логин для них. Так его проще запомнить для всех страниц.

Как создать надежный пароль

Если логин – это имя, то пароль – защита. К его выбору необходимо подходить серьезно. Он станет основным препятствием к взлому аккаунта.

- Не используйте для пароля только одни цифры или маленькие буквы.

- Имена с фамилиями родных и близких, даты рождения, являются слабым способом защиты профиля. Они в первую очередь подбираются для входа на чужую страничку.

- состоит из сочетания цифр, символов и букв с разным регистром. Также воспользуйтесь буквами на разных языках.

- Создавайте защиту с длинным именем. Большинство сайтов подсказывают вам о степени надежности пароля. Обязательно воспользуйтесь такой функцией.

- Многие браузеры предлагают запомнить пароль с логином. Это облегчает вход в профиль, но снижает защиту от взлома. Поэтому лучше каждый раз вручную вводить данные авторизации.

- Придумайте пароль, который сможете запомнить. Записывать его или сохранять письма о регистрации на электронной почте – плохая идея. Ими готовы воспользоваться взломщики.

Обезопасить свои персональные сведения на сайте легко. Для этого следуйте таким простым советам и обязательно применяйте их на практике во время создания логина и пароля.

Более подробно о надежной защите аккаунта смотрите на видео:

Что такое логин и пароль? Для чего они нужны?

Каждый человек когда-то все делает в первый раз. Впервые переступает порог школы, впервые берет в руки свой паспорт, впервые регистрирует почтовый ящик или аккаунт в интернете.

Впервые переступает порог школы, впервые берет в руки свой паспорт, впервые регистрирует почтовый ящик или аккаунт в интернете.

И если в школу ребенка записывают родители, а паспорт оформляют государственные структуры, то регистрация на сайте или в соцсети – сугубо личное дело. Вот тут-то и подстерегают трудности, связанные с незнанием самых обычных для любого продвинутого пользователя вещей. Например – что такое логин и пароль и откуда их взять.

Что означает слово логин?

Где применяются логины и пароли?

Как правильно придумать логин и пароль?

Что делать, если забыл логин в Одноклассниках?

Если забыли логин от почты

Как вспомнить логин ВКонтакте?

Что означает слово логин?

Логин необходим для прохождения регистрации в любом интернет-сервисе: в социальной сети или на сайте, а также для создания собственного почтового ящика. Фактически это набор букв, цифр, а иногда и других символов, под которым пользователя «запомнит» этот ресурс. Логин иногда может совпадать с никнеймом, но чаще всего это разные наборы символов.

Логин иногда может совпадать с никнеймом, но чаще всего это разные наборы символов.

Для регистрации электронной почты требуется придумать свой оригинальный логин, в качестве которого нередко выступают комбинации букв имени и фамилии в сочетании с цифрами года рождения или другим значимым для пользователя числом. Как правило, логин вы придумываете самостоятельно, либо система «помогает» в этом, предлагая варианты, еще не занятые другими пользователями.

Регистрация на сайте или в соцсети часто выполняется намного легче: в качестве логина пользователя многие ресурсы используют адрес его почтового ящика.

Где применяются логины и пароли?

Логин и пароль необходимы исключительно для интернет-пользователей, в реальной жизни они не используются. Зато в интернете без логина и пароля вы не сможете совершать самых простых и необходимых действий: писать письма друзьям, пользоваться социальными сетями, заводить электронные кошельки и совершать покупки, писать комментарии к сообщениям и т. д.

д.

Для всех этих дел требуется регистрация на сайте или в сервисе, которая потребует от вас придумать и ввести в систему ваш логин и пароль.

Как правильно придумать логин и пароль?

На первый взгляд, в выборе логина и пароля нет ничего сложного. Однако на практике многие пользователи сталкиваются с непростой проблемой: количество регистраций в интернете растет с каждым годом, и все большее количество подходящих логинов оказывается уже занято другими людьми.

Некоторые сервисы, например, системы электронной почты, могут предлагать варианты свободных буквенно-цифровых сочетаний.

С изобретением собственного пароля таких проблем не бывает, но здесь вас ждут сложности другого характера. Нельзя придумывать слишком простой пароль, поскольку ваш аккаунт может быть «взломан» — т.е. к нему получат доступ посторонние люди. Хороший пароль должен быть длинным, не менее 7 или 8 символов, и содержать буквы, цифры, а если можно – и другие значки.

Не рекомендуется в качестве пароля использовать дату своего дня рождения, поскольку такой пароль «вычислить» проще всего – достаточно заглянуть на страничку в соцсети, где эта информация многими выкладывается в общем доступе.

Что делать, если забыл логин в Одноклассниках?

Довольно распространенная ситуация: человек регистрирует аккаунт в «Одноклассниках», какое-то время активно им пользуется, но потом на некоторое время прекращает общение. Когда спустя несколько месяцев он хочет зайти на свою страничку, оказывается, что логин, под которым был зарегистрирован, уже забыт и нигде не записан.

По счастью, администрация «Одноклассников», предвидя подобные ситуации, регистрирует наши аккаунты не только по логину, но и по адресу электронной почты и номеру мобильного телефона. Чтобы иметь возможность впоследствии восстановить свой логин, нужно всего лишь сообщить системе эти данные при регистрации, и вы всегда будете уверены в возможности доступа на свою страничку.

Если забыли логин от почты

Если вы забыли логин своей электронной почты, можно воспользоваться подсказками системы. Как правило, при регистрации каждый пользователь указывает секретное слово: придумывает вопрос и ответ на него. Эти сведения пригодятся в случае утери логина.

Впрочем, можно поступить проще: обратиться к кому-то из друзей, которому вы писали письма с этого адреса. Скорее всего, он без проблем найдет ваш утерянный логин.

Как вспомнить логин ВКонтакте?

Для восстановления утерянного логина ВКонтакте, как и в Одноклассниках, проще всего воспользоваться номером мобильного телефона – разумеется, в случае, если вы регистрировали его среди своей личной информации. Можно попробовать войти, используя адрес электронной почты, но опять-таки, в том случае, если вы его помните.

Вход по номеру телефона хорош еще и тем, что кроме вас никто этим способом не воспользуется, поэтому администрация предпочитает восстанавливать доступ к аккаунтам именно с помощью вашего мобильного.

Мои логин и пароль — что это такое, как их правильно создать и безопасно хранить. Что такое логин и пароль? Как правильно создавать логин и пароль для учетной записи

Интернет-терминология потихоньку проникает в нашу жизнь, но зачастую она непонятна и чужда старшему поколению. Из этой статьи вы узнаете, что такое логин и как его создать. Рассмотрим конкретные примеры и дадим рекомендации по выбору имени для заполнения формы идентификации на различных сайтах.

Логин – оригинальный псевдоним (его еще называют никнеймом), идентифицирующий вас в различных интернет-сервисах. Социальные сети, форумы, бесплатные почтовые аккаунты, средства мгновенного обмена сообщениями – все они потребуют от вас указания логина и пароля. Вы можете иметь один или несколько логинов для авторизации в различных сервисах.

Какой можно придумать логин для регистрации

Логин – это ваше виртуальное имя. За ним маскируется или же наоборот четко прописаны ваши персональные данные. Он должен легко запоминаться и вызывать определенные ассоциации в участников сообществ.

Для деловой почты, скайпа следует указывать серьезный никнейм. Варианты zayka, sladushka не очень уместны и больше подойдут для развлекательных сайтов. Рассмотрим на примере, как выглядит логин, не вызывающий противоречий и недоумений для деловой среды. Возьмем вымышленное имя – Наталья Петровна Горова:

- gorovanata

- natalia.gorowa

- natasha.gorowa

- nata78

- gnata78

В качестве логина можно использовать:

- имена героев любимых книг;

- комбинацию сокращенных имени и фамилии;

- вымышленные имена и новые слова, придуманные самостоятельно;

- произвольные комбинации символов, вызывающие у вас какие-либо ассоциации (имя и год — tolya92).

В интернете можно найти ряд сервисов для генерации логинов (никнеймов) с заданным количеством букв. Воспользовавшись ими, вы сможете выбрать красивые логины для регистрации. Вот ссылка на один из таких генераторов https://online-generators.ru/names

Рекомендуется не использовать кириллицу в логинах – она некорректно отображается на сайтах и в большинстве случаев не разрешена для использования в данных для учетной записи пользователя. Только латиница или же транслит кириллицы.

Взаимосвязь комбинации логина и пароля

Одного логина для регистрации и авторизации в интернете будет недостаточно. К каждому логину требуется придумать надежный пароль. Если вы пользуетесь одним и тем же логином в нескольких сервисах, рекомендуется пользоваться разными паролями. Это защитит вашу учетную запись от злоумышленников и не позволит им воспользоваться вашим аккаунтом в других сервисах.

К паролю предъявляются достаточно серьезные требования, иногда они реализованы на программном уровне. Пароль должен быть абстрактным, не совпадать с логином, обладать определенной длиной, содержать латинские буквы в обоих регистрах, цифры и спецсимволы. Каждый сервис предъявляет свои собственные требования к паролям. Следуйте им, чтобы не подвергать опасности ваши личные данные.

Теперь понятно, что зн

Что такое игровой логин. Что такое логин и пароль. Создаем пуленепробиваемую защиту

Сегодня я хочу затронуть очень важную тему, которая касается любого пользователя, работающего на компьютере и имеющего выход в интернет.

И тема эта касается паролей, которые от нас требуют вводить практически все сервисы, начиная от электронной почты и социальных сетей и заканчивая личным кабинетом на сайте госуслуг .&

и @

) еще надо отыскать на клавиатуре, что не всегда удается с первого, второго, а иногда и десятого раза (Ваш покорный слуга не исключение из этого правила).

Так почему надо вводить сложные пароли? Как сделать сложный пароль таким, чтобы он легко запоминался?

Об этом и о многом другом я и хочу поговорить с Вами в этом уроке.

Для начала о логинах

Интернет замечателен тем, что мы сами можем придумать себе «имя», под которым нас будут, во-первых, узнавать в интернете, а во-вторых, мы будем вводить в формы, в которых нас просят ввести свой логин и пароль.

Это может быть Ваше реальное имя, а может быть какое-нибудь оригинальное, придуманное Вами.

С реальными именами на сегодняшний момент в интернете есть некоторые проблемы. Реальные имена, практически, все заняты. Что значит «заняты»?

Один из показательных примеров — это создание учетной записи электронной почты на любом почтовом сервисе.

К примеру, хочу я завести почтовый ящик на почтовом сервисе yandex.ru. И хочу, чтобы мой электронный адрес был [email protected]

Красиво, понятно, узнаваемо и легко запоминается.

Пытаюсь это сделать. Ввожу в поле «Придумайте логин»

свое имя на латинице — Oleg

.

Сервис мне заявляет, что «К сожалению, логин занят»

. И предлагает мне 10 вариантов свободных логинов.

Но все они меня не устраивают по одной простой причине — слишком длинные. Мало того, в качестве уникального логина предлагает ввести номер своего мобильного телефона. Это получается, что все, кто будут получать мои письма, будут знать номер моего мобильного телефона. Вы этого хотите? Я, например, не хочу.

Ну, хорошо. Пересилю свою лень и предвзятость к длинным логинам и добавлю свою фамилию через точку. Судя по предложенным сервисом вариантам, точку в логине использовать можно. Ввожу Oleg.Ivashinenko

.

Результат аналогичен предыдущему. Оказывается, на почтовом сервисе яндекса уже есть учетная запись с таким же именем и фамилией.

Значит необходимо придумать свое уникальное имя, которое, самое главное, нравилось мне самому.

В свое время я долго ломал голову, как придумать себе такое имя, чтобы я его точно не забыл и, чтобы было более-менее звучное.

В конце концов я взял по две первые буквы своего имени и фамилии и получился ник

(никнейм — от английского nickname, что означает «другое имя», «псевдоним») oliv

.

Но со временем и этот ник был занят на сервисах, где я регистрировался. Тогда я добавил еще две буквы от своего отчества и получился ник olivur

.

Последние лет 10 я без проблем использовал этот ник при регистрациях. Так что если у меня будет почтовый электронный адрес в виде [email protected], то тоже будет неплохо.

Ввожу в форму свой оригинальный, как я считаю, логин «olivur».

Тоже занято. Сдаваться не хочу. Добавляю к имени магическую семерку.

Все получилось. В принципе, адрес электронной почты [email protected]

тоже неплохо смотрится. Можно продолжать регистрацию.

Правда делать я этого не буду, так как на Яндексе у меня уже есть 2 почтовых ящика. Пока хватает. Перейдем

Простыми словами с конкретными примерами

Что такое логин и пароль показать пример. Что такое логин: Простыми словами с конкретными примерами

Логин – это уникальное имя учетной записи, которое выдается автоматически при регистрации на каком – либо сайте или придумывается пользователем самостоятельно. Этот термин применим только к интернету.

Например, вы решили зарегистрироваться в социальной сети Одноклассники. На странице регистрации вас попросят ввести номер телефона и подтвердить его.

Теперь, логин от этого сайта будет номер телефона. Он уникальный и никто кроме вас не зайдет в личный кабинет.

Логином может быть:

- Номер телефона

- Email (эл почта)

- Уникальное имя (латинскими буквами)

Логин понадобится на сайтах, на которых требуется обязательная регистрация. Например:

- Вконтакте

- Инстаграм

- Госуслуги

- Почта

- Скайп

Для сбербанка-онлайн тоже нужен логин и пароль. Без этих данных в личный кабинет зайти не получится.

Как создать логин и пароль

Выше я уже говорил, что его можно придумать или получить автоматически. Это будет зависеть от конкретного сайта.

Например, Сбербанк выдаст логин в отделении банка. В социальных сетях – это, как правило, номер телефона. На сайтах для заработка – это имя латинскими буквами или эл почта.

Для получения логина (имя учетной записи) в любом случае сначала придется зарегистрироваться на сайте.

Рассмотрим на конкретном примере, как зарегистрировать почту и получить от нее логин, и пароль. Перейдем на почту от Яндекса и заполним поля. Указывайте свои реальные данные.

Я ввел имя и фамилию, и Яндекс предложил мне вариант из списка. Если не хочется терять время на подбор красивого имени, то можно выбрать готовый вариант.

Далее придумайте пароль. Пароль не должен быть простым. Используйте буквы и символы, как показано на скриншоте выше. Укажите номер телефона. Он понадобится на тот случай, если потеряете или забудете свои данные.

После регистрации будет создан от почты. Чтобы в него войти, потребуется ввести логин и пароль. После этого можно будет пользоваться сервисами от Яндекса бесплатно. Итак, нужно проделать со всеми сайтами, которыми желаете пользоваться.

Генератор уникальных имен

Если возникают сложности с придумыванием имени для аккаунта, то воспользуйтесь генераторами логинов. С их помощью можно генерировать уникальные английские и русские имена.

Не стоит этому уделять много времени, красивые имена нужны для названия эл почты и компьютерных игр. В других случаях он нужен для входа в личный кабинет.

Неверный логин или пароль

Чтобы избежать потери паролей, записывайте их на бумагу. Если все же вы потеряли, то попробуйте восстановить их.

Шаг №1.

Зайдите на сайт, от которого были утеряны данные.

Шаг №2.

Найдите кнопку “”Вход” и нажмите на нее.

Шаг №3.

Под строками ввода найдите ссылку примерно такого содержания: “Забыли пароль или логин?” или “Восстановить пароль?”.

Шаг №4.

Нажмите на нее и следуйте инструкциям. У каждого сайта свои правила восстановления.

Как поменять логин

После регистрации изменить имя не получится. Придется создавать новый аккаунт. А если в качестве входа используется номер телефона, то сделать это будет затруднительно, так как нужно будет заводить новую симку. В других случаях достаточно будет новой почты.

В заключении

Простыми словами логин – это имя аккаунта или учетной записи от сайта, на котором нужно зарегистрироваться и в дальнейшем заходить в свой личный кабинет.

Никому не сообщайте свои данные, чтобы ими не смогли воспользоваться злоумышленники. Записывайте их на бумагу и храните в надежном месте.

Мы живем в информационный век, когда каждый может взломать вашу почту, профиль в социальных сетях или ваш сайт, если такой имеется.

Как придумать логин и пароль для регистрации, чтобы вас никто не взломал? Очень просто…

Крайне важно иметь под рукой надежную защиту, что даже самые сильные хакеры не смогут вас взломать.

Я всегда считал это небольшим бредом, ну кому нужны данные того или иного человека. Но, ведь если рассуждать здраво, то люди, которые умеют взламывать всегда это могут сделать. Если не понятно, то я постараюсь навести такой пример, что это как желание карманника, который завязал, вытянуть сумочку у старушки, в автобусе.

То есть, свои навыки хакеры могут именно таким образом и улучшать. Хотя, у каждого свои могут быть мотивы, именно поэтому я решил написать подробный пост, как можно защитить свои интернет ресурсы и данные.

Как придумать логин и пароль для регистрации

Сейчас, везде в интернете, что у вас вводится постоянно? Правильно: пароли и еще раз пароли, поэтому важно регистрировать такие, которые никто и никогда не взломает.

Хороший пароль должен отвечать таким современным требованиям:

- должен иметь в себе не только латинские буквы, но и цифры;

- его длина должна быть от 8-12 символов и это минимум;

- лучше всего использовать для пароля все буквы вашей клавиатуры;

- отлично будет, если у вашем пароле будут пробелы, причем несколько;

- не пробуйте заводить пароли, в которых указана ваша дата рождения или номер улицы и дома;

- не нужно вводить пароль, как буквы, которые размещены рядом на клавиатуре.

Вот такие простые правила, которые вы должны учитывать при регистрации паролей к вашим профилям в социальных сетях, например: в вк, facebook, twitter, google plus

. Скажем, если вы регистрируйтесь на одноразовом форуме, к примеру, только чтобы чет скачать, то можете вводить что угодно.

Кстати, отличное правило, старайтесь, время от времени, обновлять на своих сайтах пароли, это усложнит, а то и отпугнет возможных ненавистников. А лучше всего, прикрепите к своим сайтам авторизацию через СМС.

Даже, если ваш логин и пароль узнают, то все равно не смогут зайти, так как им нужно будет получить доступ к вашему мобильному.

Надежный логин и пароль

Есть множество способов, которые помогут вам подобрать сложный пароль.

- Он должен быть не понятным. Как мы придумываем пароль, в основном, это слово и какие-то цифры, которые чет значат. Придумайте слово, которого нет в словаре, затем добавьте к нему цифры, которые, в вашей жизни, ничего не значат.

- Придумайте несколько слов, причем уже в самой середине каждого поставьте какой-то знак, например, запятую. Вот пример «Лучш!!ийпа,ро ль»

. Вроде бы словосочетание: «Лучший пароль», а вы попробуйте его еще подобрать, ведь там два знака восклицания и запятые. - Введите пароль большими и маленькими буквами. Вот: «мОйДеньРоЖДение229»

, тоже такой пароль будет сложно подобрать. - Вообще, круто будет, если вы укажите в своем пароле слово, а к нему прибавите свою несуществующую дату рождения. Даже, если хакеры будут взламывать вас, то они проверят вашу дату рождения, ваших родственников, но никак, не другие. Вот, простой пример: «Санечек19550202»

. Как видите, цифры тут вообще ничего не обозначают, поэтому под

Корректный логин примеры. Как создать логин и пароль. Как придумать логин и пароль для регистрации

Логин – это идентификатор пользователя

для входа в Интернет-сервисы (почтовые ящики, форумы, социальные сети и т.д.). Название происходит от английских слов «log

», что переводится как «бортовой журнал

», и «in

», что означает «в», «внутрь». Логин используется в связке с паролем, специальным секретным словом. Это пара необходима

для получения доступа к личным данным, которые должны быть скрыты от посторонних. Пароль для безопасности периодически меняется.

В зависимости от конкретного сервиса идентификатор может совпадать

или нет с именем пользователя, которое отображается

внутри сервиса и видно другим людям. Если совпадения нет, то вход осуществляется

вводом логина и пароля, а общение ведется уже под именем. Это имя может быть реальным

или вымышленным

, включать фамилию или нет. Как правило, в Интернете используются псевдонимы

(никнеймы, ники). К примеру, портал qip.ru требует при регистрации ввода отдельно логина и имени пользователя (с фамилией):

В социальных сетях для доступа часто используется E-

mail

или номер телефона

. Вот пример входа в facebook.com:

Правила создания логина

Традиционно идентификаторы для входа в сервис состоят из набора

латинских букв и цифр (плюс символ подчеркивания «_»). Так повелось еще со времен операционной системы Unix, когда и был придуман такой способ защиты пользователей. Применение кириллицы возможно для некоторых систем, работающих в Рунете.

Также допускается

использование специальных значков. Вышеупомянутый qip.ru благосклонно относится к символам «-» и «.», но ругается на знак подчеркивания «_». Rambler.ru принимает все эти три символа, но ограничивает

их использование. Спецсимволы не должны стоять в начале или конце идентификатора, не должны следовать друг за другом. Примеры

корректных названий для rambler.ru: «vasya1996», «katerina.sidorova», «ya-svobodnyi».

Правила создания пароля

Надежными

считаются пароли длиной не менее 8 символов

, состоящие из латинских

букв (обязательно строчных и прописных вперемешку!) и цифр. Пример: «frt67hG438», «Hjd521Yjk». Категорически не рекомендуется

использовать секретные слова, состоящие из набора одинаковых букв или цифр, номеров телефонов, имен, фамилий, адресов.&*()_-+», это повышает сложность секретного слова. Чтобы усложнить пароль, заменяйте букву «i» на «!», «a» на «@» и так далее. Если фантазия совсем обеднела, запустите специальный генератор

, вроде pasw.ru:

Уже давно не вызывает затруднений ответ на вопрос – что такое логин. Пользователей волнует проблема выбора – среди многообразия аккаунтов очень часто попадаются одина

паролей: как они работают и как их взломать: часть 1

Как работают пароли, как они хранятся,

насколько сильны (или слабы) различные операционные системы,

и несколько способов попытаться взломать пароли

Что такое пароль? И как он может создать больше

проблемы безопасности чем это решает?

Вы подтверждаете свою личность, вводя секрет

пароль.

Затем система проверяет, что вы вводите, чтобы узнать, знаете ли вы,

секрет или нет.Но есть огромная проблема: Если в системе

список всех паролей, затем кто-то

может украсть копию этого списка и замаскироваться

как любой пользователь системы.

Чтобы сделать это безопасным, нам нужно что-то, что звучит

сначала странно:

В системе не должно быть никаких записей о вашем

пароль на самом деле есть, но при этом он должен быть

в состоянии сказать, знаете ли вы об этом.

Пароли подробнее

Когда пользователь хочет получить доступ к компьютерной системе, он сначала

претендовать на некоторую личность.Затем система требует от них аутентификации, набрав

секретный пароль, который должен быть известен только законным

пользователь этой личности.

Если они все сделают правильно, операционная система начнет вход в систему.

сеанс для них, настраивая среду и связывая

некоторые учетные данные для идентификации пользователя и, возможно, несколько

групповые идентификаторы (UID и GID, соответственно, в Unix

и macOS или SID в Windows).

Это должно быть что-то, что пользователь может создать с помощью

клавиатура, очевидно, и поскольку мы, вероятно, собираемся

необходимо поддерживать удаленную аутентификацию, когда пользователь

необходимо войти в систему через сеть, сидя в

какой-то случайный рабочий стол, мы можем быть ограничены использованием

набор символов легко генерируется любой случайной клавиатурой.

Некоторые символы могут быть незаконными —

key сигнализирует, что пользователь

отправка пароля программе аутентификации.

Другие могут не работать в определенных ситуациях —

клавиша сообщает графической программе входа в систему

«Перейти к следующему окну».

Программа аутентификации наложит ограничения на длину.

Версии Соляриса до 9 молча игнорируют все

после первых 8 символов.

Многие U.Государственные организации S. проводят политику, которая

пароли должны содержать не менее 12 символов.

Solaris можно настроить так, чтобы он содержал не менее 12 символов.

при установке нового пароля, и это потребует от пользователя

введите одну и ту же строку из 12 или более символов дважды при настройке

новый пароль, но только первые 8 должны быть введены в

последующие входы в систему.

Конечно, память и навыки набора текста требуют других

ограничения по длине!

Если вам нужно, чтобы пользователи часто выбирали новые, длинные, сложные

пароли, многие из них запишут их, а потом уйдут

эти стикеры приклеены к монитору или внизу

их клавиатуры.Поскольку пользователь не видит, что набирает, и во многих

системы они даже не получают отзывов о том, сколько символов

они набрали, длинные пароли или пароли могут быть очень

сложно ввести правильно.

Почему так важно выбирать собственный пароль?

Почти на каждом устройстве, которое мы используем в наши дни, есть

наша личная информация хранится на нем.

Помня, что хакеры всегда ищут

способы получить доступ к этой информации, это очень важно

для защиты любого нового устройства новым паролем.Другими словами, изменяет значения по умолчанию , потому что

списки паролей по умолчанию

общедоступны.

Если этого не сделать сразу после установки устройства,

тогда он открыт для атак даже самого новичка

хакеров, которые могут получить к нему доступ, сканируя Интернет

для конкретных сигнатур устройств и попытки известного значения по умолчанию

логины и пароли.

Это очень распространенная атака на

Бытовая техника, подключенная к Интернету.

Как хранится пароль?

| Пользователь | Пароль |

Джо | мой пароль |

Джейн | letmein |

. | . |

| Это не сработает! | |

Вы не можете просто хранить пароли в системе как

список имен пользователей и их текущие пароли.

Даже если бы этот список был защищен тщательными настройками

права собственности на файлы и разрешения, эта информация будет

быть разоблаченным в какой-то момент.

Вы не можете хранить пароли в виде зашифрованного списка.

Шифрование может быть отменено злоумышленником, который видит это

список зашифрованного текста.

Нам нужна односторонняя функция,

то, что легко вычислить в одном направлении

но так сложно, что непрактично вычислить

в обратном направлении.

Тестирование ввода пользователя будет использовать простое направление,

при обратном проектировании их пароль потребует

решение непрактично сложной версии.

Нам нужна хеш-функция .

Хэш — криптографическая функция

который вычисляет отличительное значение «отпечатка пальца»

для части входных данных.См. Страницу с хэш-функцией в моей статье «Just Enough Crypto»

подробнее о хэш-функциях.

Хеш легко вычислить, но информация теряется в

процесс и невозможно отменить хэш-функцию. [1]

Не хранить пароли, хранить их хэши.

Допустим, пользователь устанавливает новый пароль bigsecret.

Мы можем легко вычислить хеш-значение для этого ввода.

Воспользуемся хеш-функцией SHA2-256:

$ echo 'bigsecret' | openssl sha256 d7e036aa730b157260e7805114b3aa322a30d53533972b0501fb01a5e3f6973c

Однако каждая хеш-функция генерирует выходные данные фиксированной длины.Существует большое, но конечное количество возможных значений хеш-функции.

Между тем, существует бесконечное количество возможных входов.

Для большинства хэш-функций вы всегда можете добавить еще один байт

и сгенерируйте новый произвольно большой ввод.

Бесконечность, разделенная на любое число, даже огромное, есть

все еще бесконечность.

Некоторые хэш-функции накладывают ограничение на размер ввода,

например, SHA-1 может обрабатывать входные данные размером не более

2 64 байта.

Но его вывод имеет длину всего 160 бит или 20 байт.Итак, в среднем существует

(2 64 ) / 20 = 922,337,203,685,477,580,8

различных входных данных, которые могут генерировать

любой выходной хэш SHA-1.

Два разных входа, которые генерируют один и тот же хеш-выход

называются столкновением .

Хеш-функции с ограниченным размером ввода имеют огромное количество

из них хэши, принимающие произвольно большие входные данные, имеют

бесконечно много для любого заданного выхода.

Но столкновения найти сложно.

Их не так сложно найти, как мы когда-то думали,

по крайней мере, для семейства хэш-функций MD1-MD5-SHA1,

как показали некоторые проницательные математики в 2004-2008 гг.См. Страницу с хэш-функцией в моей статье «Just Enough Crypto»

подробности.

Система может сохранить это хеш-значение в записи, определяющей

этот пользователь.

В следующий раз, когда пользователь попытается войти в систему, система запросит

пароль.

Пользователь что-то набирает, затем система вычисляет хеш

того, что они набрали, и сравнивает результат с

сохраненный хеш.

Если они идентичны, пользователь должен правильно ввести

пароль (или, как предлагается в сноске

Вот,

им каким-то образом удалось ввести строку столкновения, но это

крайне маловероятно, исходя из того, что мы знаем о хэш-функциях).

Это означает то, что люди часто упускают из виду:

В операционной системе нет записи о том, что

ваш пароль.

Он знает, что должно произойти, только когда

математическая обработка строки, которая является вашей

пароль.

Поскольку хеш-функцию нельзя отменить, операционная

система (или ее администратор) не может понять, что

пароль пользователя.

Или, по крайней мере, пароль нельзя вычислить напрямую

из хранимой информации.Большая проблема в том, что если один человек придумал пароль

что они могут вспомнить, другой человек, вероятно, может догадаться

что это.

Чтобы быть формальным и полным, мы должны понимать, что

математик возразит, что это не обязательно

их фактический пароль, это может быть любой из

сколь угодно много (или бесконечно много) столкновений.

Но подождем, пока дойдем до раздела

о взломе паролей, чтобы вникнуть в эти детали.

Но сначала ….

Где хранится информация о пароле?

За исключением ранних версий macOS и Windows, информация о пароле

хранится в довольно простом файле.Текст ASCII, одна строка на определение пользователя, с двоеточиями

разделение полей в большинстве случаев.

| Операционная система | Расположение |

| Старая версия UNIX, обычно до 1990 г. | / и т. Д. / Пароль |

| Самые новые UNIX, например, Linux, Solaris, AIX, IRIX | / etc / shadow Перемещено сюда из passwd в System V Release 3.2в 1988 г. и в BSD4.3 в 1990 г. |

| BSD UNIX | /etc/master.passwd Обратите внимание, что файлы базы данных /etc/pwd.db и /etc/spwd.db создаютсяиз passwd и shadow ,соответственно по команде

|

| HP-UX UNIX | / tcb / files / auth / < initial > / < username > То есть хеш пароля для пользователя jane хранится в файле / tcb / files / auth / j / jane |

| macOS 10.2 и более ранние версии | Непосредственно в базе данных NetInfo. (Ссылка здесь) |

| macOS 10.3 и позже | У каждого пользователя есть свой файл: / var / db / shadow / hash / uid или, возможно: / private / var / db / dslocal / nodes / Default / users / username .plist (Ссылка здесь) |

| Windows | В файле диспетчера учетных записей безопасности (SAM): c: \ windows \ sys * \ config \ sam |

Можем ли мы обеспечить качество пароля?

Да!

Но в Linux есть несколько компонентов и

другие операционные системы семейства UNIX.Это сбивает с толку.

Что-то типа:

В файле /etc/pam.d/passwd есть строка

включая стек правил PAM, хранящийся в

/etc/pam.d/system-auth .

Некоторые из файлов /etc/pam.d/* включают

это как общесистемный стандарт.

Таким образом, вам нужно поддерживать только один файл,

и правила применяются последовательно,

независимо от того, какая программа обрабатывает смену пароля.

Файл system-auth является стандартным для Red Hat,

CentOS и производные, но, конечно, это может быть что угодно.

Общесистемный стандартный файл, вероятно, вызывает

pam_pwquality.so .

Этот модуль настроен

/etc/security/pwquality.conf .

Старые системы могут использовать

pam_cracklib.so .

Вы можете указать использование pam_pwquality.so

в файлах /etc/pam.d/* .

Проще всего будет справиться, если вы сделаете это в общем

файл, включенный в несколько файлов PAM для конкретных служб.

Общий файл может быть / etc / pam.d / system-auth

на Red Hat и производных, но может быть

любой файл.

После того, как вы указали использование

pam_pwquality.so , нужно указать

как это работает .

Это будет в /etc/security/pwquality.conf

и /etc/security/pwquality.d/*

(в старых дистрибутивах это было

/etc/pwquality.conf ).

Вы можете также указать требования к паролю

в / etc / login.defs

и /etc/libuser.conf .

Тут нужна соль!

Давным-давно, к концу 1970-х,

разработчики Unix осознали две вещи.

Во-первых, вы не можете запретить пользователю выбирать пароль.

уже используется другим пользователем.

Сообщив пользователю: «Извините, кто-то уже использует этот пароль,

попробуйте еще раз «, говорит им, как пройти аутентификацию как другие

пользователь.

Они не знают, какой пользователь, но им просто нужно попробовать это

пароль один раз для каждого другого пользователя в системе, и они

войдет!

Итак, в интересах безопасности вы должны разрешить пользователям

у меня такой же пароль.Но вы должны оставить их в неведении о совпадении.

Дело не в том, что два пользователя используют пароль,

но вместо этого они

выбрал тот же пароль, но

они этого не осознают.

Это привело ко второй вещи, которую осознали разработчики Unix:

Если пользователи могут видеть список хэшей паролей

(и они могли это легко сделать в то время [2]),

затем наблюдательный и коварный пользователь, который случайно

выбрали один из тех случайных паролей, которые могли

осознайте и воспользуйтесь ситуацией.

Хлорид натрия Мортона.

Современные разработки Unix (примерно с 1990 г.) помещают

хеши паролей в файл

/ etc / shadow, который

могут быть прочитаны только системой и администратором

аккаунт root.

Это оставляет файл passwd , определяющий почти

все об учетной записи пользователя кроме

пароль!

Это не значит, что коварные пользователи не видят

хеши, но это заставляет их работать усерднее.Возможно, прослушивание сетевого трафика для сообщений LDAP

предоставление пользовательских хэшей для распределенных

аутентификация.

За историю разработки системы паролей Unix,

включая добавление соли,

увидеть

Защита паролем: история болезни,

(1978-04-03),

Моррис, Роберт; Томпсон, Кен;

Мюррей Хилл, Нью-Джерси, США: Bell Laboratories.

Таким образом, в процесс была добавлена соль .

Соль — это случайная строка фиксированной длины.

Новая случайная соль генерируется, когда пользователь устанавливает новый пароль.Затем система создает строку, состоящую из случайной соли

и введенный пользователем пароль, и он вычисляет хэш

этой комбинации:

хэш ("соль, пароль")

Система хранит как соль, так и полученный хеш

ценность для этого пользователя.

При последующих входах в систему или других событиях аутентификации,

система просит пользователя ввести свой пароль.

Затем он извлекает сохраненную соль, объединяет ее с

то, что они набрали, вычисляет хеш этой комбинации,

и сравнивает это с сохраненным хешем.

В ранней версии использовалось 12-битное значение соли.

Поскольку 2 12 = 4096, это означает, что

все еще 1 шанс из 4096, что два пользователя

выбор одного и того же пароля приведет к получению идентичных солей.

Но конструкторы вполне обоснованно предположили, что стык

вероятность того, что два пользователя выберут одинаковые пароли,

и получают одинаковую соль, и происходят

чтобы заметить идентичные сохраненные соли и хеши, и

воспользоваться этим было достаточно мало, чтобы не волноваться.

| Соли, используемые различными операционными системами | ||

| Операционная система | Соляные насадки | Количество возможных значений соли |

| Windows macOS до OX X 10.4 (ссылка на macOS) | 0 | 1 То есть одна пустая соль |

| Старая версия Unix (SunOS, Solaris 2.С 6 по 2,8, HP-UX и т. Д.) | 12 | 4 096 |

| macOS 10.4 и выше | 32 | 4 294 967 296 |

| Unix (Solaris 9 и новее, более ранняя версия Linux) | 48 | 281 474 976 710 656 |

Linux со старым Glibc crypt () | 96 | 79,228,162,514,264,337,593,543,950,336 |

| BSD с криптой Blowfish и 128-битными солями, перенесен на Solaris 10 и Linux | 128 | 340,282,366,920,938,463,463,374,607,431,768,211,456 |

Насколько это было безопасно, по крайней мере, изначально?

Это зависит от двух вещей.Во-первых, пользователи не должны использовать до смешного очевидные пароли,

например пароль , letmein ,

12345 и другие популярные.

Это подрывает любую нашу надежду на безопасность.

Во-вторых, для злоумышленника должно быть непрактично устанавливать некоторые

своего рода атака грубой силой, вычисляя хеши

возможные строки паролей и поиск совпадений в

захваченный список хэшей паролей пользователей (и солей).

Отвечая на вопрос «Насколько безопасно?» требует знания

используемые хэш-функции.

Традиционный Unix

Первые 8 символов пароля пользователя использовались как

56-битный ключ DES (игнорируя старший бит каждого байта,

означает все ASCII).

Соль использовалась для модификации некоторых внутренних модулей.

алгоритма DES.

8-байтовый блок нулевых символов (то есть 64 бита нулей)

был зашифрован этим модифицированным шифром, и в результате

вывод зашифрованного текста затем снова возвращается в качестве ввода.

Это продолжалось несколько раундов, обычно 25, но

опционально настраивается в некоторых ситуациях на большее.

Мысль заключалась в том, что обыски методом перебора

не практично, учитывая скорость доступных компьютеров.

В то время это был основной метод, вероятно, раньше

С 1980 по 1990 год это предположение было довольно разумным.

Соль и хеш хранились как строка из 13 символов.

кодирование 12 бит соли и 64 бит хеша (56 бит плюс

8 бит четности).

Он был разделен, используя первые 3 символа для соли

а остальные 10 для хеша или чего-то подобного.В действительно старых (pre-shadow) Unix эта строка

было вторым полем, разделенным двоеточиями, в / etc / passwd,

в современных системах это / etc / shadow

(или /etc/master.passwd и

/etc/spwd.db в BSD).

С точки зрения злоумышленника, атака этой системы

означает область поиска из 2 56 возможных паролей

(то есть возможные ключи DES), каждый из которых требует

минимум 25 операций DES.

Существует множество возможных строк паролей, которые следует учитывать:

2 56 = 72 057 594 037 927 936

Современный Unix и хеширование в стиле BSD

Так называемое хеширование в стиле BSD — это то, что у вас есть с

большинство реализаций BSD,

Linux и Solaris 10 и новее.Solaris 9 не делает этого по умолчанию, вместо этого придерживаясь

традиционный (и намного более старый и слабый) метод Unix, но

см. мою страницу, посвященную конкретной ОС, чтобы узнать, как перенастроить

Solaris, чтобы использовать этот более сильный метод.

Этот метод вычисляет хэш пароля плюс

соль.

Теперь соль и хеш можно сгенерировать и сохранить в разных

форматы, поэтому программе аутентификации нужно указать, как

интерпретировать то, что он там находит.

Это второе поле, разделенное двоеточиями, теперь разбито на подполя.

с символами «$».Первое подполе определяет алгоритм хеширования:

1 | MD5 |

2a | Хеширование Blowfish, используемое в BSD. Не в mainline glibc, но добавлен во многих дистрибутивах Linux и Solaris 10. На это может указывать либо 2x или 2y . |

5 | SHA-2-256 |

6 | SHA-2-512 |

На большинстве схем

соль

а также

хеш

последует как

второе и третье подполя соответственно.Соль и хеш кодируются как печатаемые

символов, 6 бит на символ, с

значения от 0 до 63 закодированы как «./0-9A-Za-z».

Схема хеширования Blowfish использует второе подполе

для обозначения логарифма по основанию два числа

патронов

и объединяет 128-битный

соль

и

хеш

в третьем подполе.

user1: $1$XKJKd8o8$h / Z + / Ca0MJFWJupSg677c3:... Хеширование MD5, 48 бит соли user2: $2a$08$GUFTFC1QZstGFfD.odt2GERl9TMX21aqKtjFe / tkcFyQz3i19g / Di: ... Хеширование Blowfish, 2 8 = 256 раундов, 128 бит соли user3: $6$/jG4/ev7gBQ.Mp34$МБ SHA-2-512 хеширование, 96 бит соли

И да, вы можете использовать сочетание функций хеширования для пользователей.

в одной системе.Допустим, вы переходите на новый метод через PAM,

/etc/libuser.conf или другой механизм.

Когда пользователи меняют свои пароли, они

индивидуально перейти на новую схему.

Для получения дополнительной информации см. Интерактивные справочные страницы для

склеп (3)

из

Linux

а также

FreeBSD.

Окна

Windows традиционно поддерживает хеш LANMAN,

довольно небезопасный метод аутентификации через

плохой сетевой протокол, изобретенный IBM и

используется Microsoft, несмотря на доступность в то время

гораздо лучших альтернатив.Чтобы создать хеш LANMAN:

- Разбейте пароль на части по 7 символов.

Если пароль длиннее 14 символов,

это не работает.

С другой стороны, вы не можете пройти аутентификацию в LANMAN.

С другой стороны, ваш пароль не хранится в

смехотворно слабый формат. - Для каждого фрагмента сопоставьте все буквы нижнего регистра

в верхний регистр. - Заполните каждый фрагмент нулями, чтобы

полные 7 байтов. - Используйте каждый фрагмент как 56-битный ключ DES для шифрования

строкаKGS! @ # $%. - Объедините эти строки.

Windows также использует то, что Microsoft называет хешем NT.

Это просто MD4-хэш пароля пользователя.

Это MD4 вместо MD5 из-за истории,

хотя MD4 немного менее безопасен, чем MD5 (см.

Объяснение RSA

подробнее).

Если хеш LANMAN все еще включен,

учтите, что имеется 94 печатаемых символа ASCII,

и 256 возможных 8-битных шаблонов, если пользователь желает

используйте цифровую клавиатуру.Однако необходимо исключить 26 возможностей из-за

преобразование из нижнего регистра в верхний.

Затем злоумышленник должен обыскать пространство возможных

7-байтовые строки, состоящие из этих наборов, и это сломает

оба 7-значных блока пароля параллельно.

После того, как пароль LANMAN был найден, пароль NT

идентичен, за исключением того, что некоторые или все его

буквы могут быть строчными.

Таким образом, пространство поиска составляет 69 7 , если пользователь

использует полный набор печатаемых символов ASCII,

или 230 7 , если для ввода используется цифровая клавиатура

трехзначные коды для каждого символа пароля:

69 7 = 7 446 353 252 589 230 7 = 34 048 254 470 000 000

Если хеш LANMAN отключен,

и увидеть

Страница поддержки Microsoft о том, как это сделать,

то пространство поиска соответствует 128-битному хешу MD4:

2 128 = 340 282 366 920 938 463 463 374 607 431 768 211 456

macOS

Это похоже на хеширование в стиле BSD,

за исключением того, что он использует SHA-1 вместо MD5.Это означает 160-битный вывод:

2 160 = 1,461,501,637,330,902,918,203,684,832,716,283,019,655,932,542,976

Обратите внимание, что macOS позволяет настроить систему для

Совместное использование файлов Windows таким образом, что он также сохраняет

слабое LANMAN хеширование!

Однако вы получаете и должны отклонять предупреждения о

небезопасность такой настройки системы.

Linux с хешированием SHA-2-512

Последние дистрибутивы Linux

перешли на хеширование паролей SHA-2-512.Это вместе с солями до 96 бит.

Для этого требуются библиотеки Glibc версии 2.7 или новее,

обратитесь к странице руководства для crypt (3) для получения поддержки.

SHA-256 также доступен, но с теми же библиотеками

предоставляя SHA-2-512, я сомневаюсь, что кто-то выйдет из

их способ специально использовать SHA-2-256.

user3: $6$/jG4/ev7gBQ.Mp34$МБ.. 6 = «Использовать хеширование SHA-2-512» соль = /jG4/ev7gBQ.Mp34 (16 символов в базе 64, 96 бит) hash = mbVeopTitAjcJR.j9IoDWso7662HeNQFO7SVX1wjKEqKo0GKXEpLYfzNIFHC31sD7pwjEW.JFRnpuHVu.NqAh2

Unix с хешированием Blowfish

Это применяет несколько раундов шифра Blowfish к

генерировать хеш-функцию, работая с комбинацией

соли и пароля.

Фиксированная строка используется в качестве ввода открытого текста,

объединенные 128-битные соль и пароль, используемые в качестве ключа,

и применяется несколько раундов шифрования (то есть

выходной зашифрованный текст возвращается на входе).Соль и окончательный результат сохраняются в файле.

Это метод по умолчанию с

BSD

и возможно (но не всегда выбирается)

с Linux и с Solaris 10 и новее.

Увидеть

FreeBSD crypt (3) страница руководства

Больше подробностей.

Используется такая же маркировка подполей, как показано в «стиле BSD».

выше, с первым подполем «2a» (или, возможно, «2x» или

«2y»), указывающее, что этот метод используется для данной записи.

Да, вы можете использовать различные схемы хеширования паролей.

для ваших пользователей.Это произойдет, когда вы измените метод по умолчанию

для системы и пользователей затем индивидуально обновите пароли.

joeuser: $2a$08$4x8jQoFkgWYFONvxmn / uY.KhbBT8Uytj71qDyyO / Wzcm / oZklnVg.: ... 2a = "Использовать хеширование в стиле BSD" rounds = 08, поэтому 2 8 = 256 соль + хеш = 4x8jQoFkgWYFONvxmn / uY.KhbBT8Uytj71qDyyO / Wzcm / oZklnVg.

Чтобы атаковать произвольные пароли и фразы-передачи, злоумышленник

придется иметь дело с областью поиска 2 448 ,

или примерно 7.26 × 10 134 .

Обратите внимание на полосу прокрутки!

2 448 = 726,838,724,295,606,890,549,323,807,888,004,534,353,641,360,687,318,060,281,490,199,180,639,288,113,397,923,326,191,050,713,763,565,560,762,521,606,266,177,933,534,601,628,614

Эти цифры становятся огромными, но сколько

этого пространства поиска действительно имеет значение?

Это приводит к ....

Сколько места для поиска

действительно прикрываются паролями пользователей?

Крошечная доля, даже если это считается строгим

политики сложности паролей!

Считайте пароли, состоящие из всех 94 печатаемых ASCII

символы на стандартной клавиатуре:

буквы в разном регистре, цифры и знаки препинания.Есть 94 12 возможных 12-символьных паролей

основанный на этом наборе символов, а это очень большое число!

Однако сравните это число с количеством возможных

128-битные хеш-значения MD5:

Возможные 12-символьные пароли: 9412= 475,920,314,814,253,376,475,136 Возможные 128-битные хеш-значения: 2128= 340 282 366 920 938 463 463 374 607 431 768 211 456

Этот довольно длинный и сложный пароль, который трудно запомнить и

очень сложно набирать точный текст без визуальной обратной связи, только

использует крошечную часть потенциального поиска

Космос.[3]

Выходное пространство MD5 превышает 7 × 10 14 раз

больше!

Как долго должен быть пароль в формате ASCII для печати?

в полной мере использовать пространство вывода MD5?

19 или 20 символов!

Возможные пароли из 19 символов: 9419= 30,862,366,077,815,087,592,879,016,454,695,419,904 Возможные 128-битные хеш-значения: 2128= 340 282 366 920 938 463 463 374 607 431 768 211 456 Возможные пароли из 20 символов: 9420= 2,901,062,411,314,618,233,730,627,546,741,369,470,976

Пароль из 20 символов - то есть случайный

передать слово , а не очень избыточное передать фразу,

и посмотрите следующий раздел, чтобы увидеть большую разницу в

смысл между двумя - было бы очень сложно

точно запоминать и печатать без визуальной обратной связи.

Полное использование 160-битного хэш-пространства SHA-1

еще хуже, требуя случайным образом 24 или 25 символов

выбирается из полной клавиатуры ASCII:

Возможные 24-символьные пароли: 9424= 226,500,146,052,898,041,878,222,437,726,567,560,344,026,218,496 160-битные хэш-значения SHA-1: 2160= 1,461,501,637,330,902,918,203,684,832,716,283,019,655,932,542,976 Возможные пароли из 25 символов: 9425= 21,291,013,728,972,415,936,552,909,146,297,350,672,338,464,538,624

«Снова о надежных паролях»

от Lohkee есть очень хороший анализ.Вы можете легко забеспокоиться о теоретических атаках,

так что не упускайте из виду реальность.

Кроме того, убедитесь, что вы внимательно изучили точную форму

нападения.

Моя следующая страница по этой теме

попадает в это.

Что заметил злоумышленник,

чего они пытаются достичь,

и как они это делают?

Ваши опасения сильно разнятся в зависимости от ответов.

Учитывайте человеческую природу.

Даже если вы заставили пользователей использовать длинные пароли с

не менее двух каждой из категорий заглавных букв,

строчная буква, цифра и знак препинания,

вы знаете, что большинство пользователей будут использовать больше букв, чем цифр,

и больше цифр, чем знаков препинания.[4]

Есть распространенный и очень полезный прием для преобразования

запоминающееся предложение в сложную строку.

Например, повернув эту фразу:

Пора немедленно исправить этот беспорядок!

в эту 12-символьную строку:

It4tm2bf, @ 1!

Однако результат будет смещен в сторону начала

заглавной буквой и оканчивающейся знаком препинания.

Результат довольно случайный, но не совсем так.

И это подводит нас к показателям случайности....

Пароли, энтропия и информация

Энтропия является мерой информационного содержания

или случайность.

Эти две концепции могут показаться не связанными друг с другом, но подумайте об этом.

таким образом - большая случайность ведет к большему

трудности с предсказанием того, что будет дальше.

Если вы уже хорошо представляли, что будет дальше,

то следующая часть сообщения только подтвердит наши

подозрения.

Но если это кажется случайным, и каждый кусок

сообщение становится сюрпризом, тогда оно может нести больше

Информация.

Энтропия, случайность или информационное содержание

пароль или парольная фраза, состоящая из L

символы, взятые из набора N возможностей

составляет L log 2 N бит на символ.

Так:

| Набор символов | N | Энтропия |

| Цифры: {0-9} | 10 | 3.32 бита / символ |

| Одноразовые буквы: {a-z} или {A-Z} | 26 | 4,70 бит / символ |

| Буквы и цифры в одном регистре: {a-z, 0-9} или {A-Z, 0-9} | 36 | 5,17 бит / символ |

| Буквы разного регистра: {a-z, A-Z} | 52 | 5,70 бит / символ |

| Буквы и цифры в разном регистре: {a-z, A-Z} | 62 | 5.95 бит / символ |

| Все стандартные символы клавиатуры ASCII: | 94 | 6,55 бит / символ |

Однако приведенные выше меры относятся к действительно случайным

последовательности символов.

Человеческие языки не случайны!

Оценки энтропии на символ сильно различаются от единицы

язык на другой, и даже на данный язык

оценка зависит от корпуса (или коллекции

письменных работ), использованных для анализа.Работа Клода Шеннона

и другие предполагают, что типичная английская проза

содержит от 1,1 до 1,2 бит информации на

буква, так что даже меньше, если вы считаете

пробелы между словами.

Пропустите фразу примерно от 133 до 145 букв,

или, может быть, около 25 слов могут содержать столько же

энтропия как результат хеш-функции SHA-1.

Но я не понимаю, как можно точно набрать

это не видя, что вы печатаете!

Между тем, автор специальной публикации NIST

800-63 Приложение A, определение сложности пароля

требований, теперь признал, что он действительно

написал это руководство, ничего не зная о

информационная безопасность или как работают пароли.Смотрите статьи в

Wall Street Journal

а также

Gizmodo .

Пока кажется, что у нас может быть гораздо больше

математическая защита, чем мы можем воспользоваться.

Но, как вы увидите на следующей странице,

пароли взломать легче, чем вы думаете!

Часть вторая: как взламывать пароли

Вернуться на главную страницу безопасности

Размер области просмотра:

×

Протокол: HTTP / 1.1

Шифрование: TLSv1.2 / ECDHE-ECDSA-AES256-GCM-SHA384

© автор

Боб Кромвель

Ноябрь 2020 г. Создано с

vim

а также

ImageMagick,

размещен на

FreeBSD

с участием

Nginx.

Как партнер Amazon, я зарабатываю на соответствующих покупках.

Связаться |

Политика конфиденциальности |

Пароль root

Как создавать и запоминать сверхзащищенные пароли - Tom's Guide

Сколько сайтов вы посетили сегодня, требующих пароля? Наверное, немало.

Вам нужен пароль для доступа к данным или электронной почте на работе? Скорее всего, да.Фактически, вам, возможно, даже понадобился пароль для входа на компьютер, на котором вы сейчас читаете это.

Пароли - это передовая линия защиты данных на вашем компьютере. Они удерживают ваших детей от взлома вашей учетной записи Twitter и не позволяют киберпреступникам получить доступ к вашим банковским счетам.

Проблема в том, что из-за того, что сегодня нам нужно так много паролей, многие из нас выбирают легкий путь. Мы используем один и тот же пароль для всего или используем очень простые, легко запоминающиеся пароли.И вот тут мы можем попасть в беду.

Риски ненадежных или многоразовых паролей

«Допустим, вы попались на фишинговую атаку на Facebook», - пояснила Бет Джонс, эксперт по цифровой безопасности из Бостона. «Они могут увидеть ваш адрес электронной почты и попробовать тот же пароль там.

» Если у вас есть конфиденциальная информация в вашем электронном письме, например, выписки из банка или выписки по кредитной карте, злоумышленник может попробовать этот пароль для доступа к банковским счетам или кредитной карте карточные счета также ", - сказал Джонс.

«У них будет несколько ключевых частей [личной] информации ... так что теоретически они могут попробовать« забытое имя пользователя »в других учетных записях, таких как Twitter или онлайн-игры», - сказал Джонс. «Вы можете видеть, как это быстро идет как снежный ком».

У вас должен быть не только уникальный пароль для каждого сайта, на который вы входите в онлайн, но и, как отмечал Гюнтер Оллманн, бывший руководитель службы безопасности в компании Vectra Networks, занимающейся компьютерной безопасностью в Атланте, а теперь и в Microsoft, вы также должны избегайте повторного использования старых паролей.

«Преступники - и неэтичные веб-мастера - часто пытаются использовать пароли, взятые с одного сайта, и использовать их против других сайтов, особенно если ваш адрес электронной почты им также известен», - пояснил Оллман.

«Каждый веб-сайт или приложение, которое вы используете, должны иметь свой пароль, и в идеале вы не должны использовать предсказуемый алгоритм для их генерации», - сказал он. «Например, плохой практикой является использование пароля, содержащего имя или адрес конкретного веб-сайта.«

Как создать идеальные пароли

Так что же делает хороший и надежный пароль?

« Надежность пароля измеряется двумя характеристиками - длиной и сложностью », - сказал Джош Шауль, генеральный директор Allure Security и автор книги« Практический Oracle ». Безопасность: ваше неавторизованное руководство по безопасности реляционных баз данных. «В общем, чем длиннее пароль, тем труднее его угадать и тем надежнее».

Сложность пароля, добавил он, означает избегать паролей, которые можно легко угадать.

«Самые простые пароли для запоминания - это простые слова, места, даты или простые для ввода текстовые строки», - сказал Шауль. «Очень часто используются любимые спортивные команды, города, имена, дни рождения и даже строки вроде« 12345 »или« qwerty ». Все это ненадежные пароли».

Большинство экспертов сходятся во мнении об основах создания надежных паролей. Вот несколько советов от Центра ресурсов по краже личных данных в Сан-Диего:

- Пароль должен содержать не менее 15 символов. (Когда мы впервые написали эту историю, рекомендация состояла из восьми символов, но компьютеры для взлома паролей стали быстрее.)

- Пароль должен содержать все четыре следующих типа символов - буквы верхнего регистра (ABC), буквы нижнего регистра (abc), цифры (123) и знаки препинания или другие специальные символы (! # $% & * _ = +?).

- Если вы используете только одну заглавную букву или специальный символ, не делайте ее первым или последним символом в пароле. Это слишком очевидно.

- Избегайте употребления общих имен, сленговых слов и любых слов в словаре. Компьютеры могут просматривать словари целиком за несколько минут.

- Не включайте ни часть своего имени, ни часть своего адреса электронной почты.

- Выберите особо надежный пароль для веб-сайтов, на которых хранится конфиденциальная личная информация, например для социальных сетей, онлайн-служб электронной почты или банков и интернет-магазинов, которые хранят информацию о вашей кредитной карте.

- Никогда не обращайтесь к чему-либо, что можно узнать из ваших профилей в социальных сетях или поиске в Интернете. Другими словами, не делайте это своей любимой группой или фильмом, именем вашего питомца, псевдонимом, номером телефона или, особенно, датой вашего рождения.

Вот хороший способ создать надежный пароль. Выберите фразу, которую вы запомните. Возьмите первую букву каждого слова и объедините их в «слово». Используйте заглавные буквы и заменяйте цифры там, где это имеет смысл, но не делайте замены слишком регулярными или очевидными.

Например, фраза «Ненавижу работать допоздна» может стать «iH82wkl8».

Или измените эту формулу и не сокращайте все слова. «Эта маленькая свинья вышла на рынок» может стать tlpWENT2m."

Не уверены, даже после этих советов, достаточно ли надежен ваш пароль? Перейдите на один из многих веб-сайтов, которые проверит его для вас.

Не можете придумать хороший пароль? Есть также веб-сайты, которые генерируют их.

Стоит ли их записывать?

Итак, если нам нужен уникальный надежный пароль почти для всего, что мы делаем в Интернете - проверяем несколько учетных записей электронной почты, используем Facebook и Twitter, оставляем комментарии на CNN, покупаем что-нибудь на Amazon - как мы их все помним? Можно ли их где-нибудь записать?

Несколько лет назад общепринятая мудрость заключалась в том, чтобы никогда не записывать пароли, но это было тогда, когда большинству из нас нужно было запомнить только несколько.Некоторые эксперты с тех пор изменили свое мнение.

«В связи с тем, что сегодня в ландшафте угроз преобладает вредоносное ПО для кражи паролей, физическая запись паролей становится более приемлемой, - сказал Оллман.

«Вероятность того, что кто-то ворвется в ваш дом и украдет ваши записанные пароли, значительно более мала, чем вероятность того, что ваш компьютер попадет в руки злоумышленника, от 1 к 3 до 1 к 4», - сказал он.

Джонс придерживается старого совета - не записывайте их.

«Это действительно не лучшая идея, особенно для работы», - сказал Джонс. «Физическая безопасность так же важна, как и онлайн-безопасность.

« Любой проходящий мимо может увидеть стикер рядом с вашим компьютером, а затем взломать ваши учетные записи (особенно если вы используете один и тот же пароль для всего) », - добавила она. риск еще больше возрастает, если в качестве пользователя вы входите в более чем одно место и ваш пароль записан во всех этих местах ».

Веб-браузеры часто спрашивают, могут ли они запомнить ваш пароль за вас.Это безопаснее, чем записывать свой пароль?

«Для некоторых паролей можно позволить браузеру запомнить ваш пароль на вашем личном ноутбуке или домашнем ПК», - сказал Крис Берчетт, исполнительный директор Dell.

«Как правило, если информация на веб-сайте, для которой требуется ваш пароль, является общедоступной, то можно позволить браузеру запомнить пароль», - сказал Берчетт.

"Но будьте осторожны. Никогда не позволяйте браузеру запоминать пароли к банковским веб-сайтам или другим сайтам, на которых используется или доступна личная личная информация.«

» Также будьте осторожны при использовании компьютера в виде общего киоска, например, в аэропорту. «Никогда не позволяйте браузерам на компьютерах, которыми вы не владеете, хранить пароли», - добавил Берчетт. «На самом деле, было бы лучше не входить на какой-либо веб-сайт, требующий пароль с компьютера, которым вы не владеете».

Программное обеспечение для управления паролями

Вместо этого эксперты предлагают использовать один из лучших менеджеров паролей, который будет хранить все ваши пароли в одном месте и защищать их одним очень надежным мастер-паролем - единственным, который вам нужно запомнить.

«Управление паролями - сложная задача, потому что в наши дни так много учетных записей в Интернете, требующих паролей», - сказал Берчетт. «Возможно, стоит подумать об использовании диспетчера паролей для безопасного создания, хранения, смены и предоставления паролей по запросу, если вы не забудете сделать мастер-пароль достаточно надежным».

Существуют десятки менеджеров паролей, как бесплатных, так и недорогих. К наиболее известным из них относятся Web Confidential, LastPass, KeePass и его родственный брат для Mac / Linux KeePassX.Некоторые работают на ПК, другие - на смартфонах, а некоторые являются надстройками для браузера.

Теперь, когда вы все это прочитали, сделайте себе одолжение в эти выходные. Просмотрите все свои онлайн-аккаунты и используйте эти советы, чтобы создать надежные уникальные пароли для каждой из них, а затем используйте менеджер паролей, чтобы запомнить их все.

Это займет меньше времени, чем вы думаете. В следующий раз, когда у друга или родственника украдут учетную запись электронной почты или с него будет взиматься плата за десятки песен iTunes, которые он не купил, вы будете рады, что это сделали.

Лучшие предложения Lastpass на сегодня

Что такое вход без пароля? На самом ли деле они безопасны?

Пароли жизненно важны для вашей интернет-безопасности. Но с таким количеством сервисов, как онлайн, так и офлайн, сложно отслеживать свои пароли. Системы входа без пароля начинают набирать обороты, устраняя необходимость вводить пароль каждый раз, когда вы входите в службу.

Но если вы не используете пароль, как защитить свою учетную запись? Что такое вход без пароля и насколько он безопасен?

Что такое вход без пароля?

Логины без пароля - это системы аутентификации, которые используют альтернативы паролю для доступа к вашей учетной записи.Например, вместо пароля вы получаете уведомление по электронной почте, которое действует как токен входа. Кроме того, на вашем смартфоне может появиться всплывающее окно, позволяющее контролировать доступ к учетной записи.

В этом случае вход без пароля часто использует уже существующую форму аутентификации, чтобы гарантировать вашу личность.

Возможно, вы уже сталкивались с входом в систему без пароля с помощью учетной записи Gmail.Вместо того чтобы вводить пароль каждый раз при входе в систему, Google может отправить запрос прямо на ваш телефон. В приглашении отображается время и место попытки входа в систему, с возможностью подтвердить или отклонить вход.

Как работает вход без пароля?

Когда вы входите на сайт, вы должны указать пароль для разблокировки вашей учетной записи.Пароль известен только вам и сайту, что обеспечивает безопасность вашей учетной записи. Вы уверены, что сайт будет хранить ваш пароль в безопасности, надежно хранить его и что сам сайт не уязвим.

Кроме того, вы определенно уже используете надежные уникальные пароли для каждого сайта и службы, потому что это наиболее безопасная практика.

Однако именно последнее стало трудным.Создание надежного одноразового пароля для каждого сайта позволяет пользователям создавать легко запоминающиеся, но ужасные пароли. И даже если вы действительно создадите безопасный пароль, просмотр количества утечек данных каждый месяц может подорвать ваши усилия.

При аутентификации без пароля вам не нужно доверять сайту пароль.Вместо того, чтобы каждый раз вводить пароль, для входа без пароля используются несколько различных методов аутентификации.

Аутентификация без пароля на основе электронной почты

Самая распространенная система входа без пароля в настоящее время - по электронной почте.Многие пользователи сочтут беспарольный вход по электронной почте наиболее знакомой системой, работающей аналогично сбросу пароля.

Когда вы пытаетесь войти в систему, вы указываете адрес электронной почты.Служба отправляет защищенное электронное письмо на адрес, связанный с учетной записью, и электронное письмо содержит безопасную одноразовую магическую ссылку для входа в вашу учетную запись службы. Магическая ссылка включает уникальный токен входа в систему, который служба проверяет, заменяя его токеном долгосрочной проверки.

В системе электронной почты есть и другие варианты.Например, в случае существующей учетной записи служба может отправить пользователю одноразовый ключевой код DKIM, привязанный к его данным учетной записи. Пользователь получает DKIM-код и вводит его на сайте. Сайт проверяет код на соответствие существующим данным пользователя и завершает процесс входа в систему.

Вход без пароля на основе SMS

В этом случае пользователь вводит действительный номер телефона.Сервис отправляет на номер телефона одноразовый код. Затем пользователь может войти в службу. В качестве альтернативы, некоторые службы предлагают пользователю «роботизированный вызов», при этом служба преобразования текста в речь будет читать код напрямую.

Однако безопасность SMS-сообщений находится под пристальным вниманием.Подавляющему большинству из нас не о чем беспокоиться. Но несколько состоятельных людей (особенно с большими объемами криптовалюты) подверглись атакам с использованием SMS-симуляторов. Узнайте, что такое атака с заменой сим-карты и как от нее защититься.

Биометрический вход без пароля

Некоторые методы входа в систему без пароля используют службы биометрического сканирования для аутентификации вашей личности.Услуги биометрической аутентификации используются на большем количестве устройств, чем когда-либо. (Стоит ли переходить на биометрический сервис для своего смартфона?)

Идея состоит в том, что когда вы хотите получить доступ к сайту, на вашем смартфоне появляется запрос.Вы разблокируете смартфон, используя предпочитаемую вами биометрическую систему, и разблокировка действует как подтверждение вашей личности.

Однако, помимо Face ID от Apple (для устройств, выпущенных после iPhone X, iPad Pro третьего поколения и iPod Touch седьмого поколения), биометрическое сканирование мобильных устройств не совсем безопасно.

Оборудование других производителей для сканирования лица не такое продвинутое и его обманывают с помощью фотографии, тогда как для обмана Face ID Apple требуется полностью напечатанная и раскрашенная голова.В других случаях сканеры отпечатков пальцев позволяют частичное распознавание для разблокировки устройства.

В настоящее время биометрическая система входа без пароля, вероятно, не лучший вариант.Однако в будущем это может стать лучшим вариантом.

Физический ключ для входа без пароля

Ключи физической безопасности предлагают еще один вариант аутентификации без пароля.Физический ключ безопасности - это специальный ключ безопасности USB. Когда вы хотите получить доступ к своей учетной записи, вы вставляете электронный ключ в свой компьютер. Онлайн-сервис проверяет вашу учетную запись с помощью ключа безопасности, устраняя необходимость в пароле.

Яркие примеры физического ключа безопасности включают серию Google Titan и серию Yubikey от Yubico.

Являются ли входы без пароля двухфакторной аутентификацией?

Да и нет.

Да, вход без пароля аналогичен двухфакторной аутентификации (2FA) в том, что вы получаете доступ к своей учетной записи с помощью альтернативного метода аутентификации.2FA работает, защищая вашу учетную запись с помощью двух отдельных факторов, обычно пароля и отдельного устройства.

Нет, это не то же самое, потому что, хотя вы используете отдельное устройство для аутентификации своей учетной записи, это все же единственный фактор.

Является ли вход без пароля более безопасным?

Все, что мешает пользователям создавать ужасные пароли, хорошо, верно? Вход без пароля устраняет еще одну точку отказа для конечного пользователя.В настоящее время вход без пароля не получил широкого распространения. Их используют несколько крупных сервисов, таких как Gmail (как упоминалось выше) и Slack Magic Links.

Самым большим плюсом для владельцев и модераторов веб-сайтов является внезапное отсутствие необходимости иметь дело с паролями пользователей.Незашифрованные пароли, хранящиеся в незашифрованном текстовом файле, - это кошмар; это мечта хакера. Пользователям, которые редко обращаются к сервису, не придется прибегать к уловке «сбросить пароль».

Вход без пароля также может помочь пользователям быстро войти в службу.И наоборот, если вы регулярно выходите из службы, необходимость повторной авторизации по электронной почте или SMS может раздражать, в зависимости от продолжительности времени.

А пока воспользуйтесь менеджером паролей

Чтобы войти в систему без пароля, потребуется время.Хотя мяч катится. Большинство основных браузеров (все, кроме Safari) поддерживают тот или иной вход без пароля. В феврале 2019 года Google также объявил, что устройства под управлением Android 7 (это Android Nougat) или более поздней версии также получат поддержку входа без пароля.

Это означает поддержку входа без пароля почти на 50% всех устройств Android.А стандарты входа в систему без пароля, такие как FIDO2 и WebAuthn, будут продолжать получать обновления, обеспечивая дополнительную защиту метода аутентификации.

На момент написания вам все еще нужен пароль.Вам нужен надежный одноразовый пароль. Имея это в виду, почему бы не рассмотреть возможность использования менеджера паролей?

Что такое ярлык на рабочем столе и как он работает?

Об авторе

Гэвин Филлипс

(Опубликовано 604 статей)

Гэвин - младший редактор отдела Windows and Technology Explained, постоянный участник Really Useful Podcast и редактор дочернего сайта MakeUseOf, посвященного криптографии, Blocks Decoded.У него есть степень бакалавра (с отличием) в области современного письма с использованием методов цифрового искусства, разграбленных на холмах Девона, а также более десяти лет профессионального писательского опыта. Он любит много пить чая, настольные игры и футбол.

Ещё от Gavin Phillips

Подпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Пожалуйста, подтвердите свой адрес электронной почты в письме, которое мы вам только что отправили.

Django Tutorial Part 8: User authentication and permissions - Learn web development

В этом руководстве мы покажем вам, как разрешить пользователям входить на ваш сайт с их собственными учетными записями, и как контролировать, что они могут делать и видеть, в зависимости от того, вошли ли они в систему, и их прав . В рамках этой демонстрации мы расширим веб-сайт LocalLibrary, добавив страницы входа и выхода, а также страницы для пользователей и сотрудников для просмотра книг, которые были заимствованы.

Обзор

Django предоставляет систему аутентификации и авторизации («разрешений»), построенную на основе структуры сеанса, описанной в предыдущем руководстве, которая позволяет вам проверять учетные данные пользователя и определять, какие действия разрешено выполнять каждому пользователю. Фреймворк включает встроенные модели для пользователей и групп (общий способ применения разрешений более чем для одного пользователя одновременно), разрешения / флаги, которые определяют, может ли пользователь выполнять задачу, формы и представления для ведения журнала. в пользователях и просмотрите инструменты для ограничения содержимого.

Примечание : Согласно Django, система аутентификации должна быть очень общей и поэтому не предоставляет некоторых функций, предоставляемых другими системами веб-аутентификации. Решения некоторых распространенных проблем доступны в виде пакетов сторонних производителей. Например, регулирование попыток входа в систему и аутентификация от третьих лиц (например, OAuth).

В этом руководстве мы покажем вам, как включить аутентификацию пользователей на веб-сайте LocalLibrary, создать свои собственные страницы входа и выхода, добавить разрешения для ваших моделей и управлять доступом к страницам.Мы будем использовать аутентификацию / разрешения для отображения списков книг, которые были заимствованы как для пользователей, так и для библиотекарей.

Система аутентификации очень гибкая, и вы можете создавать свои URL-адреса, формы, представления и шаблоны с нуля, если хотите, просто вызывая предоставленный API для входа пользователя. Однако в этой статье мы собираемся использовать стандартные представления и формы аутентификации Django для наших страниц входа и выхода. Нам все еще нужно будет создать несколько шаблонов, но это довольно просто.

Мы также покажем вам, как создавать разрешения и проверять статус входа и разрешения в представлениях и шаблонах.

Включение аутентификации

Аутентификация была включена автоматически при создании скелета веб-сайта (в учебнике 2), поэтому на этом этапе вам больше ничего делать не нужно.

Примечание : Все необходимые настройки были выполнены за нас, когда мы создали приложение с помощью команды django-admin startproject .Таблицы базы данных для пользователей и разрешений модели были созданы при первом вызове python manage.py migrate .

Конфигурация устанавливается в разделах INSTALLED_APPS и MIDDLEWARE файла проекта ( locallibrary / locallibrary / settings.py ), как показано ниже:

INSTALLED_APPS = [

...

'django.contrib.auth', # Основа аутентификации и ее модели по умолчанию.

'django.contrib.contenttypes ', # Система типов контента Django (позволяет связывать разрешения с моделями).

....

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ = [

...

'django.contrib.sessions.middleware.SessionMiddleware', # Управляет сеансами по запросам

...

'django.contrib.auth.middleware.AuthenticationMiddleware', # Связывает пользователей с запросами с помощью сеансов.

....

Создание пользователей и групп