как решиться и что делать

- Статьи

- Что нужно знать Переводчику

- Оформление ИП для переводчика: как решиться и что делать

Тема оформления ИП с каждым годом набирает популярность среди переводчиков.

Действительно, вопрос, стоит ли становиться предпринимателем и какие шаги нужно проделать для этого, волнует многих. Сейчас всё большее число переводчиков решаются перейти в статус ИП, а бюро переводов предпочитают работать с переводчиками-предпринимателями при прочих равных условиях.

И всё-таки для многих решение оформить ИП кажется слишком серьезным и сложным шагом – переводчики-фрилансеры недолюбливают работу с документами, отмахиваются от ведения отчетности и боятся взять на себя дополнительную ответственность.

В чем преимущества регистрации ИП

- • Работая как ИП, переводчик сотрудничает с заказчиком легально и официально. ИП максимально оберегает от невыплат — вы можете быть уверены, что заказчик не поступит нечестным образом и не обманет вас.

- • Статус ИП делает переводчика привлекательнее в глазах заказчика: из мелкого исполнителя вы превращаетесь в надежного партнера.

- • Финансовая выгода для всех. Как для компаний, так и для самого предпринимателя уменьшаются налоговые отчисления по сравнению с работой через договор подряда, и ваше сотрудничество становится более выгодным.

- • Переводчик получает официальное постоянное трудоустройство, что упрощает, например, получение кредита или визы.

- • Как индивидуальный предприниматель, вы получаете больше возможностей для рекламы своих услуг, можете завести свой сайт и свободно размещать рекламу в интернете.

- • У вас появляется возможность развить свое большое дело, набрать людей в штат.

Конечно, если переводы для вас – это лишь нерегулярная подработка, и вы занимаетесь ими в свободное от основной деятельности время, то оформление ИП может быть лишним, и работа через договоры подряда будет, возможно, наиболее удобным для вас способом сотрудничества. Но если вы переводчик со стажем, серьезно занимаетесь переводами, и это ваша основная работа, если вы планируете продолжать заниматься переводческой деятельностью еще долгое время и развиваться в ней, у вас есть крупные заказчики, с которыми вы давно сотрудничаете, – смело оформляйте ИП.

Что нужно сделать для оформления ИП

Сложность оформления ИП – это миф из прошлых времён.

Всё еще можно встретить мнение о трудности регистрации индивидуального предпринимателя и о необходимости потратить на это много времени. Не верьте. Сейчас процедура максимально упрощена, вам не понадобятся ни толстые папки бумаг, ни специальные связи, ни талант убеждения, чтобы зарегистрироваться как предпринимателю.

Не верьте. Сейчас процедура максимально упрощена, вам не понадобятся ни толстые папки бумаг, ни специальные связи, ни талант убеждения, чтобы зарегистрироваться как предпринимателю.

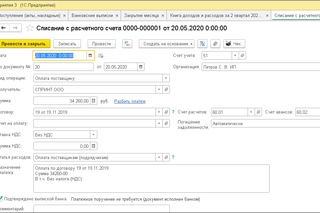

Пакет документов для оформления включает в себя минимум бумаг. Главное – это заявление, квитанция об оплате пошлины и паспорт. При регистрации необходимо указывать коды классификатора видов экономической деятельности (ОКВЭД). В случае с переводчиками нужный ОКВЭД – это «Предоставление секретарских, редакторских услуг и услуг по переводу».

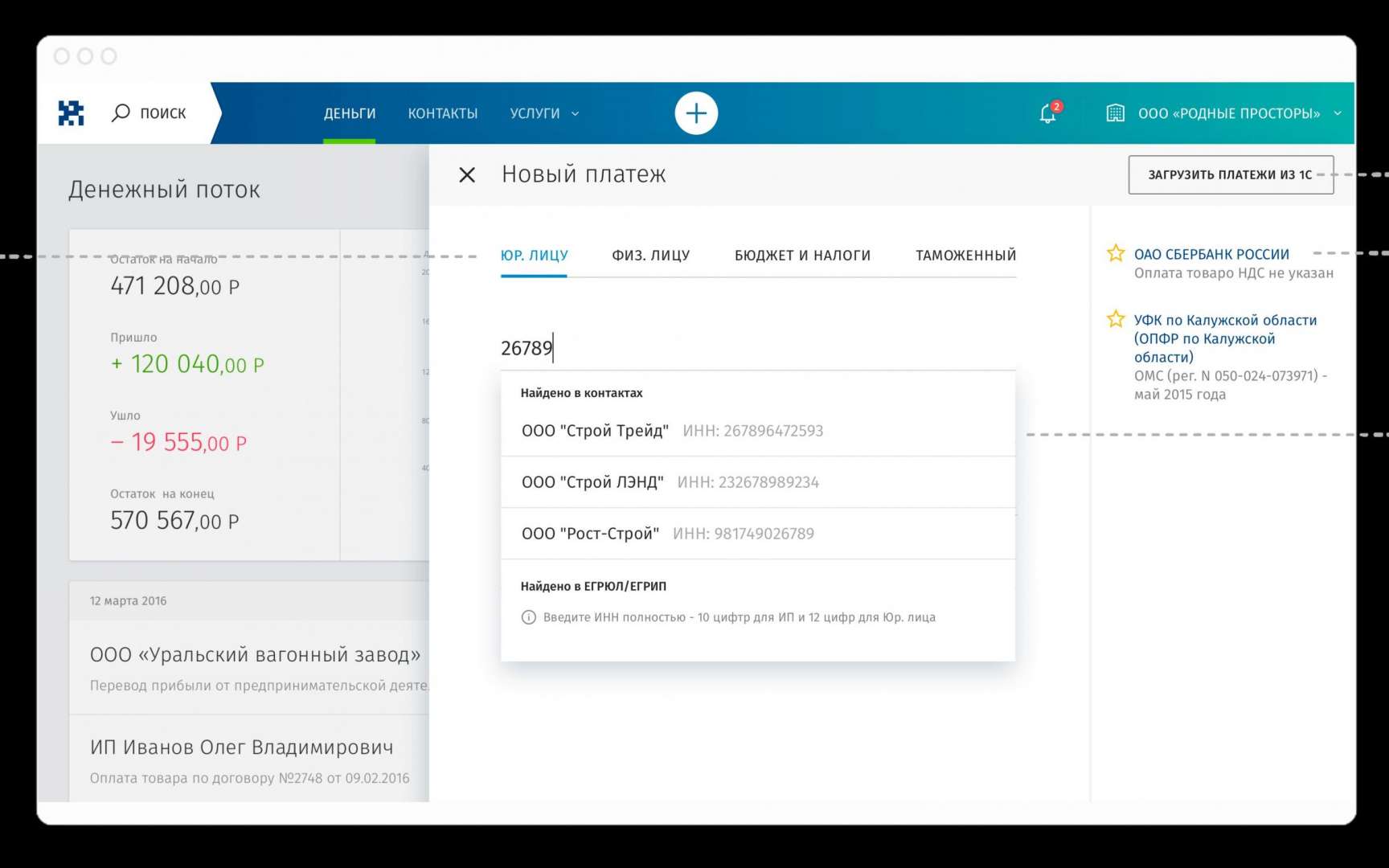

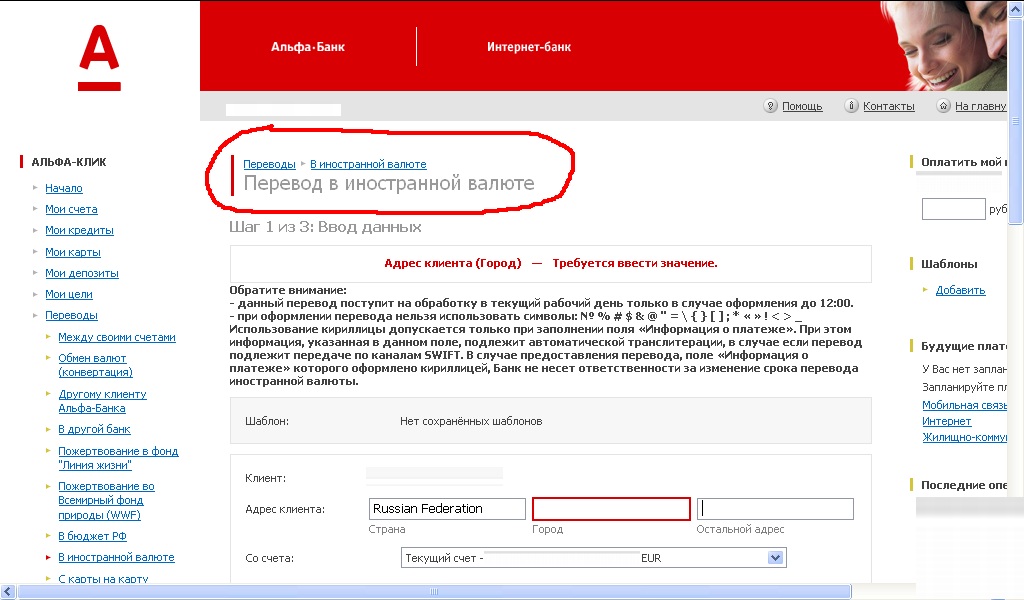

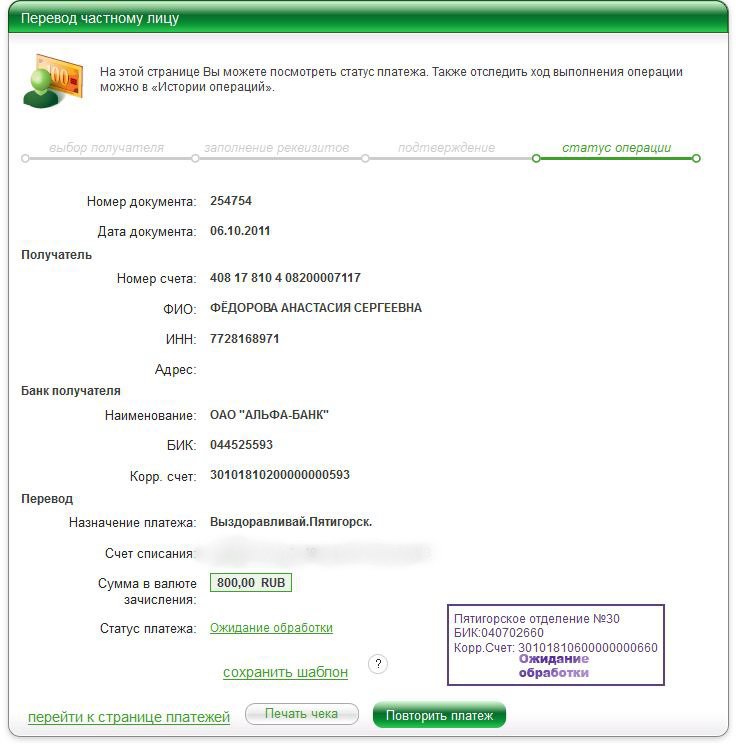

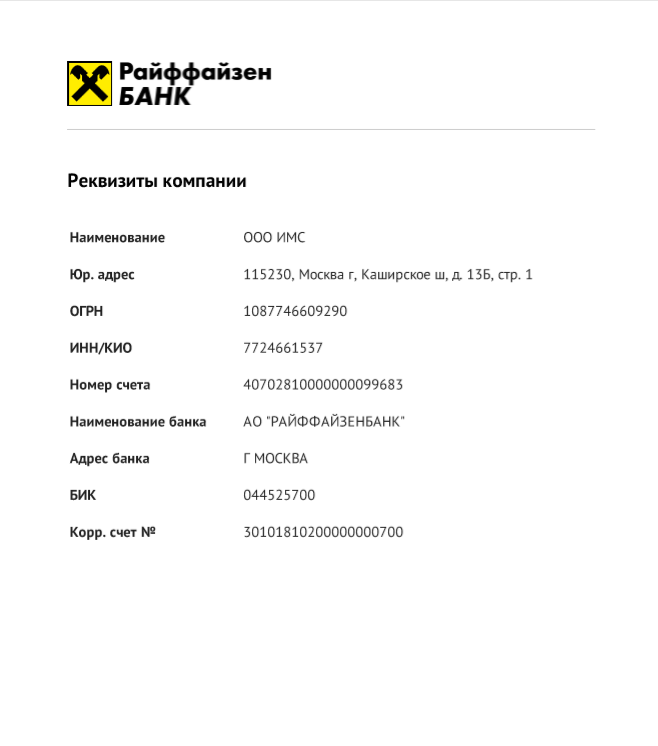

Важно помнить, что подача документов осуществляется в налоговой инспекции только по месту регистрации. Помимо обращения в налоговую инспекцию, нужно обратиться в банк и завести специальный расчетный счет. Получать доходы на карту физического лица невозможно.

Сколько налогов должен платить индивидуальный предприниматель

Для переводчиков, которые привыкли работать самостоятельно, не планируют открыть компанию и набрать рабочих в штат, наиболее оптимальным вариантом будет упрощенная система налогообложения (УСНО). В таком случае налоговая ставка окажется существенно ниже. Подать заявление о переходе на такую схему уплаты налогов удобнее непосредственно при регистрации.

В таком случае налоговая ставка окажется существенно ниже. Подать заявление о переходе на такую схему уплаты налогов удобнее непосредственно при регистрации.

Упрощенная схема может иметь два варианта: оплата налогов исходя только из ваших доходов или налоговая ставка с вычетом расходов на профессиональную деятельность. В первом случае налог будет составлять 6%, во втором 15%. Чаще всего переводческая деятельность не связана с большими тратами на ее осуществление, и схема с 6% налога является более привлекательной, однако, лучше заранее просчитать наиболее выгодный вариант. К тому же, в случае с уплатой налогов только от доходов нет необходимости фиксировать и подтверждать все профессиональные траты.

Помимо уплаты налогов предприниматель обязан платить отчисления в пенсионный фонд. Их размер будет зависеть от размера годового дохода. Вместе с тем за счет отчислений в пенсионный фонд, можно понизить налоговую ставку.

О чем нужно помнить предпринимателю

Главное, став индивидуальным предпринимателем, не забывайте об обязанностях, которые накладывает на вас предпринимательская деятельность: каждый год вы должны предоставлять информацию о доходах и расходах, вести учет и оплачивать налоги. Даже самые небольшие гонорары всегда должны быть отражены в доходной отчетности.

Даже самые небольшие гонорары всегда должны быть отражены в доходной отчетности.

Часто переводчики берут заказы из разных городов и даже стран. Здесь есть своя специфика, и вам необходимо будет посылать документы в другой город и ждать их подписания.

Кроме того, обратите внимание, что в порядке получения и осуществления деятельности ИП могут появляться изменения. Следите за поправками и проверяйте информацию в официальных источниках.

Все статьи

вопросы и ответы [Обновлено 2019]]

Smartcat участвует в тестировании нового экспериментального закона о профессиональном доходе, или закона о самозанятых, который вступит в силу с 2019 года. Поэтому фрилансерам, работающим в Smartcat, будет проще декларировать свои доходы — если они сами этого захотят и выберут соответствующую опцию в настройках.

Поэтому фрилансерам, работающим в Smartcat, будет проще декларировать свои доходы — если они сами этого захотят и выберут соответствующую опцию в настройках.

Переводческие компании по-прежнему смогут оплачивать работы фрилансеров в Smartcat независимо от статуса последних. Все новые возможности будут доступны в Smartcat с первого дня действия закона.

А теперь подробнее:

- В чём суть закона и как это будет работать?

- Как компании отчитываться в налоговую о выплатах самозанятым?

- Обязательно ли переводчикам регистрироваться как самозанятым?

- Какие есть сложности для переводческой компании?

- Что со всем этим делать?

- Как будет выглядеть работа с самозанятыми в Smartcat для переводческой компании?

- Какие выгоды Smartcat даёт переводчику?

- Будет ли государство теперь отслеживать платежи на карты?

В чём суть закона и как это будет работать?

Теперь переводчики смогут регистрироваться как самозанятые и платить налоги — 6% при работе с клиентами-юрлицами без ведения бухгалтерии.

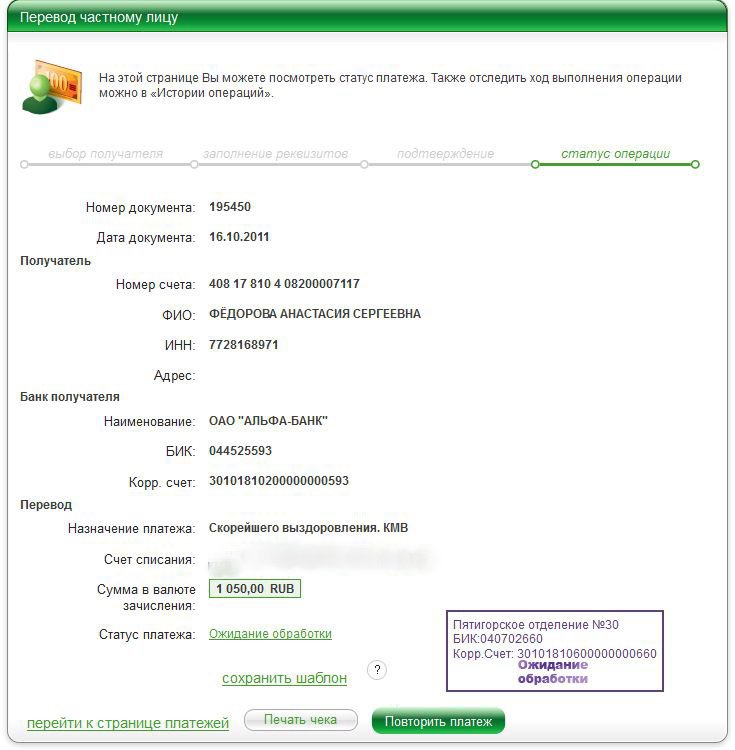

Чтобы отчитываться о доходах, переводчику нужно будет установить специальное приложение на свой смартфон, зарегистрироваться в нём как самозанятому и декларировать суммы, пришедшие за работу. Приложение подключается к банковской карте, налог списывается автоматически.

При этом налог не дополняет существующие налоги, например НДФЛ, а заменяет их.

Изначально закон вводится не везде, а только в Москве, Московской и Калужской областях и Татарстане. В дальнейшем список, конечно, будет расширяться.

Как компании отчитываться в налоговую о выплатах самозанятым?

Переводчик должен будет выдавать заказчику чек из мобильного приложения за каждую полученную выплату, а тот — официально проводить эту сумму как расход.

Обязательно ли переводчикам регистрироваться как самозанятым?

Нет, это добровольное решение переводчика.

Какие есть сложности для переводческой компании?

Заказчику нужно чётко продумать схему работы с самозанятыми фрилансерами и постоянно следить, чтобы не было ошибок. Допустим, переводческая компания договорилась с частью своих переводчиков, что они будут работать как самозанятые. Тогда:

Допустим, переводческая компания договорилась с частью своих переводчиков, что они будут работать как самозанятые. Тогда:

Вам нужно обязательно проследить, что они действительно были зарегистрированы как самозанятые. В противном случае после оплаты работы переводчика налоговая может доначислить вам социальные налоги и НДФЛ за получателя-физлицо, что может оказаться очень затратным.

Закон работает не везде. Фрилансеры часто путешествуют, и как будет определяться их территория — до конца не ясно. Вроде бы это «территория, на которой переводчик осуществляет большую часть своей деятельности», но какую часть считать «большей», если переводчик, например, один месяц провёл на территории, подпадающей под закон, а другой — нет? В конечном счёте решение примет налоговая — и не факт, что их интерпретация совпадёт с вашей. Если нет — доначислят налоги.

Вам нужно будет дополнительно управлять этим процессом — помнить, с какими переводчиками вы работает как с ИП, с какими — как самозанятыми, а с какими — как с физлицами. В случае самозанятых подтверждением вашего расхода будет чек из специального мобильного приложения, который вам нужно будет получать по каждой транзакции и включать в отчётность. В случае ИП или договора ГПХ это будут акты о выполненных работах. Нужно это помнить, по-разному вести документооборот для этих категорий, а также учитывать изменения статусов переводчиков.

В случае самозанятых подтверждением вашего расхода будет чек из специального мобильного приложения, который вам нужно будет получать по каждой транзакции и включать в отчётность. В случае ИП или договора ГПХ это будут акты о выполненных работах. Нужно это помнить, по-разному вести документооборот для этих категорий, а также учитывать изменения статусов переводчиков.

Что со всем этим делать?

Проще всего — работать с выплатами переводчикам через Smartcat. Мы — одна из немногих площадок, участвующих в тестировании закона, поэтому вы сможете работать с самозанятыми с первого же дня действия закона.

Зарегистрированные в Smartcat переводчики при желании смогут автоматически декларировать доходы, получаемые через Smartcat. Также Smartcat будет автоматически проверять, зарегистрирован ли фрилансер как самозанятый и на какой территории, а также автоматически получать от него чек. Кроме того, мы имеем прямой доступ ко всем последним обновлениям закона и его технической платформы, поэтому сможем своевременно внедрять необходимые изменения и держать вас в курсе.

Как будет выглядеть работа с самозанятыми в Smartcat для переводческой компании?

Если вы уже автоматизируете выплаты через Smartcat, для вас ничего не изменится. Вы по-прежнему будете работать со Smartcat, как с единым поставщиком, кем бы ни были ваши переводчики — самозанятыми, ИП или физлицами. Вам не надо будет об этом думать, Smartcat гарантирует необходимые закрывающие документы и соответствие законодательству.

При этом, если доля ИП и самозанятых переводчиков, с которыми вы работаете в Smartcat, превысит 10%, мы снизим стоимость своих услуг, поскольку снизятся и наши транзакционные издержки.

Если вы ещё не пользуетесь автоматизацией выплат в Smartcat, то выход закона — хороший повод задуматься об этом. Cо Smartcat у вас всегда будет один поставщик с простым и понятным документооборотом, независимо от статусов ваших переводчиков и того, в какой стране они находятся.

Какие выгоды Smartcat даёт переводчику?

Для самозанятных с помощью Smartcat станет очень просто отчитываться о налогах. Нужно будет просто включить нужную настройку — мы расскажем, какую, как только закон вступит в силу, — и получать оплату от клиентов через Smartcat. Smartcat будет автоматически регистрировать ваши доходы, и от вас не потребуется никаких дополнительных действий.

Нужно будет просто включить нужную настройку — мы расскажем, какую, как только закон вступит в силу, — и получать оплату от клиентов через Smartcat. Smartcat будет автоматически регистрировать ваши доходы, и от вас не потребуется никаких дополнительных действий.

Будет ли государство теперь отслеживать платежи на карты?

Когда-нибудь, наверняка, будет. Но, насколько мы знаем, сейчас этого не происходит, не начнёт происходить с выходом закона, и вообще с законом никак не связано. Скорее всего, это является параллельным процессом, который будет развиваться независимо.

Цель Smartcat — автоматизировать не только управление переводом, но и все связанные процессы, так чтобы работа всех участников отрасли была максимально эффективной и приятной. Выплаты, документооборот, налоговая отчётность — все эти вопросы могут доставлять много головной боли. Наша цель — избавить вас от неё. Мы следим за всеми изменениями в законодательстве и реагируем на них, чтобы вам не нужно было этого делать.

Если у вас остались вопросы — пишите нам, мы всегда на связи и готовы помочь.

переводчик. Для работы переводчиком в Москве требуются переводчики с и на английский и немецкий языки, тесты для переводчиков

Для работы в Москве требуются переводчики, желательно — зарегистрированные как индивидуальные предприниматели (ИП), с/на английский и немецкий язык, а также другие европейские и азиатские языки.

Приглашаем к сотрудничеству опытных фрилансеров. Пожалуйста, ознакомьтесь со спецификой и принципами работы нашей переводческой компании. В случае одобрения просим выслать ваше резюме в текстовом формате (.doc или .rtf) или в формате .pdf на электронный почтовый адрес norma-job@mail. ru и приложите перевод одного или нескольких тестов по вашему выбору. Резюме, отправленные на другие электронные почтовые адреса, рассматриваться не будут. Просьба указывать в теме сообщения только свою фамилию и иностранный язык (языки).

ru и приложите перевод одного или нескольких тестов по вашему выбору. Резюме, отправленные на другие электронные почтовые адреса, рассматриваться не будут. Просьба указывать в теме сообщения только свою фамилию и иностранный язык (языки).

Внимание! Перед началом работы необходимо ознакомиться и принять к сведению наши требования к переводчикам.

Наш подход к тестированию

Прежде чем выполнять тестовые задания, пожалуйста, ознакомьтесь со следующей информацией.

Каждый переводчик при выполнении пробных переводов придерживается, пусть даже неосознанно, какого-то одного из двух альтернативных принципов тестирования: “минимального” или “максимального”.

“Минимальный” подход подразумевает выполнение теста как бы в условиях реальной жизни, за небольшое время (как при обычном срочном заказе) и без многократной перепроверки терминологии. Переводчик преднамеренно не показывает себя на все 100%, чтобы после не разочаровать. Не секрет, что зачастую соискатель делает пробный перевод очень неплохо, а когда начинает получать реальные срочные заказы, качество его работы сразу падает. “Минимальный” подход тестирования исключает подобную ситуацию. Таким образом, эту стратегию можно кратко охарактеризовать словами: “Хуже не будет”.

Не секрет, что зачастую соискатель делает пробный перевод очень неплохо, а когда начинает получать реальные срочные заказы, качество его работы сразу падает. “Минимальный” подход тестирования исключает подобную ситуацию. Таким образом, эту стратегию можно кратко охарактеризовать словами: “Хуже не будет”.

В противоположность этому, “максимальный” подход заключается в крайне тщательном “вылизывании” пробного перевода. Отрывок размером полстраницы может переводиться целый день: переводчик советуется с коллегами, ищет тексты по данной тематике в Интернете и т.д. Коротко данная стратегия называется: “Пробный перевод – это лицо переводчика”.

Наше агентство всегда придерживается “максимального” принципа. И мы ждем от переводчиков именно такого подхода. Пожалуйста, не жалейте времени на тесты! Мы мысленно делаем поправку на разницу между тестами и реальными заказами. Поэтому даже небольшая ошибка в тесте, вполне извинительная в реальном переводе (например, неправильно поставленная запятая или неуклюже сформулированное предложение), может привести к тому, что Ваш тест будет отвергнут.

PS. Просим иметь в виду, что в случае отрицательного результата тестирования мы не гарантируем, что ответим соискателю. И тем более мы никогда не производим разбор ошибок в пробных переводах (по вполне понятным причинам).

Желаем успеха и надеемся на сотрудничество!

Тесты для переводчиков

Английский язык

С английского на русский

С русского на английский

Технический тест (автоспецтехника)

Фармакопея, валидация процесса, регистрация лекарственных средств

Немецкий язык

Испанский язык

Ниже собраны наши текущие вакансии, а также непроверенные вакансии разных других компаний. За последние наше бюро переводов ответственности не несет:

Вакансии штатных переводчиков и разовые заказы для переводчиков-фрилансеров с сайта «Город Переводчиков» (trworkshop.net)

Перед тем, как откликнуться на вакансию незнакомого работодателя, необходимо навести справки о нем в различных Черных списках.

Вакансии для переводчиков с портала SuperJob.Ru:

Переводчик индивидуальный предприниматель. Кому это выгодно

В России постепенно утверждается категория переводчиков «переводчик со статусом индивидуального предпринимателя». Лет десять назад все кинулись во фрилансеры, а теперь все дружно спешат зарегистрировать ИП. Мода такая. Не очень люблю я модные веяния, но полностью их игнорировать тоже нельзя.

Статус переводчика индивидуального предпринимателя имеет свои плюсы и минусы. Не все так однозначно, как может показаться на первый взгляд.

Начнем с вопроса, кому в первую очередь нужен этот пресловутый ИП?

На поверку оказывается, что наличие у переводчика статуса ИП выгодно прежде всего крупным постоянным заказчикам: тем самым они экономят не только на налогах и отчислениях в разные фонды, но и на бухгалтерских расходах. Разница в размере гонораров, которые готов заплатить Заказчик, по-прежнему больше зависит от переговорного мастерства переводчика, чем от его налогового статуса.

Разница в размере гонораров, которые готов заплатить Заказчик, по-прежнему больше зависит от переговорного мастерства переводчика, чем от его налогового статуса.

Среди заказчиков переводов есть такие, кто предпочитают иметь дело в основном с ИП. И их становится все больше. Но встречаются и такие заказчики, которых это наоборот не устраивает. И есть такие, кто относится к этому нейтрально: то есть, им все равно.

Кстати, некоторые крупные немецкие заказчики в русле борьбы с коррупцией имеют негласное указание заключать соглашения исключительно с юрлицами. В результате даже переводчикам, имеющим статус ИП, порой приходится оформлять оплату через переводческие агентства.

В целом же регистрацию ИП или приобретение патента на переводческую деятельность можно рекомендовать в первую очередь:

— переводчикам, активно работающим на рынке и ежегодно выполняющим большой объем переводов, которые они могут провести через ИП,

— переводчикам, имеющим достаточное количество таких постоянных заказчиков, которых устраивает работа с переводчиками-ИП, включая оформление необходимых договоров и актов приемки

— переводчикам со стажем работы 5-10 лет, которые еще находятся на самом взлете своей карьеры.

Вы спросите: «А в чем же минусы статуса ИП или переводческого патента?» К минусам можно отнести:

— начальные финансовые издержки на регистрацию ИП

— лишние телодвижения (открытие и оплата банковского счета, налоговые декларации, общение с налоговой инспекцией, мелкая бумажная волокита по оформлению договоров и актов приемки с заказчиками)

— возможные финансовые траты на ведение бухгалтерской отчетности, если Вы не особенно в этом разбираетесь и не хотите вникать и заморачиваться

— никогда нельзя знать заранее, сколько у Вас будет в этом году переводов (если переводов, оформленных через ИП, окажется немного, то в финансовом отношении Вы особо не выиграете, только потратите время и нервы)

— приходится следить за возможными изменениями законодательства в отношении ИП и периодически отбиваться от налоговых, статистических и прочих органов, которые так и норовят потребовать от тебя какую-то дополнительную бумажонку или доплату

— через 2-3 года условия налогообложения ИП могут быть изменены, и тогда придется приспосабливаться к новым правилам игры.

Но в конечном счете все зависит от Вашей активности, гибкости и умения перестраиваться. А в России любой вид предпринимательской деятельности или бизнеса уже по определению экстрим!

Юрий Новиков,

дипломированный переводчик-референт

немецкого и английского языков,

член Правления Союза переводчиков России

8 ноября 2011

Переводчик ИП отзывы, Москва, ул. Новогиреевская, 34

—

—

—

Переводчик ИП на Новогиреевской

| Адрес | Москва, ул. Новогиреевская, 34 |

| Метро | Перово 0.72км |

| Телефон | +7 (916) 260-15-50 |

| Часы работы | |

| Сайт | italiano-perevod. ru ru |

| Рубрики | Переводчик |

| Оценка |

3 7 отзывов |

|

Похожие компании в категории

|

Переводчик ИП на Новогиреевской отзывы

7

Александр

03 февраля 2019 в 15:15

Работали на монтаже в Барилла. Хороший переводчик.

Наталья

29 января 2019 в 18:25

Переводил на мероприятии с участием итальянцев. Опытный переводчик, будем обращаться еще.

p m

28 декабря 2018 в 10:16

Хорошо переводит, даже сложные технические термины

Светлана

22 декабря 2018 в 16:38

Итальянский переводчик с большим опытом. Переводит без запинок даже сложные термины, технические, экономические и юридические.

Переводит без запинок даже сложные термины, технические, экономические и юридические.

Роман

21 ноября 2018 в 4:48

Хороший переводчик с итальянского. Также у него есть грамотный коллега с английским языком.

Электрик

16 августа 2018 в 1:35

Переводчик итальянского и английского языка. Хорошо владеет технической тематикой, в частности в области электрики и электроники.

Giulia

10 мая 2018 в 10:46

Хороший итальянский переводчик. Очень помог. Недорого.

Добавить отзыв

Вправе ли физическое лицо оказывать иностранным организациям услуги переводчика, редактора, корректора текстов при получении заказов посредством специализированного сайта сети Интернет без регистрации в качестве индивидуального предпринимателя? | Вправе ли физическое лицо оказывать иностранным организациям услуги переводчика, редактора, корректора текстов при получении заказов посредством специализированного сайта сети Интернет без регистрации в качестве индивидуального предпринимателя?

Вправе ли физическое лицо оказывать иностранным организациям услуги

переводчика, редактора, корректора текстов при получении заказов посредством

специализированного сайта сети Интернет без регистрации в качестве

индивидуального предпринимателя?

19. 07.2019

07.2019

В соответствии

с частью второй пункта 1 статьи 1 Гражданского кодекса Республики Беларусь

(далее – ГК) предпринимательская деятельность – это самостоятельная

деятельность юридических и физических лиц, осуществляемая ими в гражданском

обороте от своего имени, на свой риск и под свою имущественную ответственность

и направленная на систематическое получение прибыли от пользования имуществом,

продажи вещей, произведенных, переработанных или приобретенных указанными

лицами для продажи, а также от выполнения работ или оказания услуг, если эти

работы или услуги предназначаются для реализации другим лицам и не используются

для собственного потребления.

Частью

четвертой пункта 1 статьи 1 ГК установлено, что к предпринимательской

деятельности не относятся осуществляемая физическим лицом самостоятельно без

привлечения иных физических лиц по трудовым и (или) гражданско-правовым

договорам деятельность по копированию, подготовке документов и прочая

специализированная офисная деятельность, а также деятельность по письменному и

устному переводу.

Действующим

законодательством не ограничены способы осуществления указанных видов

деятельности, а также лица, в интересах которых осуществляются такие виды

деятельности.

В соответствии

с Общегосударственным классификатором Республики Беларусь ОКРБ 005-2011 «Виды

экономической деятельности», утвержденным постановлением Государственного

комитета по стандартизации Республики Беларусь от 05.12.2011 № 85,

редактирование и проверка документов (чтение корректур), классифицируется в

подклассе 82190 «Деятельность по копированию, подготовке документов и прочая

специализированная офисная деятельность».

Таким образом,

физическое лицо, не осуществляющее предпринимательскую деятельность, вправе

оказывать иностранным организациям услуги, поименованные в запросе, при

получении заказов посредством специализированного сайта сети Интернет без

государственной регистрации в качестве индивидуального предпринимателя.

Приложение 5 Переводчик как субъект права

Письменный

перевод – Рекомендации переводчику,

заказчику и редактору, 3-я редакция

ПРИЛОЖЕНИЕ 5

ПЕРЕВОДЧИК КАК СУБЪЕКТ

ПРАВА

Материал

подготовлен

А.

А. Лукьяновой,

секретарем

правления СПР по правовым вопросам

Основным источником права

в России в области регулирования

интеллектуальной собственности (помимо

международных конвенций, в которых

участвует РФ1,

и ст. 44 Конституции РФ2)

является Часть IV

Гражданского кодекса

РФ «Права на результаты интеллектуальной

деятельности и средства индивидуализации»

(применительно к переводу это – главы

69-70 ГК РФ)3.

После вступления в силу

Части IV

ГК РФ ( 01.01.2008 г.) утратили

силу десятки законов, указов и иных

нормативных актов. Вплоть до последнего

Вплоть до последнего

времени в новую часть ГК не раз вносились

существенные поправки (следить за

которыми можно, в частности, в рубрике

«Переводчик и право» журнала СПР «Мир

перевода»). Переводчикам необходимо

внимательно относиться к тем поправкам,

которые непосредственно касаются их

деятельности4.

Как и ранее, по действующему

законодательству создателю произведения

(по закону перевод есть производное

произведение

и как таковое охраняется

законом) принадлежат интеллектуальные

права, которые включают исключительное

право, являющееся имущественным правом,

и личные неимущественные и иные права

(право следования, право доступа и др.),

Примерный перечень имущественных

правомочий владельца исключительного

права на свое произведение приведен в

ст. 1270 ГК РФ.

Любой перевод (кроме

подстрочного и машинного/автоматического)

является объектом авторского права,

независимо от его жанра, достоинств и

назначения, а также от способа его

выражения, и может использоваться только

с согласия переводчика как владельца

исключительного права на созданный им

перевод (т. е., правообладателя) (см. ст.

е., правообладателя) (см. ст.

ст. 1228, 1229, 1259 и 1260 ГК РФ).

Авторское право

распространяется и на устный перевод.

Закон гласит: «Авторские права

распространяются как на обнародованные,

так и на необнародованные произведения,

выраженные в какой-либо объективной

форме, в том числе в … устной форме (в

виде публичного произнесения и иной

подобной форме), … в форме звуко- или

видеозаписи…» (ст. 1259 ГК РФ).

Обратим внимание на

то, что запись синхронного перевода

заказчиком возможна только с разрешения

синхронных переводчиков и должна особо

оговариваться в договоре заказчика с

ними.5

Возникновение авторского

права у переводчика.

Все интеллектуальные

права переводчика, включая его личные

неимущественные права, исключительное

имущественное право и иные права,

рождаются автоматически

с момента создания

перевода, а вот процесс конкретного

правового регулирования начинается

лишь с момента использования

перевода самим

переводчиком или любыми третьими лицами.

Понимание этого положения

чрезвычайно важно для установления и

поддержания корректных, соответствующих

закону отношений между всеми участниками

рынка переводческих услуг в РФ.

Почти все виды переводов

как результаты интеллектуальной

деятельности относятся к объектам

гражданских прав и, в частности, авторских

прав, поскольку авторские права включены

в специальный раздел Части

IV

ГК РФ. Переводчики

являются не только субъектами гражданских

прав, но и владельцами исключительного

имущественного права на выполненные

ими переводы. С момента создания перевода

его автор приобретает исключительное

(имущественное) право на использование

своего перевода (с некоторыми особенностями

в случае служебного перевода).

В РФ автор (применительно

к данной ситуации – переводчик) не

обязан проходить процедуру регистрации

своих авторских прав, они появляются у

него автоматически, как сказано выше.

Для подтверждения своего авторства

переводчику достаточно предъявить

(суду, например) либо оригинал перевода

(его уникальный экземпляр в виде рукописи6

или в какой-либо иной

объективной форме – см. ст. 1259 ГК РФ),

ст. 1259 ГК РФ),

либо любой опубликованный экземпляр с

указанием своего имени как переводчика

(см. ст. 1257 ГК РФ).

Закон определяет правомочия

переводчика в ст. 1270 ГК РФ не полностью,

поэтому приведенный в ней перечень не

является исчерпывающим. Но именно

правомочия по использованию перевода

(право на воспроизведение, на

распространение, на переработку перевода,

на промежуточный перевод и пр.) должны

быть прямо указаны в конкретном договоре,

т.е. ясно и недвусмысленно в нем названы.

Правомочия (способы использования),

которые прямо не названы, считаются не

переданными по договору. Однако личные

(неимущественные) права переводчика,

такие как право авторства и право на

имя, не могут быть никому переданы ни

самим переводчиком, ни его наследниками,

поскольку по закону все указанные личные

права являются неотчуждаемыми и

непередаваемыми, за исключением случаев,

прямо указанных в законе (см. ст. ст.

1266, 1268, 1295 ГК РФ).

Виды договоров с переводчиком.

Многообразие форм и видов работы

переводчиков объективно требует разного

правового регулирования правоотношений,

возникающих между ними и различными

пользователями их переводов. 7

7

В РФ отношения между

переводчиком и заказчиками оформляются

в виде трудовых или гражданско-правовых

договоров.

Трудовые договоры заключаются

со всеми штатными переводчиками или

совместителями, выполняющими переводы

в соответствии с должностными

обязанностями. Существенные условия

таких договоров определены ТК РФ и ст.

1295 ГК РФ.

Кроме того, работодатели/заказчики

могут подписывать с переводчиками и

другие виды договоров, по которым

авторские права переводчиков переходят

к ним.

Авторский договор –

собирательное понятие, существуют

разные его виды, в которых отражается

характер произведения и специфика его

использования. Авторский договор – это

гражданско-правовой договор,

в котором, наряду с

другими, характерными

для него существенными условиями,

есть условия о передаче

права на использование произведения.

Законом предусмотрены

следующие виды авторских договоров о

передаче прав на использование

произведения, в том числе в переводе:

договор отчуждения,

лицензионные договоры

(о передаче прав на

исключительной или неисключительной

основе, то есть, на основании исключительной

или простой лицензии),

сублицензионные

договоры, договоры авторского заказа

и издательские договоры

(последние могут быть

в виде как договоров отчуждения, так и

лицензионных договоров).

Договоры отчуждения, которые

существенным образом отличаются от

других видов авторских договоров,

введены в обращение с 01.01.2008 года и

дополняют лицензионные (по которым

передаются определенные права на

исключительной или неисключительной

основе). По договору отчуждения у

переводчика (также как и у любого другого

субъекта авторского права, владеющего

исключительным правом с момента создания

своего произведения) отчуждается его

исключительное право в полном объеме

и фактически навсегда8,

при этом виды и сроки использования в

таком договоре вообще не конкретизируются,

в отличие от лицензионного договора.

Особняком стоят авторские

(издательские договоры), определяющие

отношения в цепочке «автор оригинального

текста – переводчик – издатель». Как

правило, инициатива в получении от

автора оригинала права на использование

(издание) его произведения в переводе

принадлежит издателю и оформляется

издательским лицензионным договором

с автором. Однако бывают случаи, когда

автор лично доверяет конкретному

переводчику право на перевод его

произведения, что подтверждается им

письменно. Этот факт учитывается при

Этот факт учитывается при

оформлении правоотношений между автором

оригинала и издателем, переводчиком и

издателем.

Переводчик может распорядиться

своим исключительным правом в рамках

лицензионных договоров, в том числе

договора авторского заказа (ст. ст. 1235,

1238, 1286, 1288 ГК РФ). Сторонами лицензионных

договоров являются, в нашем случае,

переводчик – лицензиар

(обладатель исключительного

права) и лицензиат

– сторона, получающая

право на использование конкретных

правомочий, принадлежащих автору/переводчику

(см. ст. 1270 ГК РФ). Конечно, переводчик

может заключить и договор отчуждения

(см. ст. ст. 1234 и 1285 ГК РФ), однако, с учетом

правовых последствий такого договора

– фактической утраты в полном объеме

исключительного права при передаче его

приобретателю – не рекомендуется широко

применять такой договор.

Разрешение от автора

оригинального текста.

Иногда путают возможность

создания перевода любого произведения

как творческого процесса (права на

творчество) с получением разрешения на

перевод от автора (правообладателя)

оригинала.

В п. 3 ст. 1260 ГК РФ указано:

«Переводчик … осуществляет9

свои авторские права

при условии соблюдения прав авторов

произведений, использованных для

создания производного произведения».

При этом права переводчика охраняются

как права на самостоятельные объекты

авторских прав, независимо от охраны

прав автора произведения, подвергшегося

переводу. Очевидно, что автор оригинала

и переводчик не являются соавторами

переведенного произведения, даже в

случае авторизованного перевода: их

права не едины, хотя и тесно связаны.

Встречаются случаи, когда автор оригинала

не пользуется правовой охраной в нашей

стране, однако с переводчиком при этом

всегда должен заключаться авторский

договор об использовании его перевода,

например, если переводится не охраняемое

в России (доконвенционное) зарубежное

произведение. Наконец, прекращение

авторского права на оригинальное

произведение или переход его к другому

лицу не затрагивают авторских прав

переводчика, и наоборот. Кроме того,

наличие авторского права на конкретный

перевод не препятствует тому, чтобы

другие лица переводили то же оригинальное

произведение. Однако использование

Однако использование

таких новых переводов будет также

сопряжено с обязанностью оформления

необходимых правоотношений с автором

оригинала (если произведение охраняется)

и, безусловно, с переводчиком. Частным

случаем подобных правоотношений является

получение права на использование

перевода создателями промежуточных

переводов (переводы на русский язык с

национальных языков, например).

Что касается

возмездности

(безвозмездности)

передачи прав, то этот

вопрос, независимо от формы договора,

решает сам автор.

При возмездной

передаче конкретных

правомочий необходимо указать в договоре

размер вознаграждения за их использование

или порядок его определения. В противном

случае лицензионный договор считается

вообще незаключенным (ничтожным), а

договор отчуждения в случае существенного

нарушения обязанности выплатить в срок

вознаграждение за приобретение

исключительного права в полном объеме

позволяет переводчику требовать в

судебном порядке возврата данного права

и возмещения убытков10.

В случае

безвозмездной

передачи прав согласие

переводчика на это условие должно быть

прямо указано в договоре, независимо

от формы договора.

Правоотношения между

пользователями и переводчиками

оформляются письменными

договорами, кроме

случаев, прямо указанных в законе (п. 2

ст. 1286 ГК РФ). ГК РФ не предусматривает

типовых форм договоров11.

Договоры, будучи результатом предварительных

переговоров сторон, должны основываться

на принципе свободы договора (см. ст.

421 ГК РФ). Это означает равноправие

договаривающихся сторон при согласовании

существенных условий договора: прав и

обязанностей сторон, ответственности

за нарушение обязательств, размера

вознаграждения или порядка его

определения.

Закон допускает возможность

заключения так называемых

смешанных договоров

(когда конкретный договор

содержит элементы договоров разных

видов). В этом случае к отношениям сторон

по смешанному договору применяются в

соответствующих частях правила о

договорах, элементы которых содержатся

в смешанном договоре, если иное не

вытекает из соглашения сторон.

Следует понимать, что по

договорам возмездного оказания услуг

и по договорам подряда в их «чистом»

виде (т.е. без указания

условий о передаче авторских прав)

эти права к заказчику

не переходят, т.е.

остаются у переводчика, который вправе

распорядиться ими по своему усмотрению.

Использование имущественных

авторских прав без соответствующего

договора представляет собой нарушение

закона. Если

в договоре с переводчиком указано лишь,

что «заказчику передается перевод…»,

т.е. перевод передается

как вещь

(как рукопись, бумажный

или электронный носитель), и при этом

ничего не сказано о

переходе прав к

пользователю, то исключительное право

автоматически остается у переводчика

(ст.1227 ГК РФ). В этом случае, с точки зрения

закона, заказчики не вправе использовать

перевод, согласно ст. ст. 1233, 1235 и 1270 ГК

РФ, со всеми вытекающими отсюда

последствиями12.

Возникает гражданско-правовая

ответственность при неправомерном

использовании перевода, т. е. в случае,

е. в случае,

когда авторского договора нет, а он

должен быть (ст. ст. 1301 и 1302 ГК РФ). Пример:

бюро перевода оформляет с переводчиком

обычный гражданско-правовой договор

(услуг или подряда) без

передачи авторских прав,

а по истечении какого-то времени перевод

публикуется в печатном виде либо в

электронной форме, в том числе в Сети.

Правовое положение

переводчика. При

заключении договора и в зависимости от

его вида правовое положение переводчика

может быть следующим: в авторском

лицензионном договоре он как субъект

авторского права является автором

перевода, его правообладателем,

лицензиаром (владельцем исключительного

авторского права на перевод), в договоре

отчуждения – правообладателем, в

трудовом договоре – штатным работником

или совместителем, в гражданско-правовом

договоре возмездного оказания услуг –

исполнителем, в гражданско-правовом

договоре подряда – подрядчиком.

Во избежание последующего

контрафактного использования перевода

третьими лицами, в лицензионном договоре

должно быть зафиксировано разрешение

переводчика на заключение заказчиком

сублицензионных договоров о передаче

третьим лицам, полностью или частично,

полученных заказчиком (лицензиатом) по

договору правомочий (ст. 1238 ГК РФ).

1238 ГК РФ).

В цепочке «переводчик

– бюро переводов – конечный заказчик»

такие ситуации типичны, поэтому на этот

момент следует обратить особое внимание.

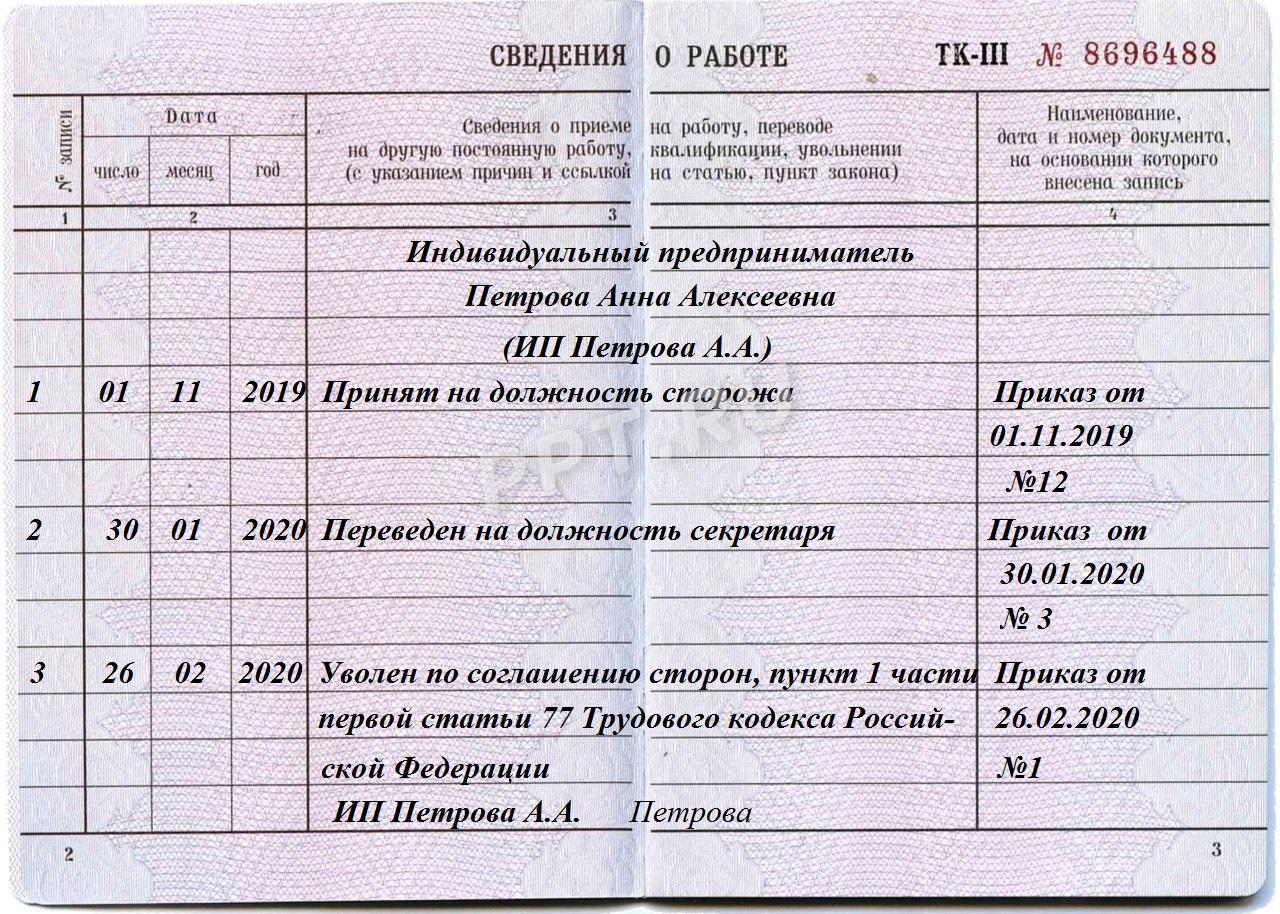

Служебные произведения.

Штатным переводчикам

важно знать и уметь применять в своих

интересах ст. 1295 ГК РФ о служебных

произведениях.

С переводчиками, являющимися

работниками издательств, редакций СМИ

или других организаций, использующих

переводные произведения, должны

заключаться письменные трудовые

договоры. При этом не следует забывать,

что согласно букве закона (п. 1 ст. 1295 ГК

РФ), авторские права на произведение

науки, литературы или искусства, созданное

в пределах установленных для работника

(автора) трудовых обязанностей (служебное

произведение),

принадлежат автору. Однако

исключительное право

(за некоторыми изъятиями)

всегда принадлежит

работодателю, если

трудовым или гражданско-правовым

договором между работником и работодателем

не предусмотрено иное (последнее

положение действует в данной редакции

с 01. 10.2014 г.).

10.2014 г.).

В этом случае речь идет о

переводчиках, которые являются

штатными работниками

(т.е. их трудовая книжка

находится у работодателя) или совместителями

(такой переводчик работает по должности,

указанной в штатном расписании

организации, но его трудовая книжка

находится у какого-то другого работодателя).

Как сказано выше, исключительное

право на служебное произведение

принадлежит работодателю, если трудовым

или (с 01.10.2014 г.) гражданско-правовым

договором между работодателем и автором

не предусмотрено иное. Закон устанавливает

обязанность выплаты штатному переводчику

(или переводчику, работающему по

совместительству) соответствующего

вознаграждения за служебные переводы

(см. абз. 3, п. 2 ст. 1295 ГК РФ. Более того,

законодатель уточняет, что работодатель

обязан указать в трудовом договоре

размер такого вознаграждения, условия

и порядок его выплаты. Если речь идет о

переводчиках — фрилансерах, то с ними

может быть оформлен соответствующий

гражданско-правовой договор, в котором

условия о вознаграждении также являются

существенными. Отсюда вывод для

Отсюда вывод для

переводчиков и их работодателей: если

условие о выплате вознаграждения за

служебные произведений в трудовом (или

гражданско-правовом договоре) не будет

указано, то переводчик вправе решить

этот вопрос в судебном порядке. На

практике, текстуально данное условие

может выглядеть (например, как в самом

трудовом договоре, так и в дополнительном

соглашении к нему) следующими образом:

«Заработная плата работника (переводчика

Иванова Ивана Ивановича),

предусмотренная настоящим договором,

включает и вознаграждение за служебные

произведения, создаваемые работником

в рамках его трудовой функции». Об иных

примерных формулировках данного условия

договора см. ниже по тексту настоящего

Приложения.

В некоторых случаях закон

предусматривает также возврат

исключительного права работнику. Так,

если работодатель в течение трех лет

со дня предоставления ему служебного

произведения не начнет его использование,

не передаст исключительное право на

него другому лицу, или не сообщит

переводчику о сохранении произведения

в тайне, то исключительное право

автоматически возвращается к автору

служебного перевода.

Если работодатель в течение

трех лет со дня, когда служебный перевод

был предоставлен в его распоряжение,

начнет его использование или передаст

исключительное право на его использование

другому лицу, переводчик имеет право

на вознаграждение. Он приобретает

указанное право на вознаграждение и в

случае, когда работодатель принял

решение о сохранении служебного

произведения в тайне и по этой причине

не начал использование этого перевода

в указанный срок. Еще раз напоминаем,

что размер вознаграждения, условия и

порядок его выплаты работодателем

определяются договором между ним и

работником, а в случае спора – судом.13

При любой уступке (передаче)

имущественных прав на использование

произведения автора (переводчика) (т.е.

правомочий, установленных статьей 1270

ГК РФ), личные (неимущественные права)

всегда остаются у него, поскольку они

неотчуждаемы и непередаваемы ни при

жизни, ни после смерти автора в силу

закона. Это – право авторства, право на

имя, право на неприкосновенность

произведения, право на его обнародование

и, наконец, право на отзыв, которое

выделено законодателем в специальную

статью 1269 ГК РФ. Своим правом на отзыв

Своим правом на отзыв

автор (переводчик) фактически реализует

принадлежащее ему право на обнародование,

и может воспользоваться этим дополнительным

правомочием в любом случае, т.е. как при

передаче права использования произведения

определенным способом и определенной

форме (по лицензионному договору), так

и при отчуждении исключительного права

в полном объеме (по договору отчуждения).

С 1 октября 2014 г. автор (переводчик) вправе

реализовать свое право на отзыв лишь

до фактического обнародования перевода

и при условии возмещения причиненного

таким отзывом убытков. Однако, как

показывает практика, случаи отзыва

произведения (перевода) чрезвычайно

редки.

Актуальной для переводчиков

является введенная с 1 октября 2014 г.

новая редакция ст. 1296 ГК

РФ «Произведения, созданные по заказу».

Теперь в этой статье речь идет об

обеспечении интересов переводчика при

переходе к заказчику исключительного

права на перевод при выполнении

исполнителем (переводчиком) условий

договора заказа на

перевод. Необходимость

Необходимость

упоминания здесь этой статьи вызывается

тем, что сейчас она применяется ко всем

произведениям, а не только к программам

для ЭВМ, как было ранее, а права и

обязанности по такому договору имеют

свои особенности, отличающие его от

обычного договора подряда14.

Следует выделить следующие

моменты.

Во-первых, создание перевода

к определенному сроку (по заказу) должно

быть предметом договора без каких-либо

оговорок между сторонами. Если стороны

договорились об иных условиях, то

исключительное право остается у

подрядчика и при этом заказчик вправе

использовать такой перевод в целях, для

достижения которых был заключен

соответствующий договор на условиях

безвозмездной простой (неисключительной)

лицензии в течение всего срока действия

исключительного права, если договором

не предусмотрено иное.

Во-вторых, переводчик как

автор служебного перевода, которому не

принадлежит исключительное право на

свой перевод, в любом случае имеет право

на вознаграждение в соответствии с

правилами об использовании служебных

произведений (абз. 3 пункта 2 статьи 1295

ГК РФ).

В-третьих, закон особо

оговаривает случаи, когда подрядчиком

(исполнителем) по договору заказа (см.

ст. 1296 ГК РФ) является сам переводчик

(как автор перевода). В этих случаях

вышеуказанные правила не применяются

вообще, а действуют условия ст. 1288 ГК РФ

в полном объеме.

При этом переводчик как

участник такого правоотношения вправе

получить вознаграждение, размер, условия

и порядок выплаты которого должны

определяться договором между ним и

работодателем, а в случае спора – судом.

Открытая лицензия.

Новая статья 1286 ГК

РФ «Открытая

лицензия на использование произведения

науки, литературы или искусства»

расширяет возможности правообладателя

(переводчика) распоряжаться своим

исключительным правом (см. ст. 1233

ГК РФ «Распоряжение

исключительным правом»). Являясь

договором присоединения (см. ст. 438 ГК

РФ), открытая лицензия позволяет

переводчику в упрощенном порядке

публично предоставить пользователю

простую (неисключительную) лицензию на

использование перевода (например, путем

публикации соответствующей оговорки

на сайте вместе с самим произведением).

Такой договор является договором

присоединения, а значит, в силу п. 1 ст.

428 ГК РФ его условия определяются лишь

одной стороной и могут быть приняты

другой стороной не иначе как путём

присоединения к предложенному договору

в целом.

Индивидуальный предприниматель

и авторское право. По

вопросу о том, может ли индивидуальный

предприниматель являться создателем

произведения и быть обладателем

исключительного права на созданное им

производное произведение (перевод) или

оригинальное произведение, ответ

однозначен: да, может. Однако здесь есть

определённые тонкости, вызванные

наличием в действующем российском

законодательстве такого понятия как

«индивидуальный предприниматель» и

возникшим в этой связи правовым дуализмом

статуса переводчика-ИП как физического

лица и автора, с одной стороны, а с другой

стороны – как субъекта предпринимательской

деятельности и налогообложения. До

изменения законов в этой части переводчикам

придется принимать к сведению те

соображения и рекомендации, которые

изложены ниже.

В новом авторском

законодательстве возникает определенная

путаница в связи с тем, что в ст. 1257 ГК

РФ «автором произведения… признается

гражданин,

творческим трудом которого оно создано».

На самом деле, понятие

«гражданин» относится

к другим правоотношениям (граждане

государства и их права). По отношению к

авторам должно бы использоваться понятие

«физическое лицо»

(как это было в предыдущем

законодательстве и практикуется в

международном авторском праве).

Поскольку ИП – это налоговый

статус, и индивидуальный предприниматель

не является гражданином

в смысле

упомянутой статьи,

то, как представляется, ИП как участник

предпринимательской деятельности

формально

не может рассматриваться

в качестве автора, хотя

на деле

им и является.

Дело в том, что создатель

перевода и он же индивидуальный

предприниматель вступает в договорные

отношения с юридическим лицом (БП, прямым

заказчиком), и, с

точки зрения гражданского законодательства,

обе стороны правоотношения являются

участниками предпринимательской

деятельности.

Это означает, что

использовать

любым способом и в любой

форме данный перевод

возможно

лишь при наличии

договора между

ними.

Такой договор может быть

исключительно авторским,

поскольку только предметом авторского

договора является передача права на

использование перевода на исключительной

или неисключительной основе.

Другие виды

гражданско-правовых договоров вообще

не предусматривают передачу авторских

прав, а потому в

случае оформления с переводчиком-ИП

договора подряда

или

договора оказания

услуг в

целях использования его перевода

исключительное авторское право всегда

остается у переводчика (ведь автором

произведения по закону может быть только

физическое лицо («гражданин»), а

пользователь при этом рискует оказаться

«пиратом».

Вопрос этот обсуждается в

правовом сообществе, и по нему принимаются

практические решения арбитражными

судами в том смысле, что последние

отказываются принимать к рассмотрению

иски о защите авторских прав, поданные

авторами / переводчиками-ИП, и отправляют

их в суды общей юрисдикции, предлагая

искать правовую защиту там в статусе

физических лиц.

В настоящий момент для

выхода из этого затруднения можно

рекомендовать идти по следующему пути.

Правообладателем является

только владелец исключительного

авторского права.Следовательно, и индивидуальный

предприниматель, и организация

(переводческая фирма), независимо от

ее организационно-правовой формы, могут

стать обладателями этого права на

использование перевода, лишь получив

по авторскому договору (с исключительной

или неисключительной лицензией) данное

право у его владельца (правообладателя).Это означает, что для

использования перевода, полученного

от переводчика,

являющегося

индивидуальным предпринимателем,

необходимо проверить наличие у него

исключительных прав, которые он мог бы

передать переводческой компании.

Возражения по поводу того,

что данный перевод выполнен лично самим

предпринимателем, с

точки зрения законодательства,

не имеет юридических оснований, т.к. все

правомочия по использованию произведения,

созданного гражданином,

не могут принадлежать индивидуальному

предпринимателю

без соответствующего

договора о передаче ему данных правомочий

полностью или частично от себя (как

гражданина) к себе (как индивидуальному

предпринимателю).

Таким образом,

если у индивидуального

предпринимателя отсутствует такой

договор (отчуждения

исключительного права в полном объеме),

фактически заключенный

с самим собой, но юридически оформляющий

переход от одного юридического статуса

к другому (от

гражданина к предпринимателю),

то такой индивидуальный

предприниматель ничего передать компании

не может, поскольку таких правомочий у

него нет, а если

передаст, то переводческая компания не

вправе воспользоваться данным переводом,

поскольку правомочия по его использованию

все еще будут оставаться у

гражданина,

личным трудом которого создан перевод.

В выявлении наличия такого

договора и будет заключаться, с позиции

переводческой компании, проверка

авторско-правовой чистоты, касающейся

передачи прав, суть которой состоит в

принадлежности исключительного права.

Переводчик IP TRANSLATOR | Полевой рыболов

Перевод IP TRANSLATOR

Эта статья впервые появилась в журнале «Интеллектуальная собственность» 1 июля 2012 г.

Кейс C-307/10

Сертифицированный институт патентных поверенных против Регистратора товарных знаков

Долгожданное решение Суда по IP TRANSLATOR направлено на внесение ясности в отношении спецификации товаров и услуг в заявке на товарный знак. Решение также направлено на разрешение конфликта между различными подходами к использованию заголовков классов.

Ниццкая классификация состоит из четырех элементов: объяснение принципов классификации товаров и услуг; алфавитный список товаров внутри каждого класса; заголовок класса для каждого класса, который содержит репрезентативный набор товаров или услуг, выраженный в общих чертах; и пояснительную записку для каждого класса.

Корни этого решения лежат в заявке Чартерного института патентных поверенных («CIPA») на регистрацию торговой марки IP TRANSLATOR на UK-IPO.Заявка подана в 41 класс по «Образование; обучение; развлечение; спортивные и культурные мероприятия» . Эта спецификация составляет заголовок класса 41 Ниццкой классификации.

Эксперт UK-IPO отклонил заявку на том основании, что знак IP TRANSLATOR описывает услуги перевода, относящиеся к интеллектуальной собственности. Услуги по переводу подпадают под класс 41 и включены в алфавитный список этого класса; однако при буквальном толковании формулировки такие услуги не подпадают ни под один из общих терминов, изложенных в заголовке класса.

Выдвигая возражение, UK-IPO применило подход, изложенный в Сообщении № 4/03 президента OHIM. Это сообщение, за которым следит OHIM с 2003 года, предусматривает, что заявление о спецификации, которое охватывает точную и полную формулировку заголовка класса, считается охватывающим все товары или услуги в этом классе. Другими словами, предполагалось, что приложение IP TRANSLATOR покрывает все услуги класса 41, включая услуги перевода.

Подход «заголовок класса охватывает все» применяется как OHIM, так и рядом национальных реестров ЕС, в то время как буквальный подход «заголовок класса означает то, что он говорит». применяется рядом других национальных реестров, включая, исторически, UK-IPO.

CIPA обратилась к Уполномоченному в Великобритании, который направил в Суд три вопроса:

- Необходимо ли, чтобы различные товары или услуги, на которые распространяется заявка на товарный знак, были идентифицированы с какой-либо, и если да, то с какой конкретной степенью ясности и точности?

- Допустимо ли использовать общие слова заголовков классов… с целью идентификации различных товаров или услуг, на которые распространяется заявка на товарный знак?

- Разрешено ли такое использование общих слов заголовков классов… интерпретировать в соответствии с [подходом «заголовок-класс-охватывает все»]?

Рассмотрев предысторию, Суд сначала рассмотрел требование ясности и точности в спецификациях.Рассматривая различные тесты, изложенные в Директиве о гармонизации, такие как тесты на возможность регистрации или вероятность путаницы, Суд пришел к выводу, что все эти тесты требуют оценки охватываемых товаров и услуг. Таким образом, это существенно влияет на применение этих тестов и на способность публичных реестров сообщать третьим сторонам объем прав владельца, независимо от того, является ли спецификация достаточно ясной и точной.

На этом фоне Суд подтвердил, что Директива действительно требует, чтобы товары и услуги, указанные в заявке на регистрацию товарного знака, были идентифицированы «с достаточной ясностью и точностью, чтобы позволить компетентным органам и хозяйствующим субъектам только на этом основании определять степень искомой защиты «.

Второй вопрос был рассмотрен со ссылкой на это общее требование ясности и точности. Общие термины, используемые в заголовках классов Ниццкой классификации, приемлемы для использования в спецификациях товаров и услуг при условии, что в каждом конкретном случае соответствующий термин достаточно ясен и точен.

Третий вопрос, относящийся к практике OHIM «заголовок класса охватывает все», был более спорным. Генеральный адвокат рекомендовал отклонить практику OHIM в соответствии с Сообщением 4/03 как несовместимую с требованиями ясности и точности, которые подразумеваются в юридических тестах.

К сожалению, Суд не последовал заключению Генерального прокурора. Однако это также не привело к явной пользе практики OHIM. Вместо этого Суд избрал компромиссную позицию, которая теоретически отвергает существующую позицию OHIM, но в действительности допускает продолжение практики с учетом косметических изменений.

На словах подтверждая недавно сформулированные требования ясности и точности, изложенные ранее в решении, Суд постановил, что «заявитель на национальный товарный знак, который использует все общие обозначения заголовка определенного класса Ниццкой классификации, чтобы идентифицировать товары или услуги, для которых испрашивается охрана товарного знака, должно указывать, предназначена ли заявка на регистрацию для охвата всех товаров или услуг, включенных в алфавитный список соответствующего конкретного класса, или только некоторых из этих товаров или услуг » .

По сути, подход «заголовок класса охватывает все» остается в игре с двумя небольшими поправками: теперь необходимо явно указать намерение полагаться на него; и он ограничен алфавитным списком товаров и услуг. Что касается последнего пункта, хотя это не упоминается явно, следует предположить, что для данной регистрации соответствующий алфавитный список будет тем, который применим к редакции Ниццкой классификации, действующей на момент подачи.

На первый взгляд, это решение неудовлетворительно и может вызвать дальнейшие осложнения, поскольку реестры попытаются применить его на практике.В частности, в решении отсутствует внутренняя последовательность. В пункте 49 Суд прямо указывает, что спецификация должна позволять сторонним операторам понимать объем прав, «только на этом основании» ; тем не менее, всего лишь через двенадцать абзацев Суд подтверждает практику, которая требует, чтобы субъект экономической деятельности, столкнувшись со спецификацией заголовка класса, достал свою копию Ниццкой классификации (после тщательной проверки, какая редакция действовала на момент подачи заявки) и затем сверьтесь с соответствующим алфавитным списком, чтобы выяснить, рискуют ли они нарушить знак.

OHIM уже отреагировала на это решение, опубликовав Сообщение № 2/12 Президента. Это сообщение, опубликованное на следующий день после принятия решения, отменяет Сообщение № 4/03 и разъясняет практику OHIM в отношении Заголовков классов в будущем. В отношении существующих регистраций и заявок OHIM будет действовать исходя из предположения, что такие заявки, поскольку они охватывают весь заголовок класса, предназначены для охвата всех товаров или услуг в этом классе.

Для будущих заявок, когда кандидат охватывает все термины в заголовке класса, необходимо будет явно указать, есть ли намерение охватить все товары или услуги в алфавитном списке для этого класса.В Сообщении также разъясняется, что интерпретация этих товаров или услуг после того, как они будут сочтены охваченными, будет происходить на буквальной основе с использованием терминологии алфавитного списка в качестве отправной точки.

Сообщение также подтверждает, что если общие термины, содержащиеся в заголовках классов, используются в спецификации, они будут изучены в свете требования ясности и точности. Однако неясно, насколько это требование будет применяться в тех случаях, когда эти термины появляются как часть заголовка класса, который используется как сокращение для охвата всех товаров и услуг в алфавитном списке.Если эти два требования применяются по отдельности, возникает неловкая ситуация, когда механизм «заголовок класса охватывает все» доступен только в отношении тех классов, где термины заголовка класса уже соответствуют требованиям ясности и точности: эффективно: , двухуровневая система классификации, в которой очень широкий охват можно легко получить по одним классам, но не по другим.

В целом решение неудовлетворительное, и вполне вероятно, что решение приведет к большей неразберихе, а также к большему количеству споров, поскольку практикующие специалисты, владельцы товарных знаков и конкурирующие предприятия будут бороться как с более жесткой проверкой спецификаций, так и, Как это ни парадоксально, увеличение подразумеваемого объема регистрации некоторых товарных знаков, которое, в отличие от предыдущей практики OHIM, будет применяться как в процедурах регистрации, так и в действиях по нарушению прав.

Hastings Guise , старший юрист группы по защите и соблюдению прав интеллектуальной собственности в Fieldfisher

Делиться

Преобразователь сетевых IP-адресов

— Служба Windows 10

Преобразователь сетевых IP-адресов — Служба Windows 10

Переводчик сетевых адресов IP от корпорации Microsoft.

Эта служба также существует в Windows 7, 8, Vista и XP.

Тип запуска

| 1507 | Ручная | Ручная | Ручная | Ручная |

| 1511 | Ручная | Ручная | Ручная | Ручная |

| 1607 | Ручная | Ручная | Ручная | Ручная |

| 1703 | Ручная | Ручная | Ручная | Ручная |

| 1709 | Ручная | Ручная | Ручная | Ручная |

| 1803 | Ручная | Ручная | Ручная | Ручная |

| 1809 | Ручная | Ручная | Ручная | Ручная |

| 1903 | Ручная | Ручная | Ручная | Ручная |

| 1909 | Ручная | Ручная | Ручная | Ручная |

| 2004 | Ручная | Ручная | Ручная | Ручная |

| 20х3 | Ручная | Ручная | Ручная | Ручная |

| 21х2 | Ручная | Ручная | Ручная | Ручная |

Свойства по умолчанию

| Отображаемое имя: | Транслятор IP-адресов сети |

| Имя службы: | IPNAT |

| Тип: | ядро |

| Путь: | % WinDir% \ System32 \ drivers \ ipnat.sys |

| Контроль ошибок: | нормальный |

Поведение по умолчанию

Служба транслятора сетевых IP-адресов — это драйвер режима ядра. Если транслятор сетевых IP-адресов не запускается, ошибка регистрируется. Запуск Windows 10 продолжается, но отображается окно сообщения о том, что служба IPNAT не запустилась.

Зависимости

Преобразователь сетевых IP-адресов не может запуститься, если служба драйвера протокола TCP / IP остановлена или отключена.

Восстановить тип запуска по умолчанию для преобразователя сетевых IP-адресов

Автоматическое восстановление

1. Выберите выпуск и выпуск Windows 10, а затем нажмите кнопку Загрузить ниже.

2. Сохраните файл RestoreIPNetworkAddressTranslatorWindows10.bat в любой папке на жестком диске.

3. Щелкните загруженный пакетный файл правой кнопкой мыши и выберите Запуск от имени администратора .

4. Перезагрузите компьютер, чтобы сохранить изменения.

Примечание. Убедитесь, что файл ipnat.sys существует в папке % WinDir% \ System32 \ drivers . Если этот файл отсутствует, вы можете попытаться восстановить его с установочного носителя Windows 10.

Да, хотя я пойду долиной тени смертной, я не убоюсь зла: ибо Ты со мной; твой жезл и твой посох утешают меня.

Трансляция сетевых адресов (NAT) — GeeksforGeeks

Для доступа в Интернет необходим один общедоступный IP-адрес, но мы можем использовать частный IP-адрес в нашей частной сети.Идея NAT состоит в том, чтобы разрешить нескольким устройствам выходить в Интернет через один публичный адрес. Для этого требуется преобразование частного IP-адреса в общедоступный IP-адрес. Преобразование сетевых адресов (NAT) — это процесс, в котором один или несколько локальных IP-адресов преобразуются в один или несколько глобальных IP-адресов и наоборот, чтобы обеспечить доступ в Интернет для локальных хостов. Кроме того, он выполняет преобразование номеров портов, т. Е. Маскирует номер порта хоста другим номером порта в пакете, который будет направлен в пункт назначения.Затем он делает соответствующие записи IP-адреса и номера порта в таблице NAT. NAT обычно работает на маршрутизаторе или межсетевом экране.

Трансляция сетевых адресов (NAT) работает —

Обычно граничный маршрутизатор настроен для NAT, то есть маршрутизатор, который имеет один интерфейс в локальной (внутренней) сети и один интерфейс в глобальной (внешней) сети. Когда пакет проходит за пределы локальной (внутренней) сети, NAT преобразует этот локальный (частный) IP-адрес в глобальный (общедоступный) IP-адрес.Когда пакет попадает в локальную сеть, глобальный (общедоступный) IP-адрес преобразуется в локальный (частный) IP-адрес.

Если у NAT заканчиваются адреса, т. Е. В настроенном пуле не осталось адреса, то пакеты будут отброшены, и пакет о недоступности хоста ICMP отправляется адресату.

Зачем маскировать номера портов?

Предположим, что в сети подключены два хоста A и B. Теперь оба они запрашивают одно и то же место назначения, на одном и том же номере порта, скажем 1000, на стороне хоста в одно и то же время.Если NAT выполняет только преобразование IP-адресов, то, когда их пакеты будут поступать в NAT, оба их IP-адреса будут замаскированы общедоступным IP-адресом сети и отправлены в пункт назначения. Пункт назначения отправит ответы на общедоступный IP-адрес маршрутизатора. Таким образом, при получении ответа для NAT будет непонятно, какой ответ принадлежит какому хосту (поскольку номера портов источника для A и B одинаковы). Следовательно, чтобы избежать такой проблемы, NAT также маскирует номер порта источника и делает запись в таблице NAT.

Внутренний и внешний адреса NAT —

Внутренний относится к адресам, которые необходимо преобразовать. Внешний относится к адресам, которые не контролируются организацией. Это сетевые адреса, в которых будет производиться перевод адресов.

- Внутренний локальный адрес — IP-адрес, назначенный узлу во внутренней (локальной) сети. Адрес, вероятно, не является IP-адресом, назначенным поставщиком услуг i.е., это частные IP-адреса. Это внутренний хост, видимый из внутренней сети.

- Внутренний глобальный адрес — IP-адрес , который представляет один или несколько внутренних локальных IP-адресов для внешнего мира. Это внутренний хост, видимый из внешней сети.

- Внешний локальный адрес — Это фактический IP-адрес хоста назначения в локальной сети после преобразования.

- Внешний глобальный адрес — Это внешний хост, видимый из внешней сети.Это IP-адрес внешнего целевого хоста до преобразования.

Типы трансляции сетевых адресов (NAT) —

Существует 3 способа настройки NAT:

- Статический NAT — В этом случае один незарегистрированный (частный) IP-адрес сопоставляется с официально зарегистрированным ( Общедоступный) IP-адрес, т. Е. Однозначное соответствие между локальным и глобальным адресами. Обычно это используется для веб-хостинга. Они не используются в организациях, поскольку существует множество устройств, которым требуется доступ в Интернет, а для обеспечения доступа в Интернет необходим общедоступный IP-адрес.

Предположим, что если имеется 3000 устройств, которым требуется доступ к Интернету, организация должна купить 3000 общедоступных адресов, что будет очень дорого.

- Динамический NAT — В этом типе NAT незарегистрированный IP-адрес преобразуется в зарегистрированный (общедоступный) IP-адрес из пула общедоступных IP-адресов. Если IP-адрес пула не является свободным, то пакет будет отброшен, поскольку только фиксированное количество частных IP-адресов может быть преобразовано в общедоступные адреса.

Предположим, что если существует пул из 2 общедоступных IP-адресов, тогда только 2 частных IP-адреса могут быть преобразованы в данный момент времени. Если третий частный IP-адрес хочет получить доступ к Интернету, пакет будет отброшен, поэтому многие частные IP-адреса сопоставляются с пулом общедоступных IP-адресов. NAT используется, когда количество пользователей, желающих получить доступ в Интернет, фиксировано. Это также очень дорого, поскольку организации приходится покупать много глобальных IP-адресов для создания пула.

- Преобразование адресов порта (PAT) — Это также известно как перегрузка NAT.При этом многие локальные (частные) IP-адреса могут быть преобразованы в один зарегистрированный IP-адрес. Номера портов используются для различения трафика, т. Е. Какой трафик принадлежит какому IP-адресу. Это наиболее часто используется, поскольку это рентабельно, поскольку тысячи пользователей могут быть подключены к Интернету, используя только один реальный глобальный (общедоступный) IP-адрес.

Преимущества NAT —

- NAT сохраняет официально зарегистрированные IP-адреса.

- Это обеспечивает конфиденциальность, поскольку IP-адрес устройства, отправляющего и получающего трафик, будет скрыт.

- Устраняет перенумерацию адресов при развитии сети.

Недостаток NAT —

- Трансляция приводит к задержкам пути переключения.

- Некоторые приложения не будут работать, пока включен NAT.

- Усложняет протоколы туннелирования, такие как IPsec.

- Кроме того, маршрутизатор, являющийся устройством сетевого уровня, не должен вмешиваться в номера портов (транспортный уровень), но он должен это делать из-за NAT.

Вниманию читателя! Не прекращайте учиться сейчас. Ознакомьтесь со всеми важными концепциями теории CS для собеседований SDE с помощью курса CS Theory Course по доступной для студентов цене и подготовьтесь к работе в отрасли.

rfc2663

Сетевая рабочая группа П. Срисуреш

Запрос комментариев: 2663 M. Holdrege

Категория: Информационные технологии Lucent

Август 1999 г.

Терминология и соображения по транслятору сетевых IP-адресов (NAT)

Статус этого меморандума

Эта памятка содержит информацию для Интернет-сообщества.Оно делает

не указывать какие-либо стандарты Интернета. Распространение этого

памятка не ограничена.

Уведомление об авторских правах

Авторское право (C) The Internet Society (1999). Все права защищены.

Предисловие

Мотивация, стоящая за этим документом, состоит в том, чтобы внести ясность в

термины, используемые вместе с трансляторами сетевых адресов. Срок

«Транслятор сетевых адресов» означает разные вещи в разных

контексты. Цель этого документа - определить различные

разновидности NAT и стандартизировать значение используемых терминов.Указанные авторы являются редакторами этого документа и имеют право на содержание

к вкладам членов рабочей группы. Большие куски

документ под названием "Транслятор сетевых IP-адресов (NAT)" был

извлечены почти как есть, чтобы сформировать начальную основу для этого документа.

Редакция выражает благодарность авторам Пайде Срисуреш и Кьельду.

Егеванг за то же самое. Редакция выражает благодарность Правин

Аккираджу за его вклад в описание развертывания NAT.

сценарии. Редакция также хотела бы поблагодарить членов IESG.

Скотту Брэднеру, Верну Паксону и Томасу Нартену за подробные

просмотр документа и внесение ясности в текст.Абстрактный

Трансляция сетевых адресов - это метод, с помощью которого IP-адреса

отображены из одной области в другую, в попытке предоставить

прозрачная маршрутизация к хостам. Традиционно устройства NAT используются для

соединить изолированную область адресов с частными незарегистрированными адресами

во внешнюю область с глобально уникальными зарегистрированными адресами. Этот

документ пытается описать работу устройств NAT и

связанные с этим соображения в целом и для определения терминологии

используется для идентификации различных разновидностей NAT.Информационное сообщение Srisuresh & Holdrege [Страница 1] RFC 2663 Терминология NAT и соображения Август 1999 г. 1. Введение и обзор Необходимость в трансляции IP-адресов возникает, когда внутренняя сеть IP-адреса нельзя использовать вне сети, потому что они недопустимы для использования вне помещений или потому, что внутренняя адресация должна быть закрытым от внешней сети. Преобразование адресов позволяет (во многих случаях, за исключением случаев, указанных в разделы 8 и 9) хосты в частной сети для прозрачного общаться с пунктами назначения во внешней сети и наоборот.Существует множество разновидностей NAT и соответствующих им терминов. Этот документ пытается определить используемую терминологию и идентифицировать различные разновидности NAT. В документе также делается попытка описать другие соображения, применимые к устройствам NAT в целом. Обратите внимание, однако, что этот документ не предназначен для описания операции отдельных вариантов NAT или применимость NAT устройств. Устройства NAT пытаются предоставить решение прозрачной маршрутизации для завершения хосты пытаются общаться из разных адресных областей.Это достигается путем изменения адресов конечных узлов на маршруте и поддержания состояние для этих обновлений, чтобы датаграммы, относящиеся к сеансу, направляется к правому конечному узлу в любой области. Только это решение работает, когда приложения не используют IP-адреса как часть сам протокол. Например, определение конечных точек с помощью DNS имена, а не адреса, делают приложения менее зависимыми от фактические адреса, которые выбирает NAT, и избегает необходимости также переводить содержимое полезной нагрузки, когда NAT изменяет IP-адрес.Функция NAT не может сама по себе поддерживать все приложения. прозрачно и часто должны сосуществовать со шлюзами уровня приложения (ALG) по этой причине. Люди, желающие развернуть решения на основе NAT сначала необходимо определить требования к их заявкам и оценить Расширения NAT (то есть ALG), необходимые для обеспечения приложения прозрачность для окружающей их среды. Методы IPsec, которые предназначены для сохранения конечной точки адреса IP-пакета не будут работать с NAT на маршруте для большинства применения на практике.Такие методы, как AH и ESP, защищают содержимое заголовков IP (включая источник и место назначения адреса) от модификации. Тем не менее, основная роль NAT состоит в том, чтобы изменить адреса в IP-заголовке пакета. 2. Терминология и используемые концепции Термины, наиболее часто используемые в контексте NAT, определены здесь для ссылка. Информационное сообщение Srisuresh & Holdrege [Страница 2]