8 способов взлома крипто-кошельков и как защититься от них

Биткоин и другие криптовалюты традиционно привлекают повышенное внимание мошенников самого разного калибра, которые не только используют их в своей противоправной деятельности, но и активно похищают не только с бирж, но и у рядовых пользователей.

Прибегая к помощи продвинутых технологий, хакеры находят все новые способы отъема средств, однако основные и проверенные временем методы остаются все те же, поскольку каждый день в криптовалютное пространство заходят новые люди, которые часто не располагают адекватным уровнем знаний и осведомленности для противодействиям таким атакам.

Ниже перечислены основные уловки и трюки хакеров, зная о которых пользователи могут как минимум обезопасить свои монеты.

Навигация по материалу:

Социальная инженерия и фишинг

Под социальной инженерией понимается совокупность обменных приемов, заставляющих пользователей выполнять на сайтах или в приложениях действия, которые могут нанести им ущерб. Одним из таких весьма популярных методов является фишинг – создание сайтов-клонов известных ресурсов, которые вынуждают пользователей раскрывать свои персональные данные, включая пароли, телефонные номера, реквизиты банковских карт, а в последние годы и приватные ключи от криптовалютных кошельков.

Одним из таких весьма популярных методов является фишинг – создание сайтов-клонов известных ресурсов, которые вынуждают пользователей раскрывать свои персональные данные, включая пароли, телефонные номера, реквизиты банковских карт, а в последние годы и приватные ключи от криптовалютных кошельков.

Ссылки на фишинговые сайты могут распространяться разными способами – это и рекламные объявления в соцсетях, и электронные письма, копирующие внешний вид рассылок от официальных проектов. Все это делается с единственной целью — заставить невнимательного пользователя перейти на фейковый сайт и ввести там персональные данные.

По данным Chainalysis, в криптовалютном пространстве фишинг оставался наиболее прибыльным мошенническим методом на протяжении 2017 и 2018 годов. Однако, если в 2017 году на его долю приходилось более 88% всех мошеннических схем, то в 2018 году этот метод стал менее эффективным, и его показатель успешности снизился уже до 38,7%.

Тем не менее опасность стать жертвой фишинговой атаки сохраняется. Среди последних таких инцидентов можно выделить атаки на популярный кошелек Electrum в декабре 2018 и в апреле 2019 гг. Нередко при этом атаки велись и на альткоин-кошельки.

Среди последних таких инцидентов можно выделить атаки на популярный кошелек Electrum в декабре 2018 и в апреле 2019 гг. Нередко при этом атаки велись и на альткоин-кошельки.

Кроме того, за последнее время жертвами фишинговых атак становились биржи Bitfinex и Binance, аппаратный кошелек Trezor, платформа для покупки и продажи биткоинов LocalBitcoins, а также пользователи социальных сетей, например, Facebook. В последнем случае злоумышленники копируют страницы популярных криптовалютных сообществ, после чего используют фотографии участников реальных сообществ, отмечая их в посте как победителей программы лояльности к платформе.

О том, какое значение борьбе с фишингом придают ведущие представители индустрии, сполна говорит и тот факт, что в апреле этого года Binance Labs, венчурное подразделение криптовалютной биржи Binance, осуществило инвестиции в PhishFort. Эта компания специализируется на решениях по защите от фишинговых атак и ориентируется на бизнесы, находящиеся в высокой группе риска, такие как биткоин-биржи, ICO-проекты и платформы по выпуску токенов.

Рекомендации по защите от фишинговых атак весьма просты: повышение общей компьютерной грамотности, собственная внимательность (ручной ввод URL и проверка использования протокола https), а также используемое по умолчанию недоверие к объявлениям, предлагающим бесплатную раздачу криптовалют.

Троянские вирусы

Эти многочисленные вирусы представляют собой разновидность вредоносных программ, проникающих в компьютер под видом легального программного обеспечения.

В данную категорию входят программы, осуществляющие различные неподтвержденные пользователем действия:

- сбор информации о банковских картах,

- нарушение работоспособности компьютера,

- использование ресурсов компьютера в целях майнинга,

- использование IP для нелегальной торговли и т. п.

Но изобретательность хакеров на месте не стоит. Так, в 2018 году была обнаружена новая версия печально известного трояна Win32.Rakhni. Этот вирус известен еще с 2013 года, но если поначалу он фокусировался исключительно на шифровании устройств и требовании выкупа за разблокировку, то новая версия пошла намного дальше.

Для начала она проверяет наличие папок, связанных с биткоин-кошельками, и если таковые обнаружены, шифрует компьютер и требует выкуп. Однако, если таких папок найдено не было, Win32.Rakhni устанавливает вредонос, похищающий вычислительные мощности компьютера с целью скрытого майнинга криптовалют, а также пытается распространиться на другие устройства в сети.

При этом, как видно на изображении выше, более 95% всех случаев заражения компьютеров этим трояном приходилось на Россию, второе и третье места достались Казахстану и Украине.

Согласно данным Kaspersky Labs, Win32.Rakhni чаще всего распространяется через электронные письма, в которых пользователям предлагается открыть прикрепленный pdf-файл, однако вместо ожидаемого содержимого запускается программа-вредонос.

Как и в случае с фишинговыми атаками для предотвращения заражения устройств необходимо соблюдать базовую компьютерную гигиену и быть крайне внимательным к открываемым вложениям.

Клавиатурные шпионы (keyloggers)

Вредоносные программы зачастую состоят из нескольких компонентов, каждый из них выполняет собственную задачу. По сути их можно сравнить с швейцарскими армейскими ножами – при их помощи хакеры могут выполнять множество различных действий на атакованной системе.

По сути их можно сравнить с швейцарскими армейскими ножами – при их помощи хакеры могут выполнять множество различных действий на атакованной системе.

Один из популярных компонентов при атаках – это так называемые клавиатурные шпионы (кейлоггеры). Они представляют собой узкоспециализированный инструмент, записывающий все нажатия клавиш на устройствах. С его помощью злоумышленники могут незаметно завладеть всей конфиденциальной информацией пользователя, включая пароли и ключи от криптовалютных кошельков.

Чаще всего кейлоггеры проникают в системы с составе комплексного вредоносного софта, но иногда они могут быть встроены во вполне легальное программное обеспечение.

Производители антивирусных решений, как правило, добавляют известные кейлоггеры в свои базы, и метод защиты от них мало чем отличается от метода защиты от любого другого вредоносного софта. Проблема состоит в том, что кейлоггеров существует огромное количество, и уследить за всеми физически очень сложно. По этой причине клавиатурные шпионы с первой попытки часто не определяются антивирусами.

Тем не менее обычная компьютерная гигиена и использование специального софта могут стать хорошей помощью в борьбе с этим видом атак.

Публичные сети Wi-Fi

Кража средств через общедоступные сети Wi-Fi всегда была и остается одним из наиболее популярных инструментов злоумышленников.

Большинство Wi-Fi-роутеров используют протокол WPA (Wi-Fi Protected Access), который не только шифрует всю информацию в беспроводной сети, но и обеспечивает доступ к ней только авторизованным пользователям.

Однако хакеры нашли лазейку и здесь: запуская несложную команду KRACK, они заставляют устройство жертвы переподключиться к собственной сети Wi-Fi, после чего получают возможность отслеживать и контролировать всю проходящую через нее информацию, включая ключи от криптовалютных кошельков.

Защититься от такой атаки помогают регулярные обновления прошивок роутера, а также собственная внимательность: никогда не следует осуществлять транзакции, находясь в публичных местах, вроде вокзалов, аэропортов, гостиниц или – что происходит весьма часто среди представителей биткоин-сообщества – на блокчейн-конференциях.

Slack-боты

Существует достаточно большое число ботов для Slack, которые хакеры успешно берут на вооружение. Как правило, такие боты отправляют пользователю уведомление о наличии проблем с его кошельком. Конечная цель – заставить пользователя нажать на уведомление и ввести приватный ключ.

Наиболее масштабной успешной хакерской атакой, в ходе которой были задействованы боты для Slack, стал инцидент с проектом Enigma в августе 2017 года. Тогда проект был вынужден приостановить пресейл токенов ECAT после того, как неизвестные злоумышленники взломали сайт проекта и, указав ложный ETH-адрес, лишили его более $400 000.

Кроме того, представители Enigma подтвердили, что также был скомпрометирован Slack-чат проекта:

Рекомендации: игнорировать подобные сообщения, слать жалобы на распространяющие их боты, установить защиту на Slack-канал (например, security-боты Metacert или Webroot).

Аутентификация по SMS и SIM Swapping

Аутентификация по SMS по-прежнему остается весьма распространенным методом верификации различных операций, в том числе и криптовалютных транзакций. Однако еще в сентябре 2017 года специализирующаяся на кибербезопасности компания Positive Technologies продемонстрировала, как легко можно перехватить SMS с паролем, пересылаемое по протоколу Signaling System 7 (SS7).

Однако еще в сентябре 2017 года специализирующаяся на кибербезопасности компания Positive Technologies продемонстрировала, как легко можно перехватить SMS с паролем, пересылаемое по протоколу Signaling System 7 (SS7).

Демонстрация была проведена на примере аккаунта на платформе Coinbase, который был привязан к почте на Gmail. На первый взгляд могло показаться, что речь идет об уязвимости на стороне Coinbase, однако в действительности задействованный Positive Technologies инструмент собственной разработки использовал слабые места в самой сотовой сети.

Перенаправив текстовые сообщения на собственный номер, исследователи смогли сбросить и установить новый пароль на почте, после чего получили полный доступ к кошельку.

В данным случае эксперимент был поставлен в исследовательских целях, и фактической кражи монет не произошло, однако его результаты показали, что такой метод вполне может быть использован и настоящими преступниками.

В данном материале специалисты Hacken также перечислили основные варианты перехвата SMS :

- Прослушка. Перехват SMS правоохранителями вследствие превышения служебных полномочий или нецелевого использования материалов негласных следственных действий.

- Дублирование (клонирование) SIM-карты через оператора сотовой связи с использованием персональных данных клиента и дальнейшее использование клонированной SIM-карты в противоправной деятельности.

- Ложная базовая станция для перехвата и расшифровки всех входящих сообщений абонента и дальнейшее использование перехваченных данных в противоправной деятельности.

- Взлом “Персонального кабинета” абонента на сайте или приложении сотового оператора и переадресация всех сообщений на адрес злоумышленника, а также дальнейшее использование полученных данных в противоправной деятельности.

В этом списке также интересен второй пункт — клонирование (подмена) SIM-карты. Этот метод известен как SIM Swapping, и уже известен первый громкий случай, когда он был использован для кражи криптовалюты на $14 млн.

Этот метод известен как SIM Swapping, и уже известен первый громкий случай, когда он был использован для кражи криптовалюты на $14 млн.

Речь идет о случае, произошедшем в 2018 году, когда в США были арестованы два хакера, сумевших убедить оператора мобильной связи передать им контроль над номером, где была двухфакторная аутентификация к аккаунту администратора проекта Crowd Machine.

Рекомендация: отказ от верификации через SMS в пользу специальных программ для двухфакторной аутентификации (2FA), например, Google Authenticator.

Мобильные приложения

Жертвами хакеров чаще всего становятся владельцы устройств на Android, вместо 2FA использующие только логин и пароль. Происходит это в том числе и потому, что процесс добавления приложений в Google Play Store менее строгий, чем у App Store. Злоумышленники пользуются этим, размещая собственные приложения, которые имитируют известные кошельки и биржи, и выманивают у невнимательных пользователей конфиденциальные данные.

Одна из громких историй с фейковыми приложениями была связана с биржей Poloniex. В ноябре 2017 года эксперты компании ESET обнаружили в Google Play программу, которая выдавала себя за официальное мобильное приложение этой американской биржи. Суть мошенничества заключалась в том, что скачавшие программу пользователи вводили туда логин и пароль. Это позволяло создателям вируса самостоятельно менять настройки, выполнять транзакции, а также получить доступ к почте пользователей.

Несмотря на то, что на тот момент у Poloniex не было официальных мобильных приложений (они были выпущены только в июле 2018), два варианта фейковых приложений установили более 5 тысяч человек. После предупреждения ESET они были удалены из Google Play.

Также в Google Play находились фальшивые приложения MetaMask и Trezor Mobile Wallet.

Пользователи устройств на iOS чаще становятся жертвами злоумышленников, распространяющих приложения со встроенной функцией скрытого майнинга. После обнаружения этой проблемы компания Apple была вынуждена ужесточить правила принятия приложений в App Store. При этом ущерб от таких приложений достаточно невелик — они только снижают производительность компьютера, не уводя при этом средства.

При этом ущерб от таких приложений достаточно невелик — они только снижают производительность компьютера, не уводя при этом средства.

Рекомендации: не устанавливайте приложения, в которых нет крайней необходимости. Не забывайте о двухфакторной аутентификации, а также проверяйте ссылки на приложения на официальных сайтах проектов и платформы, чтобы убедиться в их подлинности.

Расширения, плагины и аддоны для браузеров

Существует немало браузерных расширений и плагинов, призванных сделать взаимодействие с криптовалютными кошельками более простым и комфортным. Однако написаны они, как правило, на JavaScript, что делает их уязвимыми к хакерским атакам. Речь может идти как о перехвате пользовательских данных и дальнейшем доступе к кошелькам, так и об установке программ для скрытого майнинга.

При этом, как отметили в Check Point Software Technologies Ltd, именно скрытые криптомайнеры остаются доминирующей угрозой для организаций по всему миру. Так, в 2018 году криптомайнеры стабильно занимали первые четыре строчки рейтингов самых активных угроз и атаковали 37% организаций по всему миру. В 2019 году, несмотря на снижение стоимости всех криптовалют, 20% компаний продолжают подвергаться атакам криптомайнеров каждую неделю.

В 2019 году, несмотря на снижение стоимости всех криптовалют, 20% компаний продолжают подвергаться атакам криптомайнеров каждую неделю.

Противостоять этой угрозе можно несколькими способами: установить отдельный браузер или даже отдельный компьютер для трейдинга, использовать режим инкогнито, регулярно обновлять антивирусные базы и не скачивать никаких сомнительных расширений или плагинов.

Несмотря на то, что основная часть хакерских атак приходится на биржи и компании, индивидуальных пользователей они также не обходят вниманием. Согласно результатам прошлогоднего исследования компании Foley & Lardner, 71% крупных трейдеров и инвесторов назвали наиболее высоким риском именно кражу криптовалют, 31% при этом назвал деятельность хакеров угрозой всей криптовалютной индустрии.

Хакеры, как правило, идут на шаг впереди всей индустрии, поэтому помимо специальных защитных программ не менее важным аспектом борьбы со злоумышленниками остается собственная компьютерная грамотность пользователей и отслеживание последних трендов и событий в области кибербезопасности.

Дата публикации 22.06.2019

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Самые последние новости криптовалютного рынка и майнинга:The following two tabs change content below.

Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн.

Как взломать QIWI кошелек

Электронные технологии вынуждают мошенников изобретать новые инструменты для своих махинаций. Зная, как взломать Киви-кошелек, вы сможете определить продуктивные методы защиты от их действий.

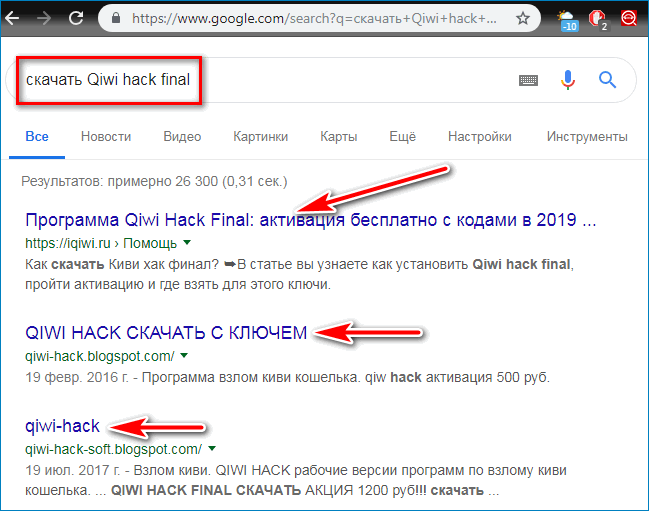

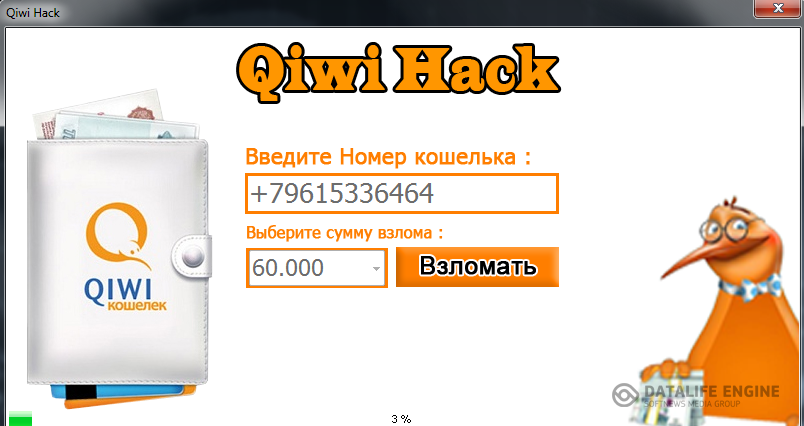

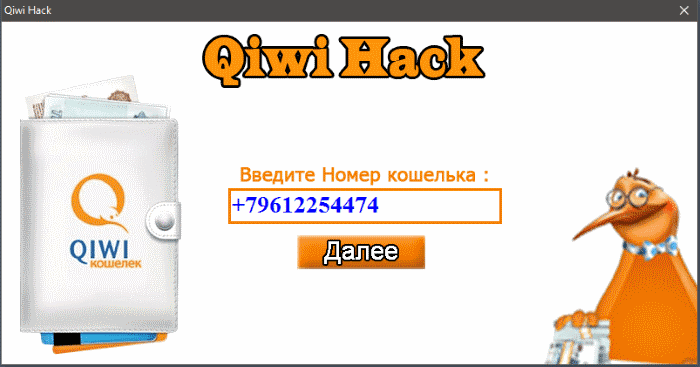

Мифы и действительность

Среди клиентов различных платежных систем, впрочем, как и среди большинства юзеров персональных компьютеров, которые имеют смутные представления о работе и самого устройства, и программного обеспечения, ходит легенда о том, что существует некая программа для взлома Киви или чего угодно. Разумеется, так как за нее нужно заплатить весьма немалые деньги, то позволить ее себе могут лишь зажиточные граждане. И, естественно, это может решить все финансовые вопросы раз и навсегда.

Разумеется, так как за нее нужно заплатить весьма немалые деньги, то позволить ее себе могут лишь зажиточные граждане. И, естественно, это может решить все финансовые вопросы раз и навсегда.

Подобный миф может развеять любой, кто хоть немного знаком с принципами работы аппаратной и программной части ПК и цифровых технологий. Да – взлом возможен, и нет – невозможно написать апплет, который бы по нажатию кнопки ломал любой произвольно заданный сайт, компьютер или онлайн-устройство. В большинстве случаев все вышеупомянутое не ломают, а попросту обходят, используя лазейки в самой системе.

Атака в лоб бессмысленна, так как на это тратится слишком много времени, а результат может оказаться противоположным ожидаемому. К тому же, пока будет происходить «нападение конницы на танки», систему защиты уже не раз усовершенствуют, так что ранее выполненная работа и затраченные время и деньги окажутся израсходованными впустую.

Из этого следует, что взломать QIWI-кошелек в прямом смысле невозможно.

Постороннее проникновение может случиться только по вине самого владельца аккаунта в системе Visa QIWI Wallet – из-за раскрытия персональных данных либо установки слишком простых паролей, о чем более подробно будет сказано далее.

В любом случае, если где-то кто-то предлагает приобрести за виртуальные деньги либо скачать бесплатно утилиту, чтобы совершить взлом QIWI-кошелька, – это или мошенничество, или метод заражения устройства вирусными программами, или и то, и другое вместе взятое. Третьего попросту не дано. А потому хочется подчеркнуть: не стоит заходить на страницы по ссылкам, предлагающим осуществить «взлом Киви-аккаунта или кошелька в 2014 или 2015 году» либо «скачать программу для специализированного взлома Киви-кошелька».

Еще одним инструментом мошенников, позволяющим «относительно честно» вытягивать деньги из клиентов QIWI Wallet сервиса, является так называемая уловка удвоения. На различных ресурсах можно встретить якобы секретную информацию о том, как честно взломать систему и удвоить свой доход, а затем положить деньги на Киви-кошелек в 2013 (или любом другом) году. И как же? Для этого нужно просто перевести любую сумму на указанный QIWI -аккаунт. После чего, как вас уверяют, в течение нескольких минут обратно вернется удвоенная сумма. Разумеется, ничто и никогда не возвращается. Текст и суммы могут варьироваться, но принцип «развода» всегда один и тот же: вышли сюда и вернется с «наваром».

И как же? Для этого нужно просто перевести любую сумму на указанный QIWI -аккаунт. После чего, как вас уверяют, в течение нескольких минут обратно вернется удвоенная сумма. Разумеется, ничто и никогда не возвращается. Текст и суммы могут варьироваться, но принцип «развода» всегда один и тот же: вышли сюда и вернется с «наваром».

[reklama]

Методы защиты

Способов обезопасить себя от желающих совершить взлом аккаунта Visa QIWI Wallet, по сути, всего три:

- Использование инструментария, предоставляемого самим сервисом.

- Соблюдение базовых правил хранения и обращения с персональными данными.

- Приобретение начальных знаний о правилах сетевого поведения.

По последнему пункту информации было достаточно дано выше, а вот по первым двум стоит поговорить подробнее.

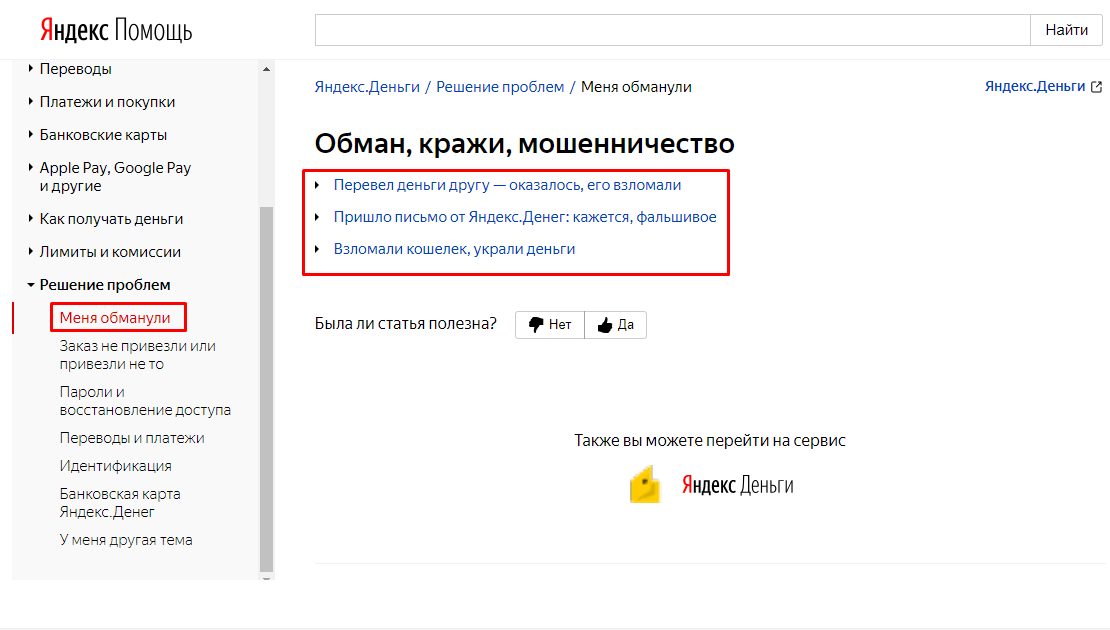

Внутрисистемный инструментарий

Из шести параметров безопасности, предоставляемых QIWI Wallet, действительно полезным, способным предотвратить взлом и сохранить виртуальные деньги, является всего лишь один – «Подтверждение платежей по СМС». Суть его в том, что при совершении любой транзакции с аккаунта на регистрационный номер мобильного телефона приходит сообщение с кодом, который нужно ввести для проведения операции.

Суть его в том, что при совершении любой транзакции с аккаунта на регистрационный номер мобильного телефона приходит сообщение с кодом, который нужно ввести для проведения операции.

Как это ни парадоксально, но остальные способы могут не только защитить ваши деньги и предупредить взлом, но и сыграть на руку мошенникам. В частности, привязка почтового адреса легко выдает все необходимые для этого данные и очень сильно содействует злоумышленникам в таком деле, как взломать QIWI кошелек. Для этого нужно просто получить доступ к почте и отправить запрос на восстановление пароля – система сама пришлет все необходимое, а после этого останется только зайти в аккаунт.

Обращение с персональными данными

Чтобы упредить взлом аккаунта или Киви-кошелька, нужно элементарно научиться обращаться со своей личной информацией. На первый взгляд, это кажется простым и само собою разумеющимся, но львиная доля осуществлявших взлом личностей, которые в итоге были пойманы, говорили, что им даже делать особо ничего не приходилось. Пользователи настолько наивны, что сами с удовольствием выдавали необходимую информацию, даже не подозревая об этом. Таким образом, писать или создавать какие-либо программы для взлома QIWI не имело никакого смысла.

Пользователи настолько наивны, что сами с удовольствием выдавали необходимую информацию, даже не подозревая об этом. Таким образом, писать или создавать какие-либо программы для взлома QIWI не имело никакого смысла.

Достаточно было просто начать общение с жертвой на различные общие темы. В числе прочих задавались вопросы, ответы на которые и являются наиболее частыми паролями (например, возраст, девичья фамилия матери, кличка животного и так далее). Эти методы применимы и для восстановления доступа к различным вспомогательным ресурсам, которые позволяют легко обойти систему и получить пароли напрямую, как в случае с вышеупомянутой привязкой почтового ящика.

Также часто пользователи сами помогают взломать Киви-кошелек, оставляя на своих устройствах или в других видных местах физические записи паролей: сначала пишут их на листочках, а затем приклеивают на мониторы или где-то поблизости. Известны случаи, когда все, что было нужно мошеннику, – завести беседу, после предложить пообщаться в видеочате или апплете для видеосвязи, а затем попросить показать, какой фирмы монитор. Жертва с радостью выполняла просьбу, тем самым выдавая нужную информацию. Как говорят сами мошенники, чем проще схема, тем она действеннее.

Жертва с радостью выполняла просьбу, тем самым выдавая нужную информацию. Как говорят сами мошенники, чем проще схема, тем она действеннее.

Поэтому всегда следует быть начеку, помнить, о чем не следует говорить с дружелюбными незнакомцами, не выдавать никаких личных сведений о себе (в том числе в социальных сетях) или придумывать пароли без их использования. Лучше носить все пароли в голове: чтобы не забывать, создавайте их по какому-то одному общему принципу. Потребуется всего один раз потратить не больше 30 минут, чтобы его разработать. В основу может лечь, например, какое-то отвлеченное слово, к которому можно добавлять цифры: шифр1, шифр2 и так далее.

Способы шифрования

Большинство людей не придают особого значения степени сложности своих паролей, делают их слишком простыми и очевидными. Многие и вовсе придумывают всего один и используют его повсеместно, что значительно упрощает злоумышленникам жизнь.

Распространенные пароли типа «йцукен» или «qwerty», «1122334455» и так далее могут быть подобраны за 5 минут. Коды немного посложнее угадываются максимум за час.

Коды немного посложнее угадываются максимум за час.

Вот несколько рекомендаций, которые помогут выработать свою простую, но надежную методику шифрования:

- Обратная раскладка. К примеру, слово на кириллице набирается на латинской раскладке. Либо наоборот. «Катер» – «Rfnth».

- Замена букв цифрами. Латинская «i» меняется на «1», «o» на «0» и

Как хакнуть Trezor и HTC Exodus в считанные минуты и взломать Ledger из чулана жертвы — рассказывает CSO Ledger Шарль Гийоме

«Впервые я услышал о биткоине в 2011 году и пришел к выводу, что его никак нельзя использовать, хотя технология и показалась мне довольно интересной. Мой друг, гиковатый парень, уже тогда майнил вовсю и убедил меня попробовать, но когда я увидел нагрузку на процессор, я сразу же отключил ПО биткоина. “Какой бред!”, — подумал я. Сейчас я в Ledger, а мой друг не перестает подшучивать надо мной», — именно так началась биткоин-история главного директора во вопросом безопасности компании Ledger Шарля Гийоме.

До того, как присоединиться к ведущему производителю аппаратных криптовалютных кошельков, Гийоме получил степени в математике, компьютерных науках, криптографии и программировании. В течение восьми лет он также работал экспертом по компьютерной безопасности в крупных французских компаниях, проводивших аудит чипов для банковских карт, паспортов и других критически важных продуктов.

В эксклюзивном интервью ForkLog Шарль Гийоме рассказал о том, сколько времени уходит на взлом Trezor [спойлер — совсем немного], раскрыл подробности об уязвимости в кошельке HTC, объяснил свое отношение к честной конкуренции и не забыл поведать о том, как хакнуть и сам Ledger.

ForkLog: Привет, Шарль! Как эксперт в сфере безопасности считаешь ли ты, что в мире есть что-то, чего нельзя взломать? Да или нет?

Шарль Гийоме: Привет! Я в этой сфере больше десяти лет, так что мой ответ — нет.

ForkLog: Так и что, кошельки Ledger, получается, тоже можно взломать? Например, могу ли я выяснить PIN-код, если у меня есть физический доступ к устройству?

Шарль Гийоме: Я не думаю, что это возможно, хотя все зависит от того, сколько ресурсов и времени ты готов потратить, от твоего опыта и инструментов.

Наш чип Secure Element проходил независимый аудит в течение шести месяцев, после чего мы получили соответствующий сертификат, поэтому скомпрометировать безопасность наших устройств — это мегасложная задача. Но если ты готов потратить миллионы и кучу времени, то не могу утверждать, что у тебя ничего не получится.

ForkLog: В прошлом году исследователи wallet.fail заявили, что им удалось установить сид-фразу и PIN-коды кошельков Ledger и Trezor. В вашей компании сказали, что «те атаки были непрактичны». Что конкретно имелось в виду?

Шарль Гийоме: Давай сразу уточним: если сейчас дать в руки этим ребятам кошелек Ledger, они не смогут установить ни сид-фразу, ни PIN. Это не совсем то, о чем они сообщили в своем исследовании.

Они осуществили две атаки на модель Nano S. Первая предполагала физический доступ к устройству для установки специального импланта для удаленного контроля над кнопками.

ForkLog: Как это выглядит на практике?

Шарль Гийоме: Злоумышленнику необходимо проникнуть в твой дом и найти там кошелек Nano S. Затем он должен установить имплант под крышку устройства и вернуть все в изначальное положение, чтобы ты ничего не заподозрил. Но на этом история не заканчивается, поскольку ему нужно найти твой компьютер и загрузить вредоносное ПО, которое будет перенаправлять транзакции из нашего приложения на его кошелек. Это лишь этап подготовки.

Затем он должен установить имплант под крышку устройства и вернуть все в изначальное положение, чтобы ты ничего не заподозрил. Но на этом история не заканчивается, поскольку ему нужно найти твой компьютер и загрузить вредоносное ПО, которое будет перенаправлять транзакции из нашего приложения на его кошелек. Это лишь этап подготовки.

Вместе с контроллером, который позволяет управлять кнопками через имплант, он, вероятно, спрячется в твоем чулане и будет выжидать, пока ты введешь PIN-код и запустишь биткоин-приложение. Для злоумышленника это момент истины, поскольку именно тогда он активирует свою малварь и имплант для отправки транзакций. И только после этого он сможет покинуть твой дом.

Как видишь, такая атака очень «вероятна». Идея забавная, но все это несерьезно.

Вторая же обнаруженная уязвимость не позволяла заполучить секрет на Secure Element. Они установили сетевого червя на чип, который отвечает за USB-коммуникацию, кнопки и дисплей, но этот элемент не обеспечивает безопасность данных. На нем не хранится секрет, а вот у Secure Element есть функция определения аутентичности ПО, так что он даже не запустится, если что-то пойдет не так.

На нем не хранится секрет, а вот у Secure Element есть функция определения аутентичности ПО, так что он даже не запустится, если что-то пойдет не так.

ForkLog: А что с Trezor? Они были правы насчет их устройств?

Шарль Гийоме: Они тогда заявили, что извлекли сид-фразу из кошелька Trezor и пообещали раскрыть детали атаки в будущем, однако, насколько я знаю, так и не сделали этого. Сложно сказать, действительно ли они преуспели во взломе Trezor, но я предполагаю, что даже если и да, то разработчики быстро устранили уязвимость.

Еще мне кажется, что wallet.fail воздержались от «ответственного раскрытия» в этом случае.

ForkLog: Хорошо, что ты упомянул ответственное раскрытие. Ты когда-либо использовал знание об уязвимостях в продуктах конкурентов в корыстных целях?

Шарль Гийоме: Никогда. Этика очень важна для исследователей в сфере компьютерной безопасности. Мы не считаем, что полное раскрытие — это ответственное поведение.

ForkLog: Хорошо, ты этого не делал, но хоть думал когда-то о такой возможности?

Шарль Гийоме: Мы постоянно исследуем продукты в сфере безопасности, включая конкурентные, но если что-то находим, то сразу сообщаем им напрямую. Если же уязвимость нельзя исправить вообще, то мы воздерживаемся от публичного раскрытия.

ForkLog: Кто решает, что этично, а что нет? Есть какой-то документ или закон?

Шарль Гийоме: Вообще, не существует никакого свода правил. Сообщество исследователей в сфере компьютерной безопасности очень разрозненное, но можно выделить три основных группы.

Первая исповедует полную секретность: тут и спецслужбы, и крупные технологические корпорации, и различные производители аппаратных устройств. Они очень хороши в разработке мер безопасности, но категорически отказываются делиться знаниями со всеми. Я лично считаю, что это скоро изменится, но пока имеем то, что имеем.

Вторая группа — это белые хакеры или же этичные исследователи. Они действуют ответственно на благо пользователей, и спрос на таких специалистов сейчас растет. Многие компании готовы вознаграждать их за труд.

Они действуют ответственно на благо пользователей, и спрос на таких специалистов сейчас растет. Многие компании готовы вознаграждать их за труд.

Последняя же группа — это черные хакеры или просто хакеры. Их обычно интересуют либо деньги, либо слава… уж точно не этика. Они продают данные об уязвимостях на черных рынках и сами не чураются их эксплуатировать.

Это очень большая проблема. Нет никаких правил, но зато есть много стимулов, чтобы быть хакером. Я убежден, что ответственное раскрытие — это единственный правильный подход, однако желающие заработать за счет других будут всегда, несмотря на своего рода консенсус в сообществе разработчиков ПО о том, что правильно, а что — нет.

ForkLog: Помнишь взлом Binance в мае? Насколько я понимаю, чем больше взломов бирж, тем лучше для вашего бизнеса, поскольку продажи кошельков заметно выросли.

Шарль Гийоме: Вероятно, это может благоприятно влиять на наш бизнес, поскольку все больше пользователей понимает, что если ты не контролируешь приватные ключи, то и деньги как бы не твои. Аппаратные решения — это самый безопасный способ хранить криптовалюты на данный момент.

Аппаратные решения — это самый безопасный способ хранить криптовалюты на данный момент.

Но в глобальном плане взломы бирж демонстрируют миру, что у индустрии есть проблемы с безопасностью, поэтому это всегда палка о двух концах.

ForkLog: Этот вопрос с подвохом. Вы когда-то думали о взломе крупной биржи для увеличения продаж кошельков?

Шарль Гийоме: [смеется] Может, мы и думали, конечно, но, как я уже сказал, мы действуем исключительно этично и никогда бы не поддались на подобного рода искушения.

ForkLog: Что еще делает Ledger, кроме аппаратных кошельков?

Шарль Гийоме: Мы уже продали свыше 1,5 млн аппаратных устройств, но сейчас основным направлением работы является Ledger Vault. Это решение по безопасности на базе аппаратных устройств с собственным фреймворком для авторизации, который позволяет финансовым компаниям и фондам управлять криптовалютными активами.

С технической точки зрения Ledger Vault крайне простое. Оно состоит из двух аппаратных компонентов: персональное устройство (PSD) и аппаратный модуль (HSM). Для взаимодействия с этим решением мы разработали интерфейс, который позволяет осуществлять транзакцию из хранилища после получения нескольких одобрений от PSD и проверки конфиденциальности.

Оно состоит из двух аппаратных компонентов: персональное устройство (PSD) и аппаратный модуль (HSM). Для взаимодействия с этим решением мы разработали интерфейс, который позволяет осуществлять транзакцию из хранилища после получения нескольких одобрений от PSD и проверки конфиденциальности.

ForkLog: Похоже на кошелек с мультиподписью.

Шарль Гийоме: Это похожая технология, но есть существенные отличия. HSM обеспечивает возможность гибкого управления, в рамках которого можно установить определенные лимиты по операциям даже после получения нужных одобрений для транзакции.

ForkLog: Недавно CEO Blockstream доктор Адам Бэк заметил рост популярности аппаратных устройств, которые поддерживают только биткоин. Как думаешь, у таких продуктов есть будущее, учитывая растущий индекс доминирования?

a trend. @slush @pavolrusnak also mentioned Bitcoin only trezor firmware option.

— Adam Back (@adam3us) August 16, 2019

Шарль Гийоме: Операционная система наших кошельков позволяет выбирать, какие криптовалюты ты хочешь использовать. Можно загрузить только биткоин-приложение, и будет ровно то же самое.

Можно загрузить только биткоин-приложение, и будет ровно то же самое.

ForkLog: Переформулирую тогда: видишь ли ты смысл в других криптовалютах?

Шарль Гийоме: Не хочу говорить о политике. Есть довольно интересные технологические решения, которые существенно отличаются от биткоина. В целом, если сеть безопасна для пользователя, я не вижу никаких проблем.

ForkLog: Предлагаю вернуться к безопасности. Я знаю, что команда Ledger обнаружила несколько уязвимостей в кошельках Trezor, а одну из них даже нельзя исправить. Можешь рассказать подробнее?

Шарль Гийоме: Наша команда экспертов Ledger Donjon регулярно исследует как собственные продукты компании, так и конкурентные альтернативы. Разумеется, мы потратили некоторое время на изучение кошельков Trezor, в которых используется тот же незащищенный чип, имеющийся и в нашем продукте, и обнаружили три вида уязвимостей.

Первая позволяла осуществить атаку по сторонним каналам на PIN-код. Так, злоумышленнику необходимо было завладеть устройством и в процессе подбора нужного кода измерять энергопотребление кошелька, чтобы установить статистическую корреляцию между цифрами и этим показателем.

Так, злоумышленнику необходимо было завладеть устройством и в процессе подбора нужного кода измерять энергопотребление кошелька, чтобы установить статистическую корреляцию между цифрами и этим показателем.

Это позволило бы выяснить верный PIN и получить доступ к средствам. Само собой, мы сообщили об этом Trezor, и они устранили проблему. Я не думаю, что новая система верификации PIN-кода позволяет провести такую атаку.

Вторая атака касалась аутентичности самого устройства. Задумайтесь, как вы можете быть уверены в том, что на ваш кошелек Trezor не установили бэкдор в рамках процесса доставки? Если задать более точный вопрос, то вот как он будет звучать: как вы можете быть уверены в том, что ПО на вашем кошельке оригинальное? Если ответить кратко, то — никак.

Я установил на кошелек Trezor собственный загрузчик и соответствующее ПО с бэкдорами. Внешне устройство осталось таким же, как и было. Жертва посетила бы сайт Trezor, а затем запустила ПО, будучи уверенной в том, что оно официальное, но это не так. Кроме того, простому пользователю вообще невозможно обнаружить подвох.

Эта атака хорошо масштабируется из-за сложностей контроля над цепями поставок. Вы не можете быть уверенным в том, что это ПО, установленное изначально.

В рамках третьей атаки мы извлекли сид-фразу из кошелька всего за несколько минут. Если точнее, то нам понадобилось менее пяти минут. Необходимый инвентарь обошелся всего в $100.

ForkLog: Команда Trezor уже устранила эту уязвимость?

Шарль Гийоме: Нет, это невозможно. Именно поэтому мы и не опубликовали технику атаки. Могу сказать только, что необходим физический доступ и карта, которую мы называем экстрактор.

У Trezor есть большая проблема — они не используют Secure Element, поскольку придерживаются философии открытого исходного кода. Я уважаю эту позицию, но физические атаки на их чип провести довольно легко.

Trezor посоветовал установить очень длинный пароль, чтобы усложнить жизнь вору, даже если он извлек сид-фразу. Но лично я считаю бессмысленным схему безопасности, которая основывается на фразе у вас в голове. Вы можете ее забыть, а если где-то записали — потерять. Кроме того, пароли ужасно раздражают людей, большая часть их, вероятно, вообще не использует.

ForkLog: Как получилось взломать HTC Zion?

Шарль Гийоме: Компания HTC выпустила смартфон HTC Exodus 1, в котором есть криптовалютный кошелек. Этот кошелек имплементирован с использованием операционной системы на базе аппаратных свойств центрального процессора смартфона, который рассматривается как безопасный анклав. Не хочу сейчас вдаваться в обсуждение мобильных кошельков, но скажу вот что — не храните биткоины на смартфоне. Это лучшее, что вы можете сделать для безопасности своих средств.

Нам удалось осуществить атаку на функцию социального восстановления приватного ключа. Когда вы генерируете сид-фразу в Exodus 1, вы выбираете пять доверенных контактов, после чего система разбивает вашу сид-фразу на пять отдельных частей, используя схему разделения секрета Шамира. Каждая из этих частей сама по себе не содержит информации об изначальном сиде и фактически бесполезна, но при их объединении можно восстановить секрет.

В Exodus 1 для восстановления сида достаточно трех частей из пяти. Каждая часть хранится на Android-смартфоне вашего доверенного контакта. Звучит не очень безопасно, но в целом это не имеет никакого значения, поскольку каждая отдельная часть бесполезна, как я уже говорил. Вообще, это очень удобная схема восстановления для тех, кто потерял свой телефон, например.

Но разработчики HTC допустили одну маленькую ошибку, которая, к сожалению, полностью изменила свойства схемы Шамира. Система рассылала части, содержащие точную информацию об изначальном сиде. Это позволяло злоумышленнику восстановить фразу, располагая только одной частью. Атака хорошо масштабировалась и в итоге многие могли пострадать, но мы сообщили об этом разработчикам HTC и они оперативно устранили проблему.

Однако я рекомендую всем пользователям HTC Zion сгененировать новую сид-фразу и переместить средства, если они еще этого не сделали.

ForkLog: И сколько бы времени гипотетически ушло у злоумышленника на восстановление сида?

Шарль Гийоме: Меньше секунды.

ForkLog: И со средствами можно было бы попрощаться, так?

Шарль Гийоме: Все верно.

ForkLog: Давай немного о философии поговорим. Известный венчурный капиталист Питер Тиль убежден, что монополия — это естественное состояние любого успешного бизнеса. Он считает, чтобы сохранить ценность в течение длительного периода, нужно избегать конкуренции. Согласен с этим?

Шарль Гийоме: Хм… Это довольно интересная позиция, но я, пожалуй, категорически не согласен. Есть много успешных компаний, которые не являются монополиями. Я верю, что конкуренция подстегивает бизнес совершенствоваться. Мы должны избегать монополий, поскольку они хороши только для тех, кто ими владеет.

ForkLog: Уточним: конкуренция порождает инновации? Да или нет?

Шарль Гийоме: Да.

ForkLog: Веришь ли ты, что Ledger может быть успешной даже, если не доминирует на рынке?

Шарль Гийоме: Наша цель — быть лидером. Безусловно. Но я не думаю, что монополии хороши для нашей индустрии в частности.

Беседовал Nick Schteringard

Подписывайтесь на новости ForkLog в Twitter!

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

способы и защита от взлома Qiwi кошелька

Как взломать Киви кошелёк хакеру и как обезопасить себя и сохранить накопления — расскажем обо всех способах защиты от взлома Qiwi кошелька.

Можно с уверенностью ответить, что чисто гипотетически взломать кошелёк можно. Но фактически сделать это крайне сложно или практически нереально. Есть два основных пути, как взломать Qiwi кошелек:

- технический взлом

- получение доступов от владельца

Первый способ, даже если и существует, доступен только для очень продвинутых хакеров, специалистов в разработке и тестировании программного обеспечения, которые могут найти уязвимости в ПО и использовать их для обмана пользователей на деньги.

Стоит отметить, что данные действия противозаконны, а нарушение закона влечет за собой уголовную ответственность

Стоит-ли разменивать несколько лет своей свободной жизни на определённую сумму денег?

Что касается технического способа, как взломать чужой Киви кошелек, то в сети интернет гуляет программа, якобы получающая доступ к любому аккаунту пользователя, но это всё бред. Даже если бы такая программа существовала, служба безопасности платежной системы давно бы закрыла все дыры в системе, позволяющие осуществлять взлом.

Отдельно стоит рассмотреть приложения Qiwi для телефона, например, на Андроид — тут возможностей у хакеров намного больше. Дело в том, что на этом уровне можно взломать не только само приложение, но и операционную систему, например Android, и посылать через неё команды по переводу денег в приложение якобы от владельца.

Второй способ — получение пароля от аккаунта. Для этого может быть использована социальная инженерия или, например, пряомй доступ к компьютеру или телефону жертвы. Этот способ гораздо проще и доступен для обычных людей, но эффективность не очень высокая, так как взламывать даже 10 кошельков таким способом довольно долго.

Как защититься от взлома Qiwi кошелька.

Рекомендации по защите будут довольно стандартными:

- Не раскрывайте свои персональные данные (телефон, email и другие) посторонним и не оставляйте их в открытом доступе. Это как минимум усложнит взломщику подготовку ко взлому и, возможно, он решит, что проще взломать кого-то другого.

- Не храните крупные суммы денег.

- Используйте сложные пароли для доступа к аккаунту, содержащие маленькие и большие буквы, цифры и символы.

- Используйте обязательное подтверждение платежей через смс.

- Если вам пришло письмо от администрации Qiwi сразу же насторожитесь. Не переходите ни по каким ссылкам из письма и не открывайте приложенные файлы. Не отправляйте в ответном письме пароль! Если вас просят перейти на сайт — зайдите в браузер и введите адрес вручную.

Защита криптовалютного кошелька от взлома

В мире криптовалют важное место всегда занимала безопасность, так как активы цифровые и могут быть подвержены хакерским атакам. Соответственно, защитные меры тоже должны быть цифровыми. Подобно реальным физическим кошелькам, в которых хранятся реальные банкноты, криптокошелек содержит цифровые монеты своего владельца.

Источник cryptobit.media

Если в физическом кошельке можно держать любую валюту, то в одном криптовалютном не могут хранится все цифровые монеты. Каждый кошелек имеет определенный набор токенов, с которыми он совместим. Это означает, что при переводе активов на неправильный кошелек отправитель теряет всю сумму безвозвратно. Есть пять разновидностей криптокошельков:

- аппаратные;

- web-кошельки Metamask, MyEtherWallet и им подобные;

- мобильные Bread, Coinomi, Jaxx, Mycelium;

- настольные (внешние) – Exodus, Bitcoin Core, Atomic wallet;

- бумажные (по факту это листок бумаги с распечатанным адресом кошелька и приватным ключом).

Советы по выбору кошельков

Выбирать криптовалютный кошелек необходимо со всей ответственностью, учитывая несколько ключевых аспектов, которые повлияют на его надежность и удобство использования. В любом случае отдельное внимание стоит уделить уровню безопасности. Рекомендуется учитывать следующие показатели:

- Кошелек должен быть в списке рекомендованных на сайте криптовалюты. Иными словами, разработчики или владельцы проекта должны его поддерживать.

- Должно быть два ключа – приватный и публичный, и несколько вариантов доступа. Также лучше выбирать кошельки с несколькими уровнями безопасности.

- Лучше отдавать предпочтение «холодным» кошелькам. Если монеты вы используете для торговли на бирже или в других целях, где важны быстрые транзакции, можно держать на счету не весь капитал, а его основную часть, которая не используется.

- При подключении к сети каждый холодный кошелек превращается в горячий. Соответственно, лучше выбирать кошельки с возможностью изменения ключей.

Прочие функции подбираются под требования каждого конкретного пользователя. Например, инвесторам и тем, кто настроен на долгосрочный рост курса, удобнее держать токены на аппаратных или десктопных кошельках. Главное, чтобы компьютер не был подключен к сети интернет. Также никогда нельзя хранить капитал на криптовалютных биржах, так как они являются наименее надежным вариантом содержания активов (торговые площадки периодически подвергаются взлому с последующим хищением монет).

Способы защиты

Любая онлайн-платформа имеет риски из-за связи с третьей стороной. При этом холодные кошельки тоже не на 100% безопасны. Есть многочисленные вирусы, считывающие данные о ключах и отправляющие их третьим лицам. Иногда вирусы не просто открывают доступ к паролям, но также устанавливают софт, использующий мощность компьютера для скрытого майнинга.

Источник cryptonet.biz

Не всегда антивирусные программы справляются с такими вредоносными файлами, поэтому наилучшей защитой считается автономность и контроль над тем, какие вы открываете сайты и что скачиваете. К другим вариантам защиты криптокошельков относятся:

- Шифрование. Кошелек получает защиту паролем. Традиционный вариант, дающий наименее сильную защиту. Полной гарантии он дать не способен, так как есть вирусы для считывания нажатия клавиш. Соответственно, каждый пароль можно взломать.

- Резервное копирование. Данные, которые используются по изменениям в транзакциях, хранятся в разных местах и самому пользователю недоступны. Получается полное резервное копирование криптокошелька.

- Мультиподпись. Данный вид защиты является оптимальным, если стоит задача защитить онлайн-кошелек от взлома. Способ предполагает подписание транзакций двумя людьми или большим числом пользователей. Мультиподпись применяется в деловой среде, когда один счет принадлежит двум, трем и более партнерам.

Что делать, если кошелек уже взломали?

Если случится самое неприятное, и криптокошелек будет взломан, вариантов у вас не так много, как хотелось бы. Если вы вошли в кошелек и заметили, что токенов на счету нет, а в истории транзакций вы видите неизвестные адреса – это признаки взлома.

Суть цифровой монеты такова, что ей владеет тот, кто знает код кошелька, на котором она содержится. В связи с этим, если токены похищены, их вернуть не удастся. Можно попробовать отследить адрес кошелька, на который попали средства, но это никакой информации вам не даст.

Источник medium.com

Можно уведомить компанию, которая предоставила вам криптокошелек. Не исключено, что от действий хакеров пострадал кто-нибудь еще. Нужно сменить настройки безопасности кошелька, компьютера и телефона. Возможно, их защита имеет уязвимости.

Если сбережения содержались на счету криптовалютной биржи, на которую напали хакеры, у вас будет минимальный шанс получить компенсацию. Во избежание подобных неприятностей постарайтесь обезопасить свой основной кошелек, а на бирже не храните большие суммы цифровых активов.

Рекомендации профессионалов

Итак, что необходимо сделать для защиты криптовалютного кошелька с биткоинами или другими цифровыми монетами? Существуют разные способы, которые не позволяют хакерам произвести взлом. Проблема в том, что сама криптовалюта анонимна и имеет высокий уровень шифрования, а вот устройства в виде компьютера или телефона уязвимы.

Хранение приватных ключей в оффлайне

Независимо от того, какой гаджет вы используете и к какой сети подключаетесь, ваши данные будут под угрозой. Оптимальным решением для большинства проблем, связанных с кражей личных данных, считается распечатка ключей на бумаге.

В данном случае вы получите бумажный кошелек с несколькими распечатанными ключами. Некоторые называют данный метод холодным кошельком, так как по факту ключи хранятся так, что к ним нельзя получить доступ через сеть.

Бумажные кошельки достаточно эффективны, а лично убедиться в этом вы можете, выбрав один из следующих: bitcoinpaperwallet, bitaddress или walletgenerator.

Ключевое отличие заключено в том, что за счет JS-скриптов создаются уникальные адреса и ключи. Происходит это сразу на компьютере без передачи данных по сети. Чтобы сделать формирование ключа максимально рандомным, некоторые разработчики предлагают произвольно водить мышкой по определенному полю.

Безопасное соединение

Интернет-соединение играет важнейшую роль при проверке криптовалюты на кошельке и ее передачи. Многие публичные сети имеют недостаточный уровень безопасности, так как работают по алгоритму шифрования. Следовательно, кошелек часто подключен к сети, которая небезопасна.

Первое, о чем следует помнить, это то, что в зашифрованном и надежном подключении к сети кроется залог успеха. Практика показывает, что пользоваться нужно только офисными или приватными сетями с надежным паролем.

Антивирус

Многие недооценивают пользу антивирусных программ, но это действительно важно. После установки любого биткоин-кошелька или любого другого хранилища для криптовалют необходимо установить хороший антивирус и сразу обновить базу данных.

Источник techradar.com

Многие кибер-атаки направлены на пересылку важной информации с компьютера пользователя на сторонние ресурсы. Важно удостовериться в том, что компьютер имеет защиту от вирусов. Важно регулярное обновление антивирусного софта, что позволит минимизировать риски, связанные с возникновением новых угроз, с которыми старая версия антивируса не справлялась.

Надежный пароль

Если будете использовать web-кошелек, делайте это для минимальных транзакций. Обязательно позаботьтесь о надежности пароля и не указывайте пин-код карты, дату своего рождения и другие подобные данные в качестве пароля. Нужно указывать буквенно-цифровые сочетания, включающие прописные буквы, комбинацию регистров, подчеркивания и другие символы. Также можно использовать генератор паролей – это наилучший вариант.

Спам ссылки

Хакерская атака может быть инициирована в любой момент, в том числе при переходе пользователя на спам-ссылку. Подмена адреса на фейковый – очень распространенный прием, позволяющий хакерам красть данные в сети.

Вам следует знать, как выглядит реальная версия сайта, через который вы проводите криптовалютные транзакции. Так вы лишите взломщиков шансов предоставить вам фейковую версию платформы, которую пользователь примет за оригинальную.

Не отправляйте криптовалютные активы известным персонам, таким как Джон Макафи или Виталий Бутерин. В сети есть один распространенный развод. Пользователи, гонящиеся за х10 возвратом, доверяют мошенникам и лишаются всех своих сбережений. Помните, что бесплатный сыр только в мышеловке.

Проводить обмен, продажу, покупку и другие транзакции с криптовалютами разрешено только на криптовалютных биржах. Не стоит пересылать монеты через неизвестные ресурсы и сторонним лицам, независимо от предлога.

Храните приватные ключи

Приватный ключ – это ваша ценность. Если вы его кому-либо раскроете, с вашего кошелька злоумышленники смогут произвести транзакции на любой другой счет. Храните приватный ключ в безопасном месте, к которому не доберутся злоумышленники.

Заключение

Когда разговор касается защиты криптовалютных активов, безопасность монет переходит в руки пользователя. Критически важно соблюдать все перечисленные выше правила и рекомендации. Это позволит вам сохранить свой биткоин-кошелек или любое другое хранилище от посторонней угрозы со стороны хакеров.

Уязвимость токенов ERC20, взлом холодного кошелька и вредоносный майнер Monero

Критовалюты давно стали приоритетной целью хакеров, поэтому почти каждую неделю мы слышим о новом фишинге и взломах криптобирж. Так, 24 апреля пользователи кошельков MyEtherWallet лишились $150 000 в результате фишинга, а также недавно обнаружились новые уязвимости, подробнее о которых — ниже.

Безлимитные токены

На этой неделе было обнаружено более дюжины ошибок в смарт-контрактах на эфириуме, которые позволяют злоумышленникам создавать столько токенов стандарта ERC20, сколько они захотят.

Об этих ошибках сообщили на PeckShield 22 апреля и 25 апреля, ещё пара публикаций появилась на Medium: в них акцентировалось внимание на таких биржах, как OKEx, Poloniex, Changelly, Quoine и HitBTC, которые приостановили начисление токенов ERC20. 25 апреля к ним присоединилась биржа Huobi.Pro. На момент публикации Poloniex восстановила начисление токенов этого стандарта.57) токенов BeautyChain — именно этот случай показал существование проблемы. В посте PeckShield от 22 апреля сообщается:

Наше исследование показывает, что такая передача происходит в ходе атаки in-the-wild, которая использует ранее неизвестную уязвимость в контракте. Рабочее название этой конкретной уязвимости — batchOverflow. Мы отмечаем, что batchOverflow, по сути, представляет собой классическую проблему целочисленного переполнения.

BatchOverflow описываетcя как функция batchTransfer, которая в контракте означает максимальное количество токенов, которые могут быть переданы при транзакции. Количество переносимых токенов должно быть меньше общего количества сгенерированных токенов. Тем не менее параметром _value (одним из двух, определяющих общее количество токенов) можно манипулировать, что в итоге меняет другую переменную, в результате чего злоумышленник сможет создать столько токенов, сколько захочет.

Кроме того, злоумышленник может обойти ограничения в контракте, которые обычно гарантируют передачу разумного количества токенов. В итоге получатель получит чрезвычайно большую сумму, которая не отразится на счёте у атакующего.

Хотя в первых отчётах указывалось, что все токены ERC20 могут быть уязвимы, важно уточнить, что функция batchTransfer — это не часть стандарта.

В посте Coinmonks на Medium не указывались уязвимые проекты, но отмечалось, что BeautyChain стал первым из обнаруженных. Подтверждая, что ошибка серьёзна, 24 апреля OKEx заявила об откате торгов BeautyChain. Также биржа сообщила, что в связи с этой уязвимостью были приостановлены ввод и вывод средств в проекте SmartMesh из-за «аномальных трейдерских операций». Coinmonks отметил, что это, возможно, связано с ошибкой proxyOverflow, которая, как и batchOverflow, представляет собой классическую проблему целочисленного переполнения. Некоторыми переменными можно манипулировать, чтобы спонтанно генерировать большое количество токенов. Один из пользователей Twitter заметил, что злоумышленник создал 5 октодециллионов (!) токенов в SmartMesh.

Также существует опасность того, что кто-то может использовать эту уязвимость для манипуляций ценами в свою пользу путём торговли в паре с биткоином, эфиром или другой крупной криптовалютой.

Взлом холодного кошелька

Исследователи смогли взломать защиту с помощью серии airgap-атак при передаче личных ключей из цифровых кошельков, которые физически отделены от интернета и других сетей. Об этом сообщает Arstechnica.

Большинство атак, разработанных профессором Университета Бен-Гуриона Мордехаем Гури и его коллегами, представляют собой эксплойты криптовалютного кошелька и могут быть реализованы в случае, если устройство уже подверглось серьёзному риску заражения вредоносным ПО. Тем не менее это исследование примечательно тем, что даже когда кошельки не подключены к каким-либо другим устройствам, информация всё ещё может быть отфильтрована с использованием широкого спектра методов, в том числе электромагнитного излучения с USB-девайсов, радиосигналов с видеокарты компьютера, инфракрасного излучения в камерах и звуках жёстких дисков.

С помощью самых эффективных методов всего за несколько секунд (пример на видео) можно получить 256-битный биткоин-ключ из кошелька, запущенного на заражённом компьютере, даже если компьютер не подключен к какой-либо сети. Гури говорит:

Я думаю, проблема заключается в том, что airgap-атаки, которые считались довольно экзотическими, могут стать более распространёнными. Хотя скрытые airgap-каналы могут считаться относительно медленными для других видов информации, они удобны для таких небольших объёмов. Я хочу показать, что безопасность холодного кошелька небезупречна, учитывая существующие скрытые airgap-каналы.

Новый вредоносный майнер Monero

Новая форма вредоносного ПО использует слитые в прошлом году эксплойты для Windows Агенства национальной безопасности США. Об этом сообщает Zdnet.

Исследователь из компании Fortinet изучал вредоносный веб-майнер Monero, известный как PyRoMine, который написан на языке Python. Он появился в этом месяце и распространяется с использованием EternalRomance, слитого эксплойта АНБ, который пользуется одноимённой уязвимостью протокола SMB. Она во многом похожа на EternalBlue, задействованную в распространении вредоносного ПО WannaCry в мае 2017 года, а также в распространении Petya в июне 2017 года. Оба эксплойта ищут публичные SMB-порты, позволяющие им распространять вредоносное ПО в сети.

Исследователи обнаружили, что вредоносная программа была загружена с определённого веб-адреса в виде zip-файла в комплекте с программой Pyinstaller, которая упаковывает программы, написанные на Python, в автономные исполняемые файлы. Таким образом, нет необходимости устанавливать Python на скомпрометированную машину. Вредоносный код, лежащий в основе PyRoMine, был скопирован из общедоступной реализации EternalRomance.

Как только PyRoMine загружается на машину, запускается вредоносный VBScript для доступа к протоколу удалённого рабочего стола (RDP). В дополнение к этому вредоносное ПО также останавливает обновления Windows и позволяет передавать незашифрованные данные.

Отключение программного обеспечения, отвечающего за безопасность, позволяет злоумышленникам устанавливать дополнительные вредоносные программы (не только майнер) после манипуляций с RDP. Майнер зарегистрирован как служба под названием SmbAgentService в файле svchost.exe.

9 способов взломать ваш биткойн-кошелек — WiperSoft Antispyware

9 способов взломать ваш биткойн-кошелек

1. Электронная почта для фишинга

В ваш почтовый ящик приходит электронное письмо, по-видимому, от службы, с которой вы знакомы или пользовались раньше. Электронное письмо выглядит полностью законным, но это не так. Хакеры заставляют свои фишинговые электронные письма выглядеть так же, как и обычные служебные электронные письма, с теми же форматами и дизайном, поэтому их бывает сложно отличить.В некоторых случаях хакеры компании, которые притворяются, что они принадлежат, могут даже не иметь вашей электронной почты, но вы можете даже не осознавать этого.

2. Поддельная реклама Google / SEO:

Довольно известный прием, при котором хакеры заменяют верхние результаты в поисковых системах аналогичными ссылками на свои сайты. Вы используете поисковую систему для поиска криптовалютных веб-сайтов, нажимаете на первые результаты и попадаете на сайты мошенников, потому что они заменили допустимые результаты URL-адресами своих сайтов.

3. Копировать и вставить:

Этот метод включает в себя программу, изменяющую введенный вами адрес кошелька на адрес мошенников. Вы решаете передать кому-то какую-либо криптовалюту (будь то биткойн или Ethereum), скопировать адрес его кошелька, вставить его в свой кошелек и подготовиться к отправке криптовалюты. Специальная программа, такая как CryptoShuffler, затем меняет адрес кошелька получателя на адрес одного из киберпреступников, и вы переводите им деньги, даже не осознавая этого.

4. Сайты клонов:

Более сложный метод заключается в том, что мошенники изменяют URL-адрес, когда вы вводите его в адресной строке браузера. Вы начинаете вводить URL-адрес, он меняется на другой (мошеннический веб-сайт), и вы внезапно попадаете на другой, но на первый взгляд идентичный веб-сайт. Сайт может выглядеть полностью идентично тому, к которому вы собирались получить доступ, поэтому вы можете не осознавать, что имеете дело со страницей мошенничества, пока не станет слишком поздно.

5.Взломанных мобильных приложений:

Если вы не будете осторожны при установке приложений на свой смартфон, вам следует быть особенно осторожными с этим методом. Мошенники могут создавать приложения, которые якобы позволят вам участвовать в криптовалютной бирже, но через некоторое время вы поймете, что не торгуете с ней ничем, а просто отправляете деньги на счет мошенника.

6. Взлом WiFi

Серьезный недостаток WPA, протокола безопасности для маршрутизаторов WiFi, можно использовать, чтобы позволить хакерам видеть данные, проходящие через вашу сеть WiFi.Пользователи общедоступных сетей Wi-Fi (аэропорт, кафе, вокзал и т. Д.) Особенно уязвимы для этого.

7. Боты для взлома Slack:

Вам может быть отправлено поддельное предупреждение системы безопасности, относящееся к вашему кошельку, вы, ничего не подозревая, нажмете URL-адрес в предупреждении, выдадите свой закрытый ключ и другую информацию о кошельке, и вдруг кто-то получит доступ к вашему кошельку.

8. Расширения браузера

Будьте осторожны с расширениями браузера.Есть много ложных предложений по улучшению вашего опыта на торговых сайтах, но вместо этого они могут записывать все, что вы вводите в отношении вашего кошелька. С такими расширениями нужно быть осторожным и перед установкой любого из них убедиться, что они безопасны в использовании.

9. Мобильные SMS 2FA

Нет ничего необычного в том, что службы полагаются на 2FA (двухфакторную аутентификацию) SMS для дополнительного уровня безопасности для пользователей. Однако хакеры нашли способы перехватить SMS 2FA, получив доступ к коду.Это может предоставить им доступ к различным учетным записям, включая учетные записи Coinbase.

Это все, что у нас есть прямо сейчас, и обратите внимание! Только один совет, чтобы резюмировать все это: БУДЬТЕ особой осторожностью

Заявление об ограничении ответственности на сайте

WiperSoft.com не спонсируется, не аффилирован, не связан или не принадлежит указанным разработчикам или распространителям вредоносных программ. в этой статье. Статья НЕ поддерживает и не продвигает вредоносные программы. Его цель — предоставить полезную информацию, которая поможет пользователям обнаруживать и устранять вредоносные программы со своего компьютера с помощью WiperSoft и / или руководства по удалению вручную.

Данная статья предназначена только для использования в образовательных целях. Если вы будете следовать инструкциям, приведенным в статье, вы соглашаетесь с этим отказом от ответственности. Мы не гарантируем, что данная статья поможет вам полностью удалить вредоносное ПО с вашего компьютера. Вредоносные программы постоянно развиваются, поэтому не всегда легко или возможно очистить компьютер, используя только руководство по удалению вручную.

Как взломать аппаратный кошелек криптовалюты

Аппаратные кошельки

считаются наиболее безопасным типом кошельков для криптовалюты.Однако нет ничего безопасного на 100%, и они также могут быть скомпрометированы. На 35-м конгрессе Chaos Communication исследователи безопасности Томас Рот, Дмитрий Недоспасов и Джош Датко продемонстрировали несколько способов сделать это. Но прежде чем мы перейдем к хакерству, расскажем немного о том, что такое аппаратный кошелек на самом деле и как он работает.

Что такое кошелек для криптовалюты?

Прежде всего, давайте немного поговорим о том, что такое кошелек для криптовалюты в целом. Проще говоря, кошелек — это счет в криптовалюте.«Учетная запись» состоит из пары криптографических ключей, одного открытого и одного закрытого. Эти два ключа имеют некоторое сходство с парами логина и пароля: открытый ключ используется в качестве адреса кошелька, а закрытый ключ используется для доступа к монетам, то есть для подписи исходящих транзакций.

Еще одна вещь, о которой стоит упомянуть, — это то, как в криптовалютных системах генерируются несколько пар открытого и закрытого ключей для нескольких кошельков, принадлежащих одному человеку. Может быть неудобно хранить несколько полностью независимо сгенерированных пар ключей.Итак, что действительно делают системы криптовалюты, так это генерируют только одно большое число, называемое криптографическим начальным значением, и извлекают из него несколько пар открытый-закрытый ключ предсказуемым образом для нескольких кошельков.

Это большое число — криптографическое начальное число — это то, что на самом деле хранит пользователь системы криптовалюты.

В отличие от традиционных финансовых систем, криптовалюты обычно не имеют централизованных полномочий, механизмов регистрации, ничего вроде страхования возвратных платежей и вариантов восстановления учетной записи.Любой, кто владеет криптографическим семенем и, следовательно, ключами, полученными из него, владеет соответствующими кошельками криптовалюты. И если семя украдено или потеряно, монеты в кошельках тоже.

Кстати, формально кошелек — это пара публично-приватных ключей. Однако большую часть времени средства хранения этих ключей также называются кошельками . Если вы так выразились, аппаратный кошелек — это устройство, на котором хранятся кошельки с криптовалютой.Легко, правда?

Зачем кому-то нужен аппаратный кошелек для криптовалюты?

Как вы понимаете, это очень важное семя — это хорошая идея, чтобы сохранить это очень важное семя в максимальной безопасности. Существует множество способов хранения семян, у каждого из которых есть свои плюсы и минусы. Самый удобный способ — сохранить семена на вашем компьютере или смартфоне или, что еще удобнее, в Интернете. Однако охота на вредоносное ПО за кошельками с криптовалютой вовсе не редкость. Что касается сервисов онлайн-кошельков, их можно взломать и даже обанкротить, при этом исчезнет большое количество монет.

Вдобавок к этому кошельки страдают и другие проблемы, включая фишинг, подделку платежной информации, потерю кошельков из-за аппаратного сбоя и так далее, и так далее — настолько, что в какой-то момент люди решили решить эту проблему, сделав аппаратную криптовалюту. кошельки, специальные устройства, предназначенные для надежного и безопасного хранения криптографических семян.

Как работают аппаратные кошельки для криптовалют

Основная идея аппаратного кошелька для криптовалюты — хранить криптографическое начальное число таким образом, чтобы оно никогда не покидало устройство.Все операции по криптографической подписи выполняются внутри кошелька, а не на компьютере, к которому он подключен. Поэтому, даже если ваш компьютер будет взломан, злоумышленники не смогут украсть ваши ключи.

Кроме того, было бы неплохо иметь некоторые меры защиты от доступа — например, блокировку устройства с помощью PIN-кода. И, конечно же, пользователю аппаратного кошелька было бы весьма полезно иметь возможность проверить фактическую транзакцию на устройстве и подтвердить или отклонить ее.

Все эти соображения определяют наиболее подходящий дизайн: Обычно аппаратный кошелек для криптовалюты представляет собой относительно небольшой USB-ключ, который имеет дисплей и несколько кнопок, которые используются для ввода PIN-кода и подтверждения транзакции.

Однако внутреннее устройство таких устройств может отличаться. Два ведущих производителя аппаратных кошельков — Trezor и Ledger — представляют два разных подхода к дизайну оборудования.

Подход

Ledger: криптографическое начальное число хранится в микросхеме Secure Element

Устройства

Ledger, а именно Ledger Nano S и Ledger Blue, имеют два основных чипа.Один из них — это Secure Element, микроконтроллер, предназначенный для хранения высокочувствительных криптографических данных. В частности, эти чипы используются в SIM-картах, банковских картах с чипом и PIN-кодом, а также в смартфонах, совместимых с Samsung Pay и Apple Pay.

Вторая микросхема — это микроконтроллер общего назначения, который выполняет периферийные задачи: поддержание USB-соединения, управление дисплеем и кнопками и так далее. По сути, этот микроконтроллер действует как посредник между Secure Element и всем остальным, включая пользователя.Например, каждый раз, когда пользователю необходимо подтвердить транзакцию, он фактически проходит через этот микроконтроллер общего назначения, а не через микросхему Secure Element.

Однако даже хранение криптографических начальных чисел в защищенном чипе не делает устройство Ledger полностью непроницаемым. Во-первых, хотя очень сложно напрямую взломать Secure Element и украсть криптографическое начальное значение, относительно легко скомпрометировать микроконтроллер общего назначения и тем самым обмануть аппаратный кошелек для подтверждения транзакций постороннего лица.

Исследователи проверили прошивку Ledger Nano S и обнаружили, что она может быть повторно прошита скомпрометированной версией, если определенное значение записано в определенный адрес памяти. Этот адрес памяти занесен в черный список, чтобы сделать его недоступным для записи. Однако микроконтроллер, который используется в устройстве, поддерживает перераспределение памяти, которое изменяет адрес на доступный. Исследователи использовали эту функцию и загрузили модифицированную прошивку в Nano S. В демонстрационных целях эта модифицированная прошивка содержала игру Snake.Однако эта модифицированная прошивка может содержать, например, вредоносный модуль, который меняет адреса кошельков во всех исходящих транзакциях.

Альтернативный подход к компрометации аппаратного кошелька — использование аппаратного имплантата. Джошу Датко удалось вставить в Ledger Nano S дешевый имплант, запускаемый с помощью RF, который нажимает кнопку подтверждения при получении злонамеренной радиокоманды. Тот же метод, вероятно, работает с любым аппаратным кошельком; исследователь выбрал Ledger Nano S, потому что он один из самых маленьких и, следовательно, наиболее сложный для этой физической атаки.

Другое устройство того же производителя, Ledger Blue, оказалось уязвимым для атак по побочным каналам. Ledger Blue — это аппаратный кошелек с действительно большим дисплеем и большой батареей. У него есть недостаток конструкции печатной платы, из-за которого утечка довольно различимых радиочастотных сигналов, когда пользователь вводит PIN-код. Исследователи записали сигналы и обучили алгоритм машинного обучения распознавать их с точностью 90%.

Подход Trezor: криптографическое начальное число хранится во флеш-памяти универсального микроконтроллера.

Устройства

Trezor работают немного иначе.Они не используют Secure Element, поэтому все в устройстве управляется одним чипом, микроконтроллером общего назначения, основанным на архитектуре ARM. Этот чип отвечает как за хранение и обработку криптографических данных, так и за управление USB-соединением, дисплеем, кнопками и т. Д.

Теоретически такой подход к проектированию может упростить взлом прошивки устройства и, таким образом, получить доступ к криптографическому начальному значению, хранящемуся во флэш-памяти микроконтроллера. Однако, как сказали исследователи, Trezor действительно хорошо поработал над укреплением прошивки, поэтому исследователям пришлось пойти на взлом оборудования, где они нашли успех.

Используя хакерскую технику под названием сбой напряжения (подача пониженного напряжения на микроконтроллер, что вызывает забавные эффекты в микросхеме) они переключили состояние микросхемы Trezor One с «нет доступа» на «частичный доступ», что позволило им читать ОЗУ чипа, но не флэш-память. После этого они выяснили, что при запуске процесса обновления прошивки чип помещает криптографическое начальное число в ОЗУ, чтобы сохранить его, пока флеш-память перезаписывается.Таким образом им удалось получить все содержимое памяти. Найти криптографическое начальное число в этом дампе оказалось несложным; он хранился в ОЗУ в незашифрованном виде в виде мнемонической фразы (означающей реальные слова, а не случайное число), которую было легко обнаружить.

Дамп памяти содержит криптографическое начальное число в виде мнемонической фразы и ПИН-кода (в данном случае 1234), хранящееся в виде обычного текста

Выводы

Здесь я должен упомянуть, что большинство взломов, описанных Томасом Ротом, Дмитрием Недоспасовым и Джошем Датко, довольно сложны — и они требуют физического доступа к устройству.Так что не спешите выбрасывать Ledger или Trezor в мусорное ведро. Пока никто не имеет к нему доступа, ваши биткойны будут в порядке (хотя и несколько обесценены).

Тем не менее, следует помнить о существовании атак на цепочки поставок. Аппаратные кошельки относительно легко подделать, и они могут быть взломаны еще до покупки. Конечно, то же самое касается обычных ноутбуков или смартфонов. Однако злоумышленники не могут быть уверены, что конкретный ноутбук будет использоваться для хранения криптовалюты.В этом контексте аппаратные кошельки — вещь очевидная.

Производители аппаратных кошельков пытаются решить эту проблему, например, используя наклейки безопасности на упаковках устройств и создавая на своих веб-сайтах страницы, которые позволяют клиентам выполнять онлайн-проверку безопасности своих кошельков. Однако эти меры могут быть недостаточно полезными, и они могут даже сбивать с толку.

В любом случае, в отличие от некоторых других аппаратных кошельков, устройства Ledger и Trezor разработаны с учетом требований безопасности.Только не думайте, что их невозможно взломать на 100%. Сделайте несколько дополнительных шагов, чтобы защитить свою крипто-судьбу:

- Покупайте аппаратные кошельки для криптовалюты только у проверенных поставщиков.

- При покупке тщательно проверяйте наличие признаков взлома.

- Для большей уверенности откройте устройство и убедитесь, что на печатной плате нет дополнительных элементов.

- Храните свой криптовалютный кошелек в надежном месте и не позволяйте людям, которым вы не доверяете, заполучить его.

- Защитите свой компьютер от криптовалюты с помощью надежного программного обеспечения безопасности. Большая часть описанных выше взломов требует установки вредоносного ПО на компьютер, к которому подключен аппаратный кошелек.

Наконечники Extra Trezor:

- Trezor — платформа с открытым исходным кодом, как программная, так и аппаратная. Так что, если вы достаточно разбираетесь в электронике, вы можете создать свой собственный аппаратный кошелек, используя готовые компоненты. Таким образом, вы можете быть на 100% уверены, что никто не испортил аппаратную часть вашего кошелька.

- обеспечивают дополнительную защиту с помощью парольной фразы для защиты от взломов при извлечении начального числа (идея этого режима заключается в том, что сохраненное начальное число является неполным без ключевой фразы). Рассмотрите возможность использования этого режима.

Устройства Trezor

Вот оригинальный доклад. Взгляните — это одновременно интересно и полезно для пользователей аппаратных кошельков.

биткойн-мошенников: история биткойн-хаков, краж и выходов

Биткойн, во всей своей красе за последнее десятилетие с момента его создания в январе 2009 года, по-прежнему имеет множество красных флагов и черных дыр, которые необходимо преодолеть, например, мошенническое мошенничество и злонамеренные взломы, а также интеллектуальные решения для хранения.

Это руководство по мошенничеству с биткойнами состоит из трех основных разделов для облегчения извлечения и использования:

- самые популярные способы кражи биткойнов мошенниками, хакерами и злоумышленниками (осведомленность)

- хронология всех крипто-мошенников и взломов биткойнов (знания)

- лучшие способы защиты ваших криптоактивов и как избежать мошенничества с биткойнами (образование)

Эти находчивые ориентиры по повышению осведомленности, распространению знаний и распространению образования принесут пользу всем биткойн-инвесторам, трейдерам и, в конечном итоге, пользователям, которые хотят узнать, как правильно защитить и безопасно защитить свои криптовалютные активы от шарлатанов и злоумышленников в отрасли.

На самом деле эти криптоцентричные киберпреступники обманули биткойны на миллиарды долларов, используя очень умелую тактику и рекламные уловки, чтобы заманить непритязательных пользователей к гнусным инвестиционным возможностям, поддельным биржам и поставщикам кошельков, а также целому ряду других методов, описанных ниже.