Создание паролей: как придумать надежный пароль

Современному пользователю приходится работать как минимум с десятком сервисов требующих регистрацию и использование пароля для получения доступа к аккаунту.

Электронная почта, интернет месенджеры, социальные сети, личный кабинет интернет провайдера, чаты, форумы, другие сайты и это как минимум. В этой статье мы попробуем разобраться, как придумать пароли для этих всех этих бесчисленных сервисов.

Содержание

Создание паролей

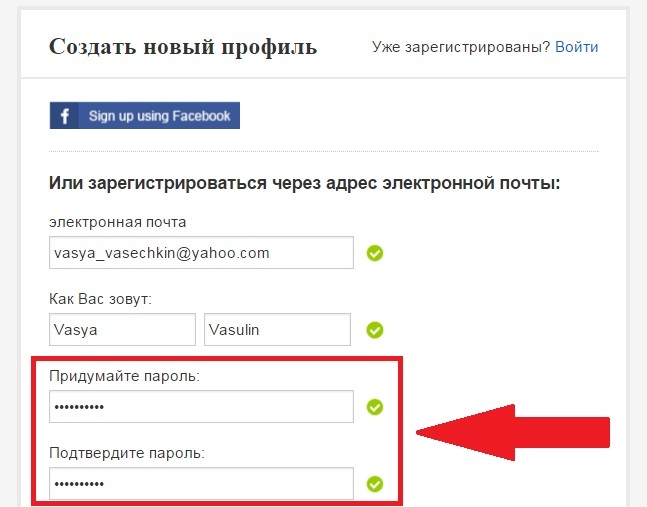

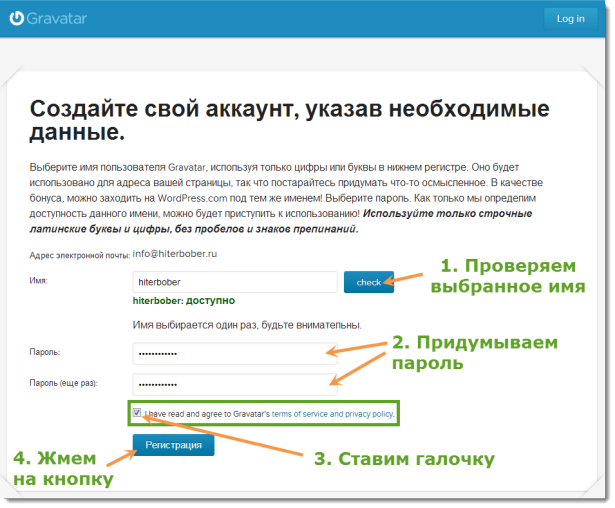

Регистрируясь на очередном сайте, мы часто останавливаемся и задумываемся при виде поля для ввода пароля. Почти идеальным способом для создания надежного пароля будет генерация случайного пароля с помощью специальной программы, например такой как keepass. Но такие пароли сложно запомнить, а значит, их необходимо где-то записывать и хранить. Такой вариант не подходит для части обычных пользователей. Даже если вы будете использовать программный способ создания и хранения паролей, часть паролей все равно придётся запоминать.

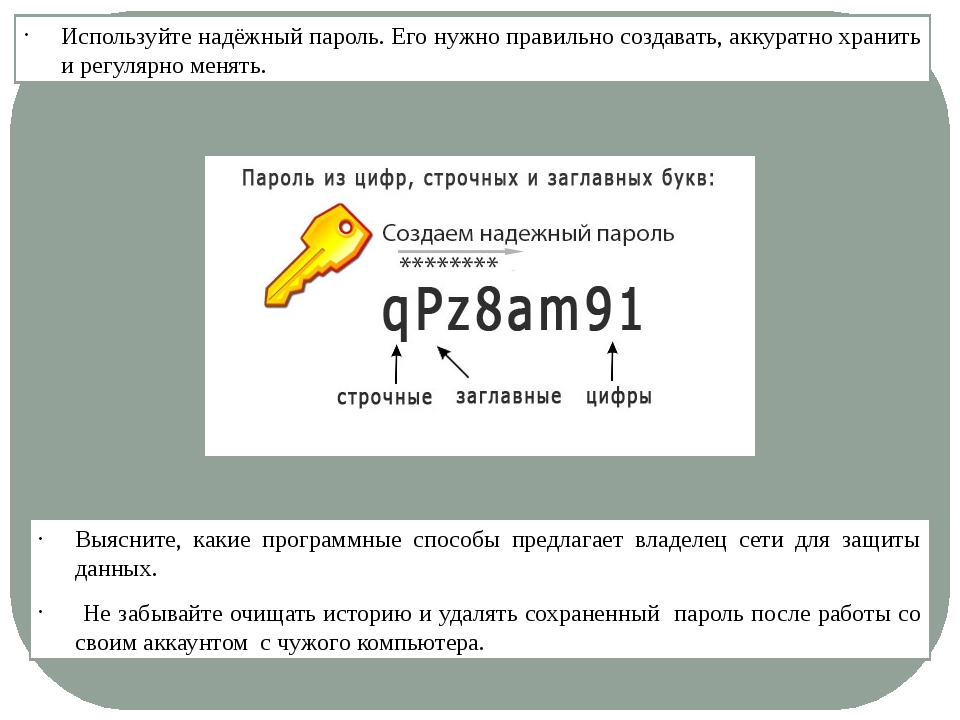

Создавая пароль вручную необходимо соблюдать несколько правил:

- Нельзя использовать простые комбинации символов и чисел. Например, пароли 123, 321, 123456, qwerty, asdfg и другие подобные не подходят.

- Нельзя использовать личную информацию при создании пароля (имена родственников, домашних животных, даты рождения, номера телефонов, адреса, почтовые индексы и т.д.). Например, пароли Masha, Sasha21, Vasya02071988 и другие подобные не подходят.

- Не используйте пароли, которые можно подобрать по словарю популярных паролей. Например, пароли love, cat, alfa, samsung, mercedes, ястерва и другие подобные, а также их варианты и комбинации не подходят.

- Не используйте пароли, длина которых меньше 10 символов.

- Пароль должен состоять из больших и маленьких букв, чисел и специальных символов.

- Придумывая пароли, используйте свою фантазию и не думайте шаблонно. Компьютер, подбирающий ваш пароль, хорошо считает, но он не может мыслить и быть креативным.

Есть много способов придумать простой и относительно надежный пароль. Мы рассмотрим один из таких способов.

Как придумать пароль

Первое что нам необходимо сделать, это придумать фразу-ключ. Идеальным вариантом будет уникальная бессмысленная фраза, которую легко запомнить. Например: космические тараканы. Также можно использовать фразы из не очень популярных песен, стихотворений.

Дальше необходимо «зашифровать» фразу ключ, чтобы она стала более надежным паролем. Несколько способов такого «шифрования»:

- Запись русской фразы в английской раскладке.

- Запись фразы наоборот.

- Замена букв на их визуальные аналоги («a» — «@», «i» — «!», «o» — «()» и т. д.).

- Использование первых нескольких символов из каждого слова.

- Удаление парных/непарных символов.

- Удаление гласных/согласных букв из фразы.

- Добавление спецсимволов и чисел.

Можно использовать несколько таких способов, чтобы превратить фразу ключ в практически бессмысленный набор символов. Но, идеальным вариантом будет создание собственного уникального метода «шифрования» фразы ключа.

Но, идеальным вариантом будет создание собственного уникального метода «шифрования» фразы ключа.

Например, используя несколько шаблонных способов «шифрования» можно получить такой пароль:

космические тараканы – используем первые 4 символа с каждого слова – космтара – записываем в английской раскладке – rjcvnfhf – записываем с большой буквы и добавляем спецсимволы и случайное число – Rjcvnfhf@955

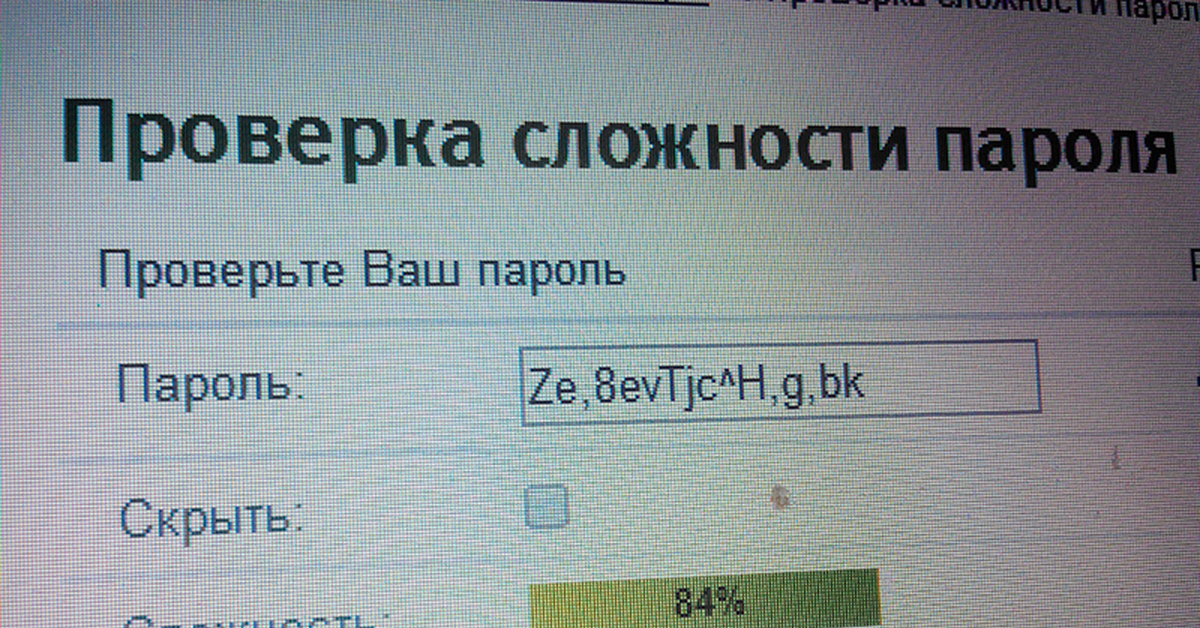

В результате у нас получился длинный и достаточно сложный пароль, который нельзя вычислить по личной информации его владельца, но его можно легко восстановить по памяти. Проверив надежность пароля с помощью сервиса passwordmeter.com мы получаем результат «очень надежный».

В завершении хочу еще раз напомнить что, придумывая пароль необходимо использовать свое воображение и возможность не стандартно мыслить. Используя это преимущество перед «тупыми» компьютерами вы сможете создавать пароли, которые будут им не по зубам.

Как придумать надежный пароль

youtube.com/embed/gZDb88-_i8g» frameborder=»0″ allowfullscreen=»allowfullscreen»/>

Необычные пароли или как придумать аццкий пароль – Delux SEO

Люди из-за своей лени редко придумывают необычные пароли. Крупная американская компания Imperva, которая работает в области информационной безопасности, предоставила собственное исследование 32 миллионов паролей сайта Rockyou.com, которые из-за ошибки попали в Сеть.

Наиболее используемыми паролями были признаны: «123456», «12345», «123456789», «Password», «iloveyou», «princess», «qwerty», «1234567», «12345678» и «abc123». Самым популярным паролем оказался «123456».

Авторы отчёта говорят, что большинство пользователей выбирают максимально короткие и простые пароли, это автоматически подвергает их большому риску стать жертвой атаки, известных как «полный перебор».

Топ-10 Паролей

- 123456

- 12345

- 123456789

- qwerty

- Password

- iloveyou

- princess

- 1234567

- 12345678

- abc123

Топ-5 Логинов

- neon — Этот кусок текста встречается в 46% логинов

- mich — Встречается в 34% логинов

- admin — Встречается в 21% логинов

- cow — Встречается в 17%

- web — Встречается в 16%

Самые популярные пароли в мире

Когда будете придумывать свой шедевр, обязательно проверьет его наличе в этом списке, ведь эти пароли используют для брута (Brutus, newbrut, brutforse — программs для перебора паролей).

Это интересно

Лучшие пароли придумывают рыжие женщины, считает эксперт по безопасности.

Специалист Пер Торшейн рассказал BBC об исследовании, проведённом на основе паролей сайтов и онлайн-сервисов. По его данным, худшие пароли придумывают бородатые мужчины.

Кроме того, женщины предпочитают выбирать длинные пароли, а мужчины — разнообразные. Эксперт по безопасности отмечает, что лучший пароль — это фраза или комбинация символов, которые не связаны с пользователем.

Однако люди по-прежнему выбирают в качестве кода даты рождений, свадеб, имена родственников и клички домашних животных.

Лайфхак — как придумать необычный пароль

Надежными паролями считается не менее чем 8-значный циферно-буквенный ряд разного регистра с добавлением спецсимволов, например, 89FNA@ss90z$.

Современный пароль с высокой степенью сложности должен отвечать следующим требованиям:

- содержать символы и цифры;

- содержать символы как верхнего, так и нижнего регистра;

- состоять не менее чем из 10 символов;

- не должен быть связан с личной информацией пользователя (дата рождения, почтовый индекс, номер телефона и т.

д.)

Наша задача — придумать сложный, но легко запоминающийся пароль.

Способ первый

Замена в понятном Вам и редком слове букв на цифры и спецсимволы. Это обычно касается профессионального жаргона. Например, название популярного лекарства — аскорутин превращаем в @$k0rutiN

Таблица замены символов

Для удобства представляем таблицу с русскими символами и их английскими аналогами.

| Русский | Английский |

| А | A — a — @ |

| Б | 6 |

| В | B — 8 |

| Г | r |

| Д | g |

| Е | E — e |

| Ё | E» — e» |

| Ж | }I{ — >I< — >K |

| З | 3 |

| И | U — u |

| Й | U’ — u’ |

| К | K — I< — I{ |

| Л | /\ — /I — JI |

| М | M |

| Н | H |

| О | O — 0 — () |

| П | n |

| Р | P — p |

| С | C — c |

| Т | T — m |

| У | Y — y |

| Ф | 0I0 — OIO |

| Х | X — x — >< — }{ |

| Ц | U, — u, |

| Ч | 4 |

| Ш | LLI — W |

| Щ | LLI, — W, |

| Ъ | ‘b |

| Ы | bI |

| Ь | b |

| Э | 3 |

| Ю | IO — I0 |

| Я | 9I |

Между словами можно использовать такие знаки как «~» , «_» , «-» , «|» , «:» , «;» , «,» , «. ».

».

Способ второй

Усложняем первый способ — придумываем пароль-мастер (часть универсального пароля, которая всегда будет повторяться, например M@skwA. Теперь для каждого сервиса добавляем в начале и в конце слова первую и последнюю букву сервиса. То есть для Вконтакте пароль будет VM@skwAe, а например для Инстаграмма — IM@skwAm, можно также добавить и спецсимволы : =VM@skwAe= или V_M@skwA_e.

Способ третий

Набор кириллического слова в латинской раскладке, например «Ромашка» — Homairf или «Лабиринт» — Kf,bhbyn. Также этот способ можно усугубить заменой букв на цифры и использование разного регистра.

Способ четвертый

Визуальный ключ — используйте технику разблокировки смартфона и на Вашей клавиатуре. Придумайте любую фигуру и «проведите» пальцем по её контурам. Не забудьте пройтись по цифрам, изменить горизонтальное и вертикальное направление движения. И проявляйте, в отличие от меня, фантазию!

И проявляйте, в отличие от меня, фантазию!

Важно: практически все серьезные сайты имеют возможность восстановить пароль по телефону, поэтому при регистрации не забудьте его указать в регистрационных данных. Не рекомендуется указывать свой телефон на сомнительных и развлекательных сайтах.

Способ пятый

Доверить помнить пароли технике. Есть такие сервисы — менеджеры паролей. Они сами генерируют надежные пароли и их хранят. Таких сервисов довольно много — одни работают в онлайне и в приложениях, другие устанавливаются в память компьютера.

Как придумать надежный пароль | Компьютер для чайников

Современный интернет невозможно представить без повсеместного использования логинов и паролей. Если на заре своего становления, когда интернет использовался только для поиска простой текстовой информации, то по мере развития его интерактивных сервисов (форумы, соцсети, интернет-магазины, онлайн бронирование билетов , интернет-банкинги т. , и т.п.). Возможно использование пробелов и знаков препинания.

, и т.п.). Возможно использование пробелов и знаков препинания.

к оглавлению ↑

Как придумать надежный пароль

Создание надежного пароля – это не такая сложная задача, как может показаться. Приведем несколько способов, с помощью которых получить надежный пароль.

- Способ смешения.

pArol

pArol - Способ вставки слов. Выберите два слова, запишите их на латинице и вставьте одно слово в другое. Выберите, какие буквы будут записаны в верхнем регистре, а какие в нижнем. Например, nAd>pArol<eGniy.

к оглавлению ↑

Уникальность пароля

Одно из главных правил безопасности в интернете – это уникальность пароля для каждого аккаунта. По крайней мере, создавайте уникальные пароли к особо важным учетным записям: электронная почта, онлайн-банки, профили в соцсетях. Использование единого пароля ко всем вашим аккаунтам – это очень большой риск. Представьте, что кто-то получит доступ к вашим финансам в онлайн-банкинге!

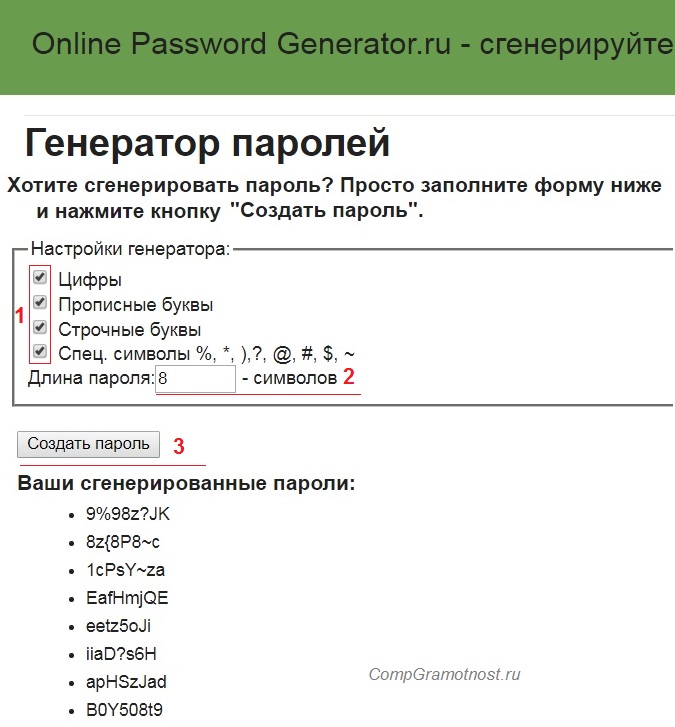

Если надежный пароль нужно придумать быстро или просто не хочется задумываться над его созданием, то можно просто воспользоваться онлайн сервисами генерации сложных паролей. Наберите в поисковой системе «Генератор паролей онлайн» и выберите любой понравившийся.

к оглавлению ↑

Как хранить пароли

Логины и пароли можно хранить по старинке, записывая их в блокнот ручкой, но при наличии компьютера логичней использовать программы менеджеры паролей.

Среди бесплатных программ наиболее популярны KeePass и LastPass. Несомненный фаворит среди платных приложений менеджеров паролей – это Roboform, имеющий в своем составе отличный генератор паролей.

Поделиться.

Какими должны быть пароли и как их запоминать

Все эксперты по безопасности постоянно говорят пользователям о том, как важно использовать устойчивые к взлому пароли и как важно, чтобы эти пароли были уникальными для каждого более или менее значимого сервиса.

Тем не менее очень многие пользователи относятся беззаботно к паролям своих учетных записей и используют конструкции типа password123, а такой пароль современными средствами взламывается ровно за шесть секунд, не говоря уже о том, что его очень легко просто подобрать.

Поэтому давайте в данной статье и поговорим о том, какими должны быть пароли, как их безопасно хранить и как научиться придумывать, а главное — запоминать устойчивые пароли.

Что такое устойчивый пароль

Устойчивость пароля характеризуется временем, которое нужно будет затратить злоумышленнику, чтобы тем или иным способом подобрать его. Пароль, для взлома которого требуется несколько секунд, минут или часов, является неустойчивым. Пароль, для взлома которого потребуется несколько месяцев или лет, является устойчивым.

Как повысить устойчивость пароля

Есть несколько стандартных рекомендаций по повышению устойчивости пароля.

1. В пароле не должны содержаться в неискаженном виде обычные слова, потому что средства взлома паролей прежде всего перебирают слова по словарю. И, кстати, фокус с написанием русских слов в английской раскладке запросто может не сработать: утилиты для взлома такие варианты тоже умеют перебирать.

2. Очень важную роль играет длина пароля. Она должна быть не менее 8 символов, а намного лучше, если их будет 12.

3. Пароли всегда регистрозависимые (оговорюсь, кроме «Сбербанка» с его идиотами-разработчиками), и вы значительно повысите надежность пароля, если, например, пару букв в нем напишете в верхнем регистре.

4. Рекомендуется в пароле также использовать спецсимволы, это тоже очень сильно повышает его устойчивость.

5. Ну и добавление к паролю нескольких цифр также сильно влияет на повышение устойчивости.

Что нам может в этом помочь

В принципе нет никакой необходимости придумывать и запоминать устойчивые пароли, потому что есть специальные программы, называемые менеджерами паролей, и они это могут делать за вас. Конечно же, не следует пользоваться менеджером паролей, взятым неизвестно где и написанным неизвестно кем, но существуют десятки известных, проверенных и безопасных менеджеров паролей, которые используют миллионы людей.

Суть менеджера паролей очень проста. Вам нужно придумать и запомнить только один устойчивый пароль — для этого менеджера. А дальше менеджер будет сам генерировать и запоминать надежный пароль для каждого из сервисов, где вы регистрируетесь, ведь одно из важных требований безопасности — не использовать одинаковые пароли для разных сервисов.

Рассказ о менеджерах паролей и о том, что они вообще умеют делать, — тема отдельных статей, так что в данном случае я приведу только три наиболее характерных примера таких программ.

LastPass — очень известный менеджер паролей, который стал очень популярным прежде всего из-за того, что его бесплатная версия не содержит никаких ограничений на количество сохраненных паролей.

RoboForm — продвинутый менеджер паролей со многими возможностями, включая безопасное хранение конфиденциальной информации для заполнения форм (например, данных банковских карт, адресов и так далее). Сейчас в его бесплатной версии тоже нет ограничений на количество запомненных логинов (раньше такие ограничения были).

Dashlane — по мнению многих экспертов, это сейчас один из лучших менеджеров паролей, но его бесплатная версия ограничена только 50 логинами и одним устройством.

Как придумать устойчивый пароль и запомнить его

Конечно, наиболее устойчивым будет пароль, составленный из случайного набора букв в различном регистре, цифр и спецсимволов, — например, вот такой: UB^hRh%GDrSTUso8. Генераторы паролей, обязательно входящие в состав любого менеджера паролей, всегда предоставляют возможность пользователю регулировать параметры создаваемого пароля.

Генераторы паролей, обязательно входящие в состав любого менеджера паролей, всегда предоставляют возможность пользователю регулировать параметры создаваемого пароля.

Однако что делать, если вы не используете менеджер паролей? Как придумать, а главное — как запомнить устойчивый пароль? Потому что совершенно бессмысленный пароль, типа как указанный выше, запомнить невозможно.

Тем не менее способ есть. Достаточно несложных ухищрений, чтобы фраза, которая вам о многом говорит и которую вы совершенно точно не забудете, стала хорошим надежным паролем.

Мы говорили о том, что крайне нежелательно использовать обычные слова. Однако если буквы обычных слов вы напишете в разном регистре и будете перемежать эти буквы спецсимволами по определенному алгоритму, то пароль сразу станет вполне устойчивым.

Как зовут вашу первую учительницу в школе, имя которой вы никогда не забудете? Вера Ивановна Фролова?

Напишите ее имя и фамилию латинскими буквами в одно слово — verafrolova. Давайте проверим этот пароль в специальном сервисе от «Касперского» (это в любом случае безопасно, потому что мы проверяем сам принцип, а не конкретный пароль, который будем использовать).

Давайте проверим этот пароль в специальном сервисе от «Касперского» (это в любом случае безопасно, потому что мы проверяем сам принцип, а не конкретный пароль, который будем использовать).

Теперь сделаем очень простую вещь — имя и фамилию напишем с заглавных букв и проверим.

Уже веселее, но до устойчивости еще далеко. Давайте теперь просто заменим все буквы «о» символом «@». (Тут важно использовать спецсимвол, а не, например, цифру ноль, потому что с нулями пароль останется неустойчивым, а с этим спецсимволом — уже другое дело.)

Давайте еще усложним. Снова берем VeraFrolova и после каждой буквы ставим спецсимвол с клавиш с цифрами, двигаясь, например, от цифры 1 (можно и наоборот — вниз от «0», тут главное — чтобы вы для себя придумали и запомнили алгоритм). Не нужно брать все словосочетание, достаточно поставить спецсимволы только в имени (после каждой из первых четырех букв, например):

Уже хорошо. Имя-фамилию первой учительницы помните? Написать латинскими буквами, делая первую букву заглавной, в состоянии? После каждой из первых четырех букв поставить спецсимволы, которые стоят над цифрами от 1 до 4 (или любых других, которые нужно будет запомнить раз и навсегда), в состоянии? Конечно.

Имя-фамилию первой учительницы помните? Написать латинскими буквами, делая первую букву заглавной, в состоянии? После каждой из первых четырех букв поставить спецсимволы, которые стоят над цифрами от 1 до 4 (или любых других, которые нужно будет запомнить раз и навсегда), в состоянии? Конечно.

Ну и чтобы увеличить надежность до совершенно фантастических величин, возьмите за правило добавлять еще несколько цифр. Немного, не надо писать длинный телефонный номер. Три цифры, но только те, которые вы отлично помните. Например, первые или последние три цифры вашего почтового индекса.

Как видите, ничего сложного. Вам просто нужно будет придумать и запомнить ваш собственный алгоритм. Например, после каждой из пяти первых букв символами над цифрами от 4 до 8. И в конце дописываем несколько цифр (например, ваш код от чемодана — там обычно 3-4 цифры).

Более того, напоминалку о таком коде можно записать в открытом виде — например, «УчиЛка 4-8 чемодан», и враг ни за что не догадается.

Свои имя-фамилию для таких паролей, конечно, лучше не использовать, а вот имена-фамилии, например, тестя-тещи, свекра-свекрови — запросто.

Только для сложных для транслитерации имен-фамилий обязательно нужно использовать четкие правила, чтобы потом не гадать, как вы написали «щ», «ю» или «ц». Лучше всего делать транслитерацию прямо в этом сервисе, тогда уж точно никаких ошибок не будет.

Также есть масса других способов конструировать запоминающиеся пароли, один из них — составление пароля из первых букв начала какого-нибудь хорошо известного вам стихотворения.

Например, «Союз нерушимый республик свободных сплотила навеки великая Русь» — берем первые буквы: «снрсснвр», конвертируем в «snrssnvr», делаем первую и последнюю буквы заглавными, вбиваем четыре спецсимвола, добавляем код чемодана:

Пишем подсказку: «ГимН 1-4 чемодан».

И, кстати, текст какой-нибудь известной песни может стать вам своеобразным генератором паролей. Для одного пароля используете первые буквы первой строчки, для второго — второй строчки и так далее.

Для одного пароля используете первые буквы первой строчки, для второго — второй строчки и так далее.

Вот и все! Видите, как просто создать очень устойчивый пароль, причем так, чтобы вы его и не забыли, и могли безопасно записать подсказку. Вам просто для себя один раз нужно придумать алгоритм по указанной выше методике и далее ему следовать.

Всякие полезности

1. Если вы используете менеджер паролей, то для него в качестве мастер-пароля должен быть придуман уникальный устойчивый пароль, который вы больше нигде не используете. При этом если менеджер пароля умеет разблокироваться по отпечатку пальца (Roboform такое умеет), то возьмите за правило хотя бы раз в день разблокировать менеджер паролем, а не отпечатком (чтобы вы себе об этом пароле постоянно напоминали).

2. Ваш почтовый ящик, на который завязаны подтверждения различных важных сервисов, должен иметь устойчивый и также уникальный пароль, который вы больше нигде не используете. Кроме того, крайне желательно, чтобы этот почтовый ящик не являлся вашим обычным ящиком для переписки и чтобы он нигде не светился, а использовался только для подтверждений.

Кроме того, крайне желательно, чтобы этот почтовый ящик не являлся вашим обычным ящиком для переписки и чтобы он нигде не светился, а использовался только для подтверждений.

3. Никогда не записывайте пароли в явном виде, но используйте подсказки, которые многое могут сказать вам, но ничего не могут сказать другим людям.

Не могу придумать надежный пароль

Для того чтобы используемый пароль был действительно надёжным и безопасным необходимо следовать нескольким правилам, которые должны соблюдать все, кого волнует сохранность собственных данных. В идеале пароль всегда должен храниться только в голове пользователя и быть максимально надёжным. В наше время необходимо предельно внимательно и ответственно относиться к выбору паролей для:

- Социальных сетей;

- Электронной почты;

- Интернет-банкинга и мобильных банковских приложений.

Существуют пароли обычной и повышенной степени важности. Пароль обычной степени важности применяется для:

- Социальных сетей;

- Менеджеров;

- Электронной почты;

- Различных сайтов.

Пароли высокой степени важности должны применяться для:

- Расшифровки жёсткого диска;

- Криптоконтейнера;

- Менеджеров паролей.

Основные признаки надёжного пароля

Пароль должен состоять из заглавных и строчных букв с добавлением различных символов (запятая, восклицательный знак, вопросительный знак, тире).

- Пароль должен включать в себя не менее восьми символов, а еще лучше до тридцати двух.

- В используемых паролях не должны присутствовать персональные данные.

- Не стоит использовать пароли, которые вы уже использовали ранее.

- Не рекомендуется использовать простые короткие пароли, так как их достаточно легко взломать.

Пять основных признаков, по которым можно определить, что используемый пароль необходимо срочно менять:

- В действующем пароле используются только буквы.

- Пароль включает в себя менее восьми символов.

- В пароле присутствует название сервиса, на котором зарегистрирован пользователь.

- Пароль использует предельно простой набор символов (12345, 7777777,password, abcde).

- В действующем пароле используется личная информация (имя, фамилия, дата рождения, никнейм, адрес электронной почты). Помните, что квалифицированный хакер сможет достаточно быстро подобрать практически любые подобные комбинации.

Чтобы придумать надёжный пароль, нужно выбрать слово, которого нет в толковом словаре или поисковой системе. Зеркальную раскладку букв лучше не использовать. Остановите свой выбор на латинских буквах. Не рекомендуется использовать заглавную букву первой, последней, или через одну. Надёжный пароль — это произвольное сочетание, состоящее, как минимум, из восьми символов, среди которых присутствуют специальные символы, латинские буквы и цифры. Создавая надёжный пароль нужно учитывать и то реально ли запомнить этот пароль.

Так или иначе, используемые пароли необходимо периодически менять. В первую очередь это связано с риском утечки важных данных. Лучше всего менять используемый пароль примерно раз в шесть месяцев. При плановой смене пароля нужно полностью изменить все его составляющие.

Лучше всего менять используемый пароль примерно раз в шесть месяцев. При плановой смене пароля нужно полностью изменить все его составляющие.

А может использовать генератор паролей? Какой?

Самостоятельно придумать действительно надёжный пароль достаточно сложно. Лучше всего использовать для этого специализированные генераторы паролей, которые позволяют быстро и надежно подобрать уникальную комбинацию символов. Именно она и будет использоваться как пароль.

На сегодняшний день успешно существуют и функционируют примерно двадцать наиболее популярных генераторов паролей. Среди них:

- Vultr.

- 2IP.

- LastPass.

- Zoho Vault.

- Dinopass.

- Passwordgenerator.

- Cloudwards.

- Randomizeonline.

- Strong Password Generator.

Генератор паролей есть встроенный в браузере Google Chrome. Он позволяет сгенерировать пароль длиной до 128 символов с использованием спецсимволов и цифр. Этот генератор паролей будет работать только в том случае если пользователь зайдет в свой Google-аккаунт.

В свою очередь браузер Opera позволяет сгенерировать пароль нужной длины с использованием спецсимволов. Дополнительных возможностей здесь нет.

Может сгенерировать один пароль в пределах 100 символов.

Если используемый пароль соответствует всем современным требованиям в области безопасности, тогда проблем с ним не возникнет независимо от того какой генератор будет использоваться. Количество генерируемых паролей настолько велико, что сопоставить его с конкретным пользователем практически невозможно. Генераторы паролей не были замечены в утечках информации.

Многие сервисы имеют системы оповещения пользователя о начале процесса подбора паролей или временного приостановления доступа к сервису, что значительно повышает безопасность пользователя. Однако тема безопасности паролей была и будет актуальной всегда. Из-за того что мощность современных процессоров постоянно увеличивается, совершенствуются технологии, развиваются и появляются новые возможности для подбора паролей. Как следствие требования к сложности и длине используемых паролей также регулярно ужесточаются.

Как следствие требования к сложности и длине используемых паролей также регулярно ужесточаются.

Чтобы не подвергать свои данные риску утечки, в идеале необходимо соблюдать сразу несколько правил:

- Регулярно (раз в три-шесть месяцев, а по возможности чаще) менять используемый пароль.

- Использовать двухфакторную аутентификацию(пока самое надежная безопасность).

- Не использовать одинаковые пароли на разных сайтах.

- Регулярно создавать резервные копии всех наиболее важных материалов и персональных данных.

- Установить на устройстве VPN и не использовать общедоступные Wi-Fi сети.

Необходимо в обязательном порядке использовать сложные пароли и следить за безопасностью всех своих устройств.

Соблюдая изложенные в этой статье правила можно надежно защититься от действий злоумышленников.

Как придумать «непробиваемый» пароль и легко его запомнить

Всем известно, что лучший пароль выглядит примерно так: vAeJZ!Q3p$Kdkz/CRHzj0v7. Однако запомнить его для обычного человека практически невозможно. 42.TUT.BY выбрал несколько советов, которые помогут выбрать надежный пароль и не сойти с ума.

Однако запомнить его для обычного человека практически невозможно. 42.TUT.BY выбрал несколько советов, которые помогут выбрать надежный пароль и не сойти с ума.

Лучший пароль получится, если по клавиатуре случайно пройдется ваш кот. Изображение: flickr.com

Базовые правила

В пароле должно быть не меньше восьми символов (а лучше — от 12 до 20).

В пароле должны быть все сразу: и буквы, и цифры, и спецсимволы.

Нельзя использовать один пароль во всех сервисах.

Не записывайте пароли на листках.

Если сложно все держать в голове — воспользуйтесь менеджером паролей (но пароль от него вам придется запомнить).

Понятный пароль — лучше, чем абракадабра

Главное правило при выборе пароля: не использовать слова целиком. При подборе ключей хакеры первым делом перебирают содержимое словарей с помощью специальных программ. Поэтому пароль «I love football» продержится пару секунд, следующей падет ваша дата рождения, k0роvA тоже не вызовет сложностей.

Любопытный способ выбора комбинации символов предложил специалист по безопасности Брюс Шенье: придумайте длинное предложение и «сожмите» его до аббревиатуры.

«Если вы хотите, чтобы ваш пароль было трудно отгадать, выберите то, перед чем взломщики сдадутся, — пишет он. — Мой совет: придумайте предложение и превратите его в пароль. Что-то вроде „This little piggy went to market — tlpWENT2m“. Этих девяти символов не будет ни в одном словаре. Конечно, не следует использовать этот пароль, о нем я уже написал».

Вот еще несколько примеров от исследователя — подойдет практически любая фраза, которую вы в состоянии запомнить на любом языке — песенка, стихотворение, цитата из фильма или детская дразнилка.

Long time ago in a galaxy not far away at all — Ltime@go-inag~faaa!

Until this very moment, these passwords were still secure — uTVM, TPw55: utvm, tpwstillsecure

Когда мне было семь лет, моя сестра принесла кролика — Kmb7letmsestrapk…

Ой, этот диван что, воняет? — Oi,etdich,vo?

Пароль из «игральных костей»

Один из самых надежных способов получить хороший пароль — техника Diceware («игральная кость»). Для этого вам понадобится специальный список слов (на русском или английском) и игральные кости (подойдут и виртуальные).

Для этого вам понадобится специальный список слов (на русском или английском) и игральные кости (подойдут и виртуальные).

Список слов Diceware содержит 7776 слов и выглядит примерно так:

51515 плебс

51516 плева

51521 плед

51522 племя

51523 плен

51524 плеск

51525 плеть

Чтобы получить пароль, вам понадобится 25 или 30 бросков игральной кости, все результаты нужно записать группами по пять чисел. К примеру, так: 61253, 54611, 32513, 21341, 64325. Каждая группа чисел — номер одного из слов в списке.

В результате вы получите комбинацию вроде «анатом усач тюфяк кираса плов» — это и будет ваш новый пароль. Согласитесь, запомнить ее будет намного проще, чем vAeJZ! Q3p$Kdkz/CRHzj0v7.

Степень защиты такого пароля значительно выше, чем у короткой комбинации символов. Компьютер, который взламывает 8-символьный пароль за 6 часов, будет трудиться над паролем из 5 слов Diceware на английском около 7300 часов, или 10 месяцев.

Создатель этого метода советует использовать пять слов для обычных пользователей и шесть слов для шифрования диска или защиты от хакеров.

Изображение: habrahabr.ru / xkcd.com

Если все это для вас слишком сложно, подойдет и старый добрый способ: взять фразу на русском и как следует ее исковеркать. К примеру, вот какой способ предлагают эксперты «Тинькофф-банка»

- Возьмите простую фразу, которую вы точно запомните. Например, «картошка с грибами». Напишите ее: kartoshka s gribami

- Представьте, что произносите эту фразу с акцентом. Как бы вы ее тогда написали? Например, с итальянским акцентом: kartOshka s gribammi

- Замените пробелы на какой-нибудь знак: тире, точку, запятую или похуже что-нибудь: kartOshka.s.gribammi

- Замените какие-нибудь буквы на цифры — но так, чтобы запомнить, что вы меняли. Например, a на @, i на 1: [email protected]

Пароли нельзя менять «для галочки»

Один из популярных мифов о паролях — их нужно обязательно менять раз в 1−2 месяца. Правда, недавно выяснилось, что это не делает защиту надежнее: пользователи ленятся придумывать сложные пароли.

Правда, недавно выяснилось, что это не делает защиту надежнее: пользователи ленятся придумывать сложные пароли.

«Исследователи UNC показали, что если люди должны менять свои пароли каждые 90 дней, они, как правило, используют шаблон для преобразования, — считает Лорри Кранор (Lorrie Cranor), глава технического подразделения Федеральной комиссии по торговле США. — Они берут свой старый пароль, изменяют в нем пару символов — и „новый пароль“ готов».

К примеру пароль tarheels#1 ленивый пользователь превратит в taRheels#1, затем в tarheels#11, а после в tarheels#111. Такие пароли крайне уязвимы для взломщиков: алгоритму перебора ключей понадобится всего пара дополнительных шагов, чтобы перейти от tarheels#1 к tarheels#111.

Это вовсе не значит, что одни и те же пароли следует использовать по пять лет. Однако если меняете ключи доступа — делайте это добросовестно.

Фото: wired.co.uk

Смело врите в подсказках

А вот секретные вопросы вроде «девичья фамилия матери» для восстановления пароля лучше не использовать вовсе. Усердный злоумышленник может отыскать эти данные в аккаунтах соцсетей или выведать у ваших знакомых.

Усердный злоумышленник может отыскать эти данные в аккаунтах соцсетей или выведать у ваших знакомых.

Правда, никто не мешает вам указать в ответе фамилию чужой матери.

«Рекомендуем указывать выдуманные ответы (которые, как и пароли, не знает никто, кроме вас), — советуют эксперты проекта Electronic Frontier Foundation. — Например, сайт интересуется именем вашего питомца. Возможно, вы уже публиковали где-то снимок с подписью «Мой кот-красавец Барсик».

Не указывайте «Барсик» в качестве ответа секретный вопрос. Выберите что-то вроде «Румпельштильцхен». Не используйте один и тот же пароль или секретный вопрос для нескольких учетных записей и для разных веб-сайтов или сервисов» .

Бонус: худшие пароли в истории

Компания SplashData каждый год публикует списки самых распространенных паролей. Это те комбинации символов, которые злоумышленники попробуют в первую очередь при попытке взлома.

Уже много лет в топ попадают пароли 123456, password и qwerty. И да, 123abc, 111111 и qwertyuiop там тоже есть.

И да, 123abc, 111111 и qwertyuiop там тоже есть.

Среднее время, которое пользователи компьютеров тратят на то, чтобы придумать пароль, значительно меньше того, которое требуется для его подбора, рассказала аналитическая компания Deloitte Canada в 2013 году. По их подсчетам, более 90% паролей можно взломать за считаные секунды.

Проверить свой пароль на надежность можно с помощью одного из сервисов: Password Random, Rumkin или Parole Manager.

Читайте также:

Немецких журналистов удивил пароль «1941−1945» к Wi-Fi на российском стадионе

Правильный пароль НЕ принят / вход в систему…

Примерно та же проблема, но с одним MacBook Pro 15 «Retina. После обновления 10.9.2 он запрашивал пароль при перезапуске во время процесса обновления. Он не был настроен на запрос пароль ранее. И он не принимал то, что я знал как пароль (мой системный пароль не менялся в течение 20 лет). Я смог сбросить пароль с помощью процесса восстановления пароля Apple ID (и установить его на тот же пароль). Основываясь на приведенном выше обсуждении, я попробовал первую помощь Связки ключей, но не нашел ничего неправильного.

Я смог сбросить пароль с помощью процесса восстановления пароля Apple ID (и установить его на тот же пароль). Основываясь на приведенном выше обсуждении, я попробовал первую помощь Связки ключей, но не нашел ничего неправильного.

Сначала папка «Системные настройки» открывалась как пустое окно. После очередной перезагрузки нормально открылось, но зависло. Еще через пару перезапусков заработало.

В настоящее время я могу войти в систему и получить свой рабочий стол. Однако большинство приложений либо не запускаются, либо перестают отвечать довольно быстро. Как только я вхожу в систему, я получаю шесть сообщений об ошибках с просьбой ввести пароль. «Формулировка для каждого: xxxxx хочет использовать связку ключей« Локальные элементы ». Введите пароль связки ключей.»Слова для заполнения: talagent, identyservicesd, CalendarAgent, com.apple.internetaccounts, AddressBookSourceSync и com.apple.iCloudHelper. Я никогда не устанавливал пароль для Keychains. Мой системный пароль не работает для этих сообщений. Либо нажмите» Отменить » или трижды ОК переводит меня к следующему сообщению об ошибке. После 18 щелчков я возвращаюсь к первому сообщению, чтобы начать все сначала ».

Посмотрел поле iCloud в Системных настройках, это оксюморон. Слева это нормально, например, имя моей учетной записи, кнопка для получения сведений и кнопка для выхода.Но над списком приложений сказано: «Введите пароль, чтобы продолжить использование iCloud. Проверьте пароль Apple ID для [email protected]». и следует поле Введите пароль. При вводе пароля вы видите, что темно-серая шестеренка вращается вечно, и в конце концов вы нажимаете «Отмена».

Есть идеи по исправлению этой ситуации? Я думаю, это как-то связано с тем, что взаимодействует с iCloud. Зачем? Потому что ничего связанного не сработает. Pages не знает о своих облачных документах Mail.app prefs> accounts хочет, чтобы я создал учетную запись, в то время как можно ясно видеть электронную почту dot mac, собранную до обновления.

Безопасное хеширование пароля с добавлением соли — как это сделать правильно

Поиск хэша (яблоко) в пользовательском списке хэшей …: Соответствует [alice3, 0bob0, charles8]

Поиск хэша (черника) в списке хэшей пользователей …: Соответствует [usr10101, timmy, john91]

Поиск hash (letmein) в списке хэшей пользователей …: Соответствует [wilson10, dragonslayerX, joe1984]

Поиск хэша (s3cr3t) в списке хэшей пользователей…: Соответствует [bruce19, knuth2337, john87]

Поиск хэша (z @ 29hjja) в списке хэшей пользователей …: Ни один пользователь не использовал этот пароль

Эта атака позволяет злоумышленнику применить атаку по словарю или перебором к множеству хэшей одновременно, без необходимости предварительного вычисления таблицы поиска.

Сначала злоумышленник создает таблицу поиска, которая отображает каждый хэш пароля из

скомпрометированная база данных учетных записей пользователей в список пользователей, у которых был этот хеш.

Затем злоумышленник хеширует каждое предположение пароля и использует таблицу поиска для

получить список пользователей, чей пароль угадал злоумышленник.Эта атака

особенно эффективен, потому что у многих пользователей обычно одинаковые

пароль.

Радужные столы

Радужные таблицы — это техника компромисса между временем и памятью. Они похожи на поиск

таблицы, за исключением того, что они приносят в жертву скорость взлома хэша, чтобы поиск

столы меньше. Поскольку они меньше, решения для большего количества хэшей могут

хранить на том же пространстве, что делает их более эффективными. Радуга

существуют таблицы, которые могут взломать любой хэш md5 пароля длиной до 8 символов.

Далее мы рассмотрим технику, называемую солением, которая делает невозможным использование

таблицы поиска и радужные таблицы для взлома хэша.

Добавление соли

хэш ( «Привет») = 2cf24dba5fb0a30e26e83b2ac5b9e29e1b161e5c1fa7425e73043362938b9824

хэш ( «Привет» + «QxLUF1bgIAdeQX») = 9e209040c863f84a31e719795b2577523954739fe5ed3b58a75cff2127075ed1

хэш ( «Привет» + «bv5PehSMfV11Cd») = d1d3ec2e6f20fd420d50e2642992841d8338a314b8ea157c9e18477aaef226ab

хэш ( «Привет» + «YYLmfY6IehjZMQ») = a49670c3c18b9e079b9cfaf51634f563dc8ae3070db2c4a8544305df1b60f007

Таблицы поиска и радужные таблицы работают только потому, что каждый пароль хешируется

точно так же.Если у двух пользователей одинаковый пароль, у них будет одинаковый пароль.

хеши паролей. Мы можем предотвратить эти атаки, рандомизируя каждый хэш, чтобы

когда один и тот же пароль хешируется дважды, хеши не совпадают.

Мы можем рандомизировать хэши, добавляя или добавляя случайную строку, называемую

соль , к паролю перед хешированием. Как показано в примере выше, это

каждый раз преобразует один и тот же хэш пароля в совершенно другую строку. Чтобы

проверяем, правильный ли пароль, нам нужна соль, поэтому обычно она хранится в

база данных учетных записей пользователей вместе с хешем или как часть самой хеш-строки.

Соль не должна быть секретной. Просто путем рандомизации хэшей поиск

таблицы, таблицы обратного просмотра и радужные таблицы становятся неэффективными. An

злоумышленник не знает заранее, в чем будет заключаться соль, поэтому он не может предварительно вычислить

таблица поиска или таблица радуги. Если пароль каждого пользователя хешируется с

другая соль, атака по таблице обратного просмотра тоже не сработает.

В следующем разделе мы рассмотрим, как соль обычно реализуется неправильно.

НЕПРАВИЛЬНЫЙ способ: короткое повторное использование соли и соли

Наиболее распространенные ошибки реализации соли — повторное использование одной и той же соли в нескольких

хеши или использование слишком короткой соли.

Повторное использование соли

Распространенная ошибка — использовать одну и ту же соль в каждом хэше. Либо соль

жестко запрограммированы в программе или генерируются случайным образом один раз. Это неэффективно

потому что, если у двух пользователей один и тот же пароль, у них все равно будет один и тот же хэш.

Злоумышленник может использовать атаку по таблице обратного просмотра для запуска словаря.

атака на каждый хэш одновременно. Им просто нужно нанести соль на каждый

угадайте пароль, прежде чем они его хэшируют. Если соль жестко закодирована в популярном

продукта, таблицы поиска и радужные таблицы могут быть построены для этой соли, чтобы сделать ее

легче взламывать хеши, сгенерированные продуктом.

Новая случайная соль должна генерироваться каждый раз, когда пользователь создает учетную запись или меняет свой пароль.

Соль короткая

Если соль слишком короткая, злоумышленник может построить таблицу поиска для каждого

возможна соль. Например, если соль состоит только из трех символов ASCII, там

всего 95x95x95 = 857 375 возможных солей. Может показаться, что это много, но если

каждая таблица поиска содержит только 1 МБ наиболее распространенных паролей вместе

они будут всего 837 ГБ, что немного, учитывая, что жесткие диски на 1000 ГБ могут

можно купить менее чем за 100 долларов сегодня.

По той же причине имя пользователя не должно использоваться в качестве соли. Имена пользователей могут быть

уникальны для одной службы, но они предсказуемы и часто используются повторно для

аккаунты на других сервисах. Злоумышленник может создавать таблицы поиска для общих

имена пользователей и использовать их для взлома хэшей с добавлением имени пользователя.

Чтобы злоумышленник не мог создать таблицу поиска для каждого

возможна соль, соль должна быть длинной. Хорошее практическое правило — использовать соль,

того же размера, что и результат хэш-функции.Например, вывод

SHA256 составляет 256 бит (32 байта), поэтому соль должна быть не менее 32 случайных байтов.

НЕПРАВИЛЬНЫЙ способ: двойное хеширование и дурацкие хеш-функции

В этом разделе рассматривается еще одно распространенное заблуждение, связанное с хешированием паролей:

комбинации хеш-алгоритмов. Легко увлечься и попробовать

комбинируйте разные хеш-функции, надеясь, что результат будет более надежным. В

практика, однако, от этого мало пользы. Все, что он делает, это

создают проблемы совместимости, а иногда даже могут сделать хеши меньше

безопасный.Никогда не пытайтесь изобрести собственную криптовалюту, всегда используйте стандарт, который

разработан специалистами. Некоторые будут утверждать, что использование нескольких хеш-функций

замедляет процесс вычисления хэша, поэтому взлом происходит медленнее, но

есть лучший способ замедлить процесс взлома, как мы увидим позже.

Вот несколько примеров плохих дурацких хеш-функций, которые я видел на форумах в Интернете.

- md5 (sha1 (пароль))

- md5 (md5 (соль) + md5 (пароль))

- sha1 (sha1 (пароль))

- sha1 (str_rot13 (пароль + соль))

- md5 (sha1 (md5 (md5 (пароль) + sha1 (пароль)) + md5 (пароль)))

Не используйте ничего из этого.

Примечание: этот раздел оказался противоречивым. Я получил несколько

электронные письма, в которых утверждается, что дурацкие хеш-функции — это хорошо, потому что так лучше

если злоумышленник не знает, какая хеш-функция используется, это меньше

Вероятно, злоумышленник заранее вычислил радужную таблицу для дурацкого хэша

функция, и вычисление хеш-функции занимает больше времени.

Злоумышленник не может атаковать хэш, если он не знает алгоритм, но обратите внимание на алгоритм Керкхоффса.

принцип, что злоумышленник обычно имеет доступ к исходному коду

(особенно если это бесплатное программное обеспечение или программное обеспечение с открытым исходным кодом), и это с учетом некоторых

пары пароль-хеш из целевой системы, отменить несложно

разработать алгоритм.На вычисление дурацких хэш-функций уходит больше времени, но

только на небольшой постоянный коэффициент. Лучше использовать итерационный алгоритм, который

разработан так, чтобы его было чрезвычайно трудно распараллелить (это обсуждается ниже). А также,

правильное засоление хеша решает проблему радужной таблицы.

Если вы действительно хотите использовать стандартизированную «дурацкую» хеш-функцию, такую как HMAC, тогда ничего страшного.

Но если вы сделали это для того, чтобы замедлить вычисление хэша, сначала прочтите раздел ниже о растяжении клавиш.

Сравните эти незначительные преимущества с рисками случайного внедрения

совершенно небезопасная хеш-функция и проблемы с совместимостью дурацкие хеши

Создайте. Очевидно, что лучше всего использовать стандартный и хорошо протестированный алгоритм.

Хэш-коллизии

Поскольку хэш-функции отображают произвольные объемы данных в строки фиксированной длины,

должны быть некоторые входные данные, которые хешируются в ту же строку. Криптографический хеш

функции предназначены для того, чтобы сделать эти столкновения невероятно трудными для обнаружения.Время от времени криптографы обнаруживают «атаки» на хеш-функции, которые делают

легче находить столкновения. Недавний пример — хеш-функция MD5, для которой

столкновения действительно обнаружены.

Коллизионные атаки — признак того, что это может быть более вероятно для строки, отличной от

пароль пользователя должен иметь такой же хеш. Однако обнаружение столкновений даже в

слабая хеш-функция, такая как MD5, требует много выделенной вычислительной мощности, поэтому

Очень маловероятно, что на практике эти столкновения произойдут «случайно».А

хеширование пароля с использованием MD5 и соли для всех практических целей так же, как

безопасный, как если бы он был хеширован с помощью SHA256 и соли. Тем не менее, это хороший

идея использовать более безопасную хеш-функцию, такую как SHA256, SHA512, RipeMD или

Гидравлический бассейн, если возможно.

Правильный способ: как правильно хешировать

В этом разделе описано, как именно хешировать пароли. Первое

подраздел охватывает основы — все, что абсолютно необходимо. В

в следующих подразделах объясняется, как можно расширить основы для создания хэшей.

даже сложнее взломать.

Основы: хеширование с использованием соли

Предупреждение: не просто читайте этот раздел. Вы обязательно должны реализовать

в следующем разделе: «Усложнение взлома паролей: медленное хеширование

Функции ».

Мы видели, как злонамеренные хакеры могут очень быстро взламывать простые хэши, используя

таблицы поиска и радужные таблицы. Мы узнали, что рандомизация хеширования

использование соли — это решение проблемы. Но как нам получить соль, и

как применить это к паролю?

Соль должна генерироваться с использованием псевдослучайной криптографической защиты .

Генератор чисел (CSPRNG).CSPRNG сильно отличаются от обычных

генераторы псевдослучайных чисел, такие как язык «C»

rand () функция. Как следует из названия, CSPRNG являются

разработаны для криптографической безопасности, что означает, что они обеспечивают высокий уровень

случайность и совершенно непредсказуемы. Мы не хотим, чтобы наши соли были

предсказуемо, поэтому мы должны использовать CSPRNG. В следующей таблице перечислены некоторые CSPRNG.

которые существуют для некоторых популярных платформ программирования.

Соль должна быть уникальной для каждого пользователя и каждого пароля. Каждый раз, когда пользователь создает учетную запись или

меняет свой пароль, пароль должен быть хеширован с использованием новой случайной соли.Никогда не используйте соль повторно.

Соль тоже должна быть длинной, чтобы было много возможных солей. Как правило, сделайте свой

соль не меньше длины вывода хеш-функции. Соль должна храниться у пользователя

таблица счетов рядом с хешем.

Для сохранения пароля

- Сгенерируйте длинную случайную соль, используя CSPRNG.

- Добавьте соль к паролю и хешируйте его с помощью стандартной функции хеширования паролей , такой как Argon2, bcrypt, scrypt или PBKDF2.

- Сохраните и соль, и хеш в записи базы данных пользователя.

Чтобы проверить пароль

- Получить соль и хэш пользователя из базы данных.

- Добавьте соль к данному паролю и хешируйте его, используя ту же хеш-функцию.

- Сравните хэш данного пароля с хешем из базы данных. Если они совпадают, пароль правильный. В противном случае пароль неверный.

В веб-приложении всегда хэш на сервере

Если вы пишете веб-приложение, вам может быть интересно, , где для хеширования.Если пароль хешируется в браузере пользователя с помощью JavaScript, или должен

отправить его на сервер «в открытом виде» и там хешировать?

Даже если вы хешируете пароли пользователей в JavaScript, у вас все еще есть

для хеширования хэшей на сервере. Рассмотрим веб-сайт, на котором хешируются

пароли в браузере пользователя без хеширования хешей на сервере. Чтобы

аутентифицировать пользователя, этот веб-сайт примет хэш от браузера и проверит

если этот хеш в точности совпадает с хешем в базе данных.Это кажется более безопасным

чем просто хеширование на сервере, поскольку пароли пользователей никогда не отправляются

сервер, но это не так.

Проблема в том, что хэш на стороне клиента логически становится пользовательским.

пароль. Все, что нужно сделать пользователю для аутентификации, — это сообщить серверу хэш

своего пароля. Если злоумышленник получил хэш пользователя , он мог бы использовать его для

пройти аутентификацию на сервере, не зная пароля пользователя! Итак, если плохо

парень каким-то образом ворует базу хешей с этого гипотетического сайта,

они получат немедленный доступ ко всем учетным записям без необходимости угадывать

пароли.

Это не значит, что вы не должны хешировать в браузере, но если вы

сделать, вам обязательно нужно хешировать на сервере. Хеширование в браузере есть

конечно, хорошая идея, но учтите следующие моменты для вашей реализации:

Хеширование паролей на стороне клиента — , а не вместо HTTPS.

(SSL / TLS). Если соединение между браузером и сервером установлено

небезопасно, человек посередине может изменить код JavaScript как есть

загружен, чтобы удалить функцию хеширования и получить пользовательский

пароль.Некоторые веб-браузеры не поддерживают JavaScript, а некоторые пользователи отключают

JavaScript в их браузере. Поэтому для максимальной совместимости ваше приложение

должен определять, поддерживает ли браузер JavaScript, и эмулировать

хэш на стороне клиента на сервере, если это не так.Вам также нужно солить хэши на стороне клиента. Очевидное решение —

заставить клиентский скрипт запрашивать у сервера соль пользователя.Не делай

это потому, что он позволяет злоумышленникам проверять, действительно ли имя пользователя без

зная пароль. Поскольку вы перемешиваете и солите (с хорошим

соль) на сервере тоже, можно использовать имя пользователя (или адрес электронной почты)

объединены со строкой для конкретного сайта (например, доменным именем) в качестве

клиентская соль.

Усложнение взлома паролей: медленное хеширование

Salt гарантирует, что злоумышленники не смогут использовать специализированные атаки, такие как таблицы поиска

и радужные таблицы для быстрого взлома больших коллекций хэшей, но

не мешает им запускать атаки по словарю или перебора на каждый

хеш индивидуально.Высококачественные видеокарты (GPU) и специальное оборудование могут

вычисляют миллиарды хэшей в секунду, поэтому эти атаки все еще очень

эффективный. Чтобы сделать эти атаки менее эффективными, мы можем использовать прием

известный как растяжение ключа .

Идея состоит в том, чтобы сделать хеш-функцию очень медленной, чтобы даже при быстром

ГП или пользовательское оборудование, атаки по словарю и перебором слишком медленные, чтобы

быть стоящим. Цель состоит в том, чтобы сделать хеш-функцию достаточно медленной, чтобы препятствовать

атакует, но достаточно быстро, чтобы не вызывать заметной задержки у пользователя.

Растяжение ключа реализовано с помощью специального типа хеш-кода, интенсивно использующего процессор.

функция. Не пытайтесь придумывать свои собственные — просто итеративно хешируйте

хеша пароля недостаточно, так как его можно распараллелить аппаратно и

выполняется так же быстро, как и обычный хэш. Используйте стандартный алгоритм, например PBKDF2 или bcrypt.

Вы можете найти PHP-реализацию PBKDF2 здесь.

Эти алгоритмы принимают в качестве аргумента фактор безопасности или количество итераций.

Это значение определяет, насколько медленной будет хеш-функция.Для рабочего стола

программного обеспечения или приложений для смартфонов, лучший способ выбрать этот параметр — запустить

короткий тест на устройстве, чтобы найти значение, которое заставляет хэш

около полсекунды. Таким образом, ваша программа может быть максимально безопасной.

не влияя на пользовательский опыт.

Если вы используете хэш растяжения ключа в веб-приложении, имейте в виду, что вы

потребуются дополнительные вычислительные ресурсы для обработки больших объемов

запросы аутентификации, и это растяжение ключа может упростить запуск

Атака отказа в обслуживании (DoS) на ваш сайт.Я все еще рекомендую использовать ключ

растяжение, но с меньшим количеством итераций. Вы должны рассчитать

количество итераций на основе ваших вычислительных ресурсов и ожидаемого

максимальная частота запросов аутентификации. Угроза отказа в обслуживании может быть

устраняется, заставляя пользователя вводить CAPTCHA каждый раз при входе в систему.

Всегда проектируйте свою систему так, чтобы количество итераций можно было увеличить или

уменьшилось в будущем.

Если вы беспокоитесь о вычислительной нагрузке, но все же хотите использовать ключ

растягивание в веб-приложении, рассмотрите возможность выполнения растягивания клавиш

алгоритм в браузере пользователя с помощью JavaScript.Стэнфордская криптовалюта JavaScript

Библиотека включает PBKDF2. Количество итераций должно быть достаточно низким.

что систему можно использовать с более медленными клиентами, такими как мобильные устройства, и

система должна вернуться к вычислениям на стороне сервера, если браузер пользователя

не поддерживает JavaScript. Растяжение клавиш на стороне клиента не устраняет

необходимость хеширования на стороне сервера. Вы должны хешировать хеш, созданный клиентом

так же, как и обычный пароль.

Хэши, которые невозможно взломать: хэши с ключами и оборудование для хеширования паролей

Пока злоумышленник может использовать хэш, чтобы проверить, является ли угаданный пароль

правильно или неправильно, они могут провести атаку по словарю или перебором хэша.Следующим шагом будет добавление в хэш секретного ключа , чтобы только кто-то

кто знает ключ, может использовать хеш для проверки пароля. Это может быть

осуществляется двумя способами. Либо хеш может быть зашифрован с помощью такого шифра, как

AES, или секретный ключ может быть включен в хеш с помощью хеша с ключом

алгоритм как HMAC.

Это не так просто, как кажется. Ключ должен храниться в секрете от

злоумышленник даже в случае взлома. Если злоумышленник получает полный доступ к

системы, они смогут украсть ключ независимо от того, где он хранится.Ключ должен храниться во внешней системе, например, в физически отдельном

сервер, предназначенный для проверки пароля, или специальное аппаратное устройство

к серверу прикреплен такой как YubiHSM.

Я настоятельно рекомендую этот подход для любого крупного масштаба (более 100 000

пользователей) сервис. Считаю необходимым для любой услуги хостинга более чем

1000000 учетных записей пользователей.

Если вы не можете позволить себе несколько выделенных серверов или специального оборудования,

вы по-прежнему можете получить некоторые из преимуществ хэшей с ключом в стандартной сети

сервер.Большинство баз данных взломано с помощью атак с использованием SQL-инъекций,

которые в большинстве случаев не дают злоумышленникам доступа к локальной файловой системе

(отключите доступ к локальной файловой системе на вашем SQL-сервере, если он имеет эту функцию).

Если вы сгенерируете случайный ключ и сохраните его в недоступном файле

из Интернета и включите его в соленые хэши, тогда хеши не будут

быть уязвимым, если ваша база данных будет взломана с помощью простой SQL-инъекции

атака. Не вставляйте ключ в исходный код жестко, генерируйте его случайным образом

когда приложение установлено.Это не так безопасно, как использование отдельного

система для хеширования паролей, потому что если есть SQL-инъекция

уязвимости в веб-приложении, возможно, существуют и другие типы, например

как включение локального файла, которое злоумышленник может использовать для чтения секретного ключа

файл. Но это лучше, чем ничего.

Обратите внимание, что ключевые хэши не устраняют необходимости в соли. Умная

злоумышленники в конечном итоге найдут способы взломать ключи, поэтому

Важно, чтобы хэши по-прежнему были защищены солью и растяжкой ключей.

Другие меры безопасности

Хеширование паролей защищает пароли в случае нарушения безопасности. Оно делает

не сделать приложение в целом более безопасным. Необходимо сделать гораздо больше, чтобы

предотвратить кражу хэшей паролей (и других данных пользователя) при первом

место.

Даже опытные разработчики должны иметь образование в области безопасности, чтобы писать безопасные приложения.

Отличный ресурс для изучения уязвимостей веб-приложений —

Открытое веб-приложение

Проект безопасности (OWASP).Хорошее введение — это

Список десяти самых уязвимых мест OWASP.

Если вы не разобрались со всеми уязвимостями в списке, не пытайтесь

написать веб-приложение, которое работает с конфиденциальными данными. Это работодатель

ответственность за обеспечение надлежащего обучения всех разработчиков безопасным

разработка приложения.

Хорошая идея — провести сторонний «тест на проникновение» для вашего приложения. Четный

лучшие программисты делают ошибки, поэтому всегда имеет смысл иметь безопасность

экспертная проверка кода на наличие потенциальных уязвимостей.Найдите надежного

организации (или нанять сотрудников) для регулярной проверки вашего кода. В

процесс проверки безопасности должен начинаться в начале жизненного цикла приложения и продолжаться

на протяжении всего своего развития.

Также важно контролировать свой веб-сайт, чтобы обнаружить нарушение, если оно

происходят. Я рекомендую нанять хотя бы одного человека, чья постоянная работа выявляет

и реагирование на нарушения безопасности. Если нарушение остается незамеченным, злоумышленник

может заставить ваш сайт заражать посетителей вредоносными программами, поэтому это очень важно

что нарушения обнаруживаются и незамедлительно принимаются меры.

Часто задаваемые вопросы

Какой алгоритм хеширования мне следует использовать?

DO использование:

НЕ используйте :

- Быстрые криптографические хеш-функции, такие как MD5, SHA1, SHA256, SHA512, RipeMD, WHIRLPOOL, SHA3 и т. Д.

- Небезопасные версии крипты (1 доллар, 2 доллара, 2 доллара, 3 доллара).

- Любой алгоритм, который вы разработали самостоятельно. Используйте только те технологии, которые являются общественным достоянием и были хорошо протестированы опытными криптографами.

Несмотря на то, что нет никаких криптографических атак на MD5 или SHA1, которые делают

их хеши легче взломать, они старые и широко считаются

(несколько неправильно), чтобы не подходить для хранения паролей. Так что я не

рекомендую их использовать. Исключением из этого правила является PBKDF2, который

часто реализуется с использованием SHA1 в качестве базовой хеш-функции.

Как разрешить пользователям сбрасывать пароль, если они его забыли?

Лично я считаю, что все механизмы сброса паролей широко распространены.

использование сегодня небезопасно.Если у вас высокие требования к безопасности, например

служба шифрования не позволит пользователю сбрасывать свой пароль.

Большинство веб-сайтов используют цикл электронной почты для аутентификации пользователей, которые забыли свои

пароль. Для этого сгенерируйте случайный одноразовый токен , который строго

привязан к аккаунту. Включите его в ссылку для сброса пароля, отправленную пользователю

Адрес электронной почты. Когда пользователь щелкает ссылку для сброса пароля, содержащую действительный

токен, запросите у них новый пароль. Убедитесь, что токен сильно привязан

в учетную запись пользователя, чтобы злоумышленник не мог использовать токен, отправленный на его собственный адрес электронной почты

адрес для сброса пароля другого пользователя.

Срок действия токена должен истечь через 15 минут или после его использования, в зависимости от того, что

на первом месте. Также хорошей идеей будет истечь все существующие токены пароля, когда

пользователь входит в систему (они вспомнили свой пароль) или запрашивает повторный сброс

токен. Если срок действия токена не истекает, его можно навсегда использовать для взлома

аккаунт пользователя. Электронная почта (SMTP) — это простой текстовый протокол, и может быть

вредоносные маршрутизаторы в Интернете, записывающие почтовый трафик. И электронная почта пользователя

учетная запись (включая ссылку для сброса) может быть взломана спустя долгое время после ввода пароля

был изменен.Если срок действия токена истекает как можно скорее,

подверженность пользователя этим атакам.

Злоумышленники смогут изменять токены, поэтому не храните учетную запись пользователя.

информация или информация о тайм-ауте в них. Они должны быть непредсказуемыми

случайный двоичный большой двоичный объект, используемый только для идентификации записи в таблице базы данных.

Никогда не отправляйте пользователю новый пароль по электронной почте. Не забудьте выбрать новый случайный

соль, когда пользователь сбрасывает свой пароль. Не используйте повторно ту, которая использовалась для

хэшировать свой старый пароль.

Что мне делать, если произошла утечка / взлом базы данных моей учетной записи?

Ваша первая задача — определить, как была взломана система, и исправить

уязвимость, которую использовал злоумышленник. Если у вас нет опыта

реагируя на нарушения, я настоятельно рекомендую нанять стороннюю охранную фирму.

Может возникнуть соблазн прикрыть брешь и надеяться, что никто не заметит. Однако попытка скрыть брешь делает вас хуже, потому что вы ставите

ваши пользователи подвергаются дополнительному риску, не сообщая им, что их пароли и другие

личная информация может быть

скомпрометирован.Вы должны сообщить своим пользователям как можно скорее, даже если вы еще не полностью понимаете, что произошло. Поместите уведомление на

первая страница вашего сайта, которая ссылается на страницу с более подробной информацией,

и, если возможно, отправьте уведомление каждому пользователю по электронной почте.

Объясните своим пользователям, как именно были защищены их пароли — надеюсь

с солью — и что, хотя они были защищены соленым

хэш, злонамеренный хакер может по-прежнему проводить атаки по словарю и методом перебора

хеши.Вредоносные хакеры будут использовать любые найденные пароли, чтобы попытаться войти в

аккаунт пользователя на другом веб-сайте, надеясь, что они использовали тот же пароль на

оба сайта. Сообщите своим пользователям об этом риске и порекомендуйте им изменить

их пароль на любом веб-сайте или в сервисе, где они использовали аналогичный пароль.

Заставьте их сменить пароль для вашей службы при следующем входе в систему.

Большинство пользователей попытаются «сменить» свой пароль на исходный, чтобы получить

вокруг принудительно меняют быстро. Используйте текущий хэш пароля, чтобы убедиться, что

они не могут этого сделать.

Вполне вероятно, что даже с солеными медленными хешами злоумышленник сможет

очень быстро взломать некоторые из слабых паролей. Чтобы уменьшить окно возможности злоумышленника использовать эти пароли, вы должны потребовать в

в дополнение к текущему паролю, цикл электронной почты для аутентификации до тех пор, пока

пользователь изменил свой пароль. См. Предыдущий вопрос «Как разрешить

пользователям сбрасывать свой пароль, когда они его забыли? «, чтобы узнать, как реализовать

проверка подлинности цикла электронной почты.

Также сообщите своим пользователям, какая личная информация хранилась на

Веб-сайт.Если ваша база данных включает номера кредитных карт, вам следует проинструктировать

пользователям внимательно просматривать свои недавние и будущие счета и отменять

кредитная карта.

Какой должна быть моя политика паролей? Следует ли мне применять надежные пароли?

Если ваш сервис не имеет строгих требований к безопасности, не ограничивайте

пользователей. Я рекомендую показывать пользователям информацию о силе их

пароль по мере его ввода, позволяя им решать, насколько безопасны они

пароль быть.Если у вас есть особые потребности в безопасности, установите минимальную длину

12 символов и требует как минимум двух букв, двух цифр и двух символов.

Не заставляйте пользователей менять пароль чаще, чем раз в шесть.

месяцев, так как это «утомляет пользователя» и снижает вероятность выбора

хорошие пароли. Вместо этого научите пользователей менять свои пароли, когда они

он был взломан, и никогда никому не сообщать свой пароль. Если это

деловая обстановка, поощряйте сотрудников использовать оплачиваемое время для запоминания и практики

их пароль.

Если злоумышленник имеет доступ к моей базе данных, не могут ли они просто заменить хэш моего пароля своим собственным хешем и логином?

Да, но если у кого-то есть доступ к вашей базе данных, вероятно, у них уже есть

доступ ко всему на вашем сервере, поэтому им не нужно будет входить в ваш

аккаунт, чтобы получить то, что они хотят. Цель хеширования паролей (в контексте

веб-сайта) не для защиты веб-сайта от взлома, а для защиты

пароли в случае взлома.

Вы можете предотвратить замену хэшей во время атаки SQL-инъекции,

подключение к базе данных с двумя пользователями с разными разрешениями. Один для

код для создания учетной записи и код для входа в систему. «Создать учетную запись»

код должен иметь возможность читать и писать в пользовательскую таблицу, но код входа в систему

должен уметь только читать.

Почему я должен использовать специальный алгоритм, например HMAC? Почему я не могу просто добавить

пароль к секретному ключу?

Хеш-функции, такие как MD5, SHA1 и SHA2, используют

Конструкция Меркла-Дамгарда, которая делает их уязвимыми для известных

как атаки удлинения длины.Это означает, что при наличии хэша H (X) злоумышленник может

найти значение H (pad (X) + Y) для любой другой строки Y, не зная X.

pad (X) — это функция заполнения, используемая хешем.

Это означает, что по хэшу H (ключ + сообщение) злоумышленник может вычислить H (pad (ключ +

сообщение) + расширение), не зная ключа. Если хеш использовался как

код аутентификации сообщения с использованием ключа, чтобы предотвратить проникновение злоумышленника

может изменить сообщение и заменить его другим действительным хешем,

система вышла из строя, поскольку у злоумышленника теперь есть действующий хеш сообщения +

расширение.

Непонятно, как злоумышленник мог использовать эту атаку для взлома хэша пароля.

быстрее. Однако из-за нападения считается плохой практикой

используйте простую хеш-функцию для хеширования с ключом. Умный криптограф может однажды

придумайте умный способ использовать эти атаки, чтобы ускорить взлом, поэтому используйте

HMAC.

Должна ли соль стоять до или после пароля?

Это не имеет значения, но выберите один и придерживайтесь его для обеспечения совместимости.

Кажется, что соль появляется перед паролем.

Почему хеш-код на этой странице сравнивает хеш-коды в

«длина-константа»

время?

Сравнение хэшей за «постоянную длину» времени гарантирует, что

злоумышленник не может извлечь хэш пароля в онлайн-системе, используя

синхронизация атаки, а затем взломать ее в автономном режиме.

Стандартный способ проверить, совпадают ли две последовательности байтов (строк):

сравните первый байт, затем второй, затем третий и так далее. Как только

вы найдете байт, который не является одинаковым для обеих строк, вы знаете, что они

разные и могут сразу же дать отрицательный ответ.Если вы пройдете через

обе строки, не обнаружив никаких различающихся байтов, вы знаете, что строки являются

то же самое и может вернуть положительный результат. Это означает, что сравнение двух строк может

занимает разное количество времени в зависимости от того, сколько строк совпадают.

Например, стандартное сравнение строк «xyzabc» и

«abcxyz» сразу увидит, что первый символ отличается

и не стал бы проверять остальную часть строки. С другой стороны, когда

строки «aaaaaaaaaaB» и «aaaaaaaaaaZ» сравниваются,

алгоритм сравнения просматривает блок «а», прежде чем он определит

струны неравные.

Предположим, злоумышленник хочет проникнуть в онлайн-систему, которая ограничивает скорость

попытки аутентификации до одной попытки в секунду. Также предположим, что злоумышленник

знает все параметры хэша пароля (соль, тип хэша и т. д.), кроме

для хеша и (очевидно) пароля. Если злоумышленник может получить точное

измерение того, сколько времени требуется онлайн-системе, чтобы сравнить хэш

настоящий пароль с хешем пароля, предоставленного злоумышленником, он может использовать

временная атака для извлечения части хэша и взлома с помощью офлайн-атаки,

в обход ограничения скорости системы.

Сначала злоумышленник находит 256 строк, хэши которых начинаются со всех возможных

байт. Он отправляет каждую строку в онлайн-систему, записывая количество времени

система должна ответить. Строка, которая занимает больше всего времени, будет

тот, чей первый байт хеша совпадает с первым байтом реального хеша. Нападающий сейчас

знает первый байт и может аналогичным образом продолжить атаку на

второй байт, затем третий и так далее. Как только злоумышленник знает достаточно о

хэш, он может использовать свое собственное оборудование, чтобы взломать его, не ограничивая скорость

система.

Может показаться, что провести временную атаку по сети невозможно.

Однако это было сделано и было

доказано, что это практично.

Вот почему код на этой странице сравнивает строки таким же образом

количество времени независимо от того, сколько строк совпадают.

Как работает код SlowEquals?

Предыдущий вопрос объясняет, почему необходим SlowEquals, этот объясняет

как на самом деле работает код.

1. private static boolean slowEquals (byte [] a, byte [] b)

2.»оператор для сравнения целых чисел на равенство вместо

оператор «==». Причина объясняется ниже. Результат XORing

два целых числа будут равны нулю тогда и только тогда, когда они точно такие же. Это

потому что 0 XOR 0 = 0, 1 XOR 1 = 0, 0 XOR 1 = 1, 1 XOR 0 = 1. Если мы применим это к

все биты в обоих целых числах, результат будет нулевым, только если все биты

совпадает.

Итак, в первой строке, если a. Длина равна

b.length , переменная diff получит нулевое значение, но если нет, она

получит какое-то ненулевое значение.Затем мы сравниваем байты с помощью XOR и OR

результат в diff. Это установит diff в ненулевое значение, если байты различаются.

Поскольку операция ИЛИ никогда не сбрасывает биты, единственный способ diff будет равен нулю в конце

цикл — если он был равен нулю до начала цикла (a.length == b.length) и все

байтов в двух массивах совпадают (ни один из XOR не привел к ненулевому

значение).

Причина, по которой нам нужно использовать XOR вместо оператора «==» для сравнения целых чисел

состоит в том, что «==» обычно переводится / компилируется / интерпретируется как ветка.b «должен компилироваться во что-то вроде

следующие, время выполнения которых не зависит от равенства

целые числа:

MOV EAX, [A]

XOR EAX, [B]

OR [DIFF], EAX

Зачем заморачиваться с хешированием?

Ваши пользователи вводят свой пароль на ваш сайт. Они тебе доверяют

с их безопасностью. Если ваша база данных взломана, а пароли ваших пользователей

незащищенный, то злонамеренные хакеры могут использовать эти пароли для взлома вашего

учетные записи пользователей на других сайтах и сервисах (большинство людей используют те же

пароль везде).Под угрозой находится не только ваша безопасность, это ваша

пользователей. Вы несете ответственность за безопасность своих пользователей.

Понимание, почему терминал не позволяет вводить пароль

Иногда вам нужно ввести пароль в терминал, обычно для команд sudo или su, что позволяет пользователям выполнять команду с привилегиями суперпользователя. Это довольно типично для разрешения доступа на чтение или изменение чего-либо, что в противном случае было бы невозможно со стандартной учетной записью пользователя.Обычно вы увидите, что sudo префикс другой команды, что-то вроде «sudo nano / etc / hosts». Хотя большая часть командной строки и sudo обычно подходит только для опытных пользователей, иногда более случайным пользователям компьютеров может потребоваться обратиться к Терминалу, возможно, для включения функции, изменения системного файла или даже для устранения неполадок. Для начинающих пользователей, которые попадают в командную строку, очень часто возникает вопрос, связанный с вводом паролей в Терминал, почти всегда связанный с sudo и очевидной невозможностью ввести пароль в командную строку Mac OS X (или Linux для это важно).

Но вот в чем дело; Терминал позволяет вводить пароль , он просто не похож на . Курсор на экране не двигается, и нет индикатора, что пароль вообще вводится. Это сделано намеренно и служит механизмом безопасности, в отличие от ввода пароля в веб-форму или на стандартный экран входа в систему с графическим интерфейсом пользователя, который обычно маскируется звездочками, например ********, или маркерами, например ••••••• ••••••, отсутствие каких-либо индикаций является полностью преднамеренным, и нет такой индикации ввода паролей в командной строке.Причина довольно проста, она не дает указаний на длину пароля, предлагая дальнейшую обфускацию ввода пароля.

Если это звучит сбивающе с толку, это совсем не так, вот как это работает на практике. Допустим, вы выполняете команду, которая требует доступа sudo, в результате чего появляется знакомая запись «Пароль:».

% sudo cat /etc/secret.conf

Пароль:

Когда появится запрос «Пароль:», все равно введите пароль, даже если ничего не отображается , затем нажмите «Return», когда закончите.Опять же, нет никаких указаний на то, что вводится пароль, и это сделано намеренно.

Итак, давайте снова рассмотрим предыдущий пример команды, представив, что пароль администратора на этом конкретном компьютере — «Monkey123», вы должны ввести этот пароль, как он запрашивается, несмотря на то, что он вообще не отображается, то есть последовательность будет примерно такой:

% sudo cat /etc/secret.conf

Пароль: Monkey123 (нажмите клавишу возврата)

Это выполнит команду.И нет, Monkey123 (или какой-либо другой пароль администратора) не будет отображаться на экране, также как и звездочки или маркеры.

Чтобы быть на 100% абсолютно ясным:

Пароли терминала не отображаются при вводе в качестве меры безопасности, все равно введите пароль при запросе и нажмите return

При вводе пароля и нажатии клавиши «возврат» будет отправлен пароль для аутентификации, и, если пароль был введен правильно, команда будет выполняться должным образом.

Обычно пользователю достаточно испытать это один или два раза, чтобы понять, как это работает, но это остается большим вопросом для пользователей, которые только начинают знакомиться с командной строкой. А как только вы узнаете, вы можете передать знания другим, поэтому, если кто-то спросит вас: «Почему Терминал не позволяет мне вводить пароль?», Вы можете ответить им и объяснить это.

Для тех, кому интересно, да, это поведение по умолчанию можно изменить, чтобы отображать звездочки для каждого символа, введенного в качестве пароля в командной строке, для sudo, su или чего-то еще, что вы делаете.Тем не менее, вносить это изменение не рекомендуется, и мы не собираемся описывать это в этой конкретной статье … возможно, в будущем, если в этом будет заинтересованность.

Что вы думаете об этой мере безопасности, которая скрывает длину пароля и ввод в Терминале? Долгое время это было стандартной практикой для мира unix, но считаете ли вы это полезным и на Mac? Сообщите нам свои мысли в комментариях ниже.

Связанные

% PDF-1.3

%

689 0 объект

>

endobj

xref

689 352

0000000016 00000 н.

0000010251 00000 п.

0000010818 00000 п.

0000010947 00000 п.

0000011103 00000 п.

0000013706 00000 п.

0000013757 00000 п.

0000014146 00000 п.

0000014258 00000 п.

0000014351 00000 п.

0000014621 00000 п.